简单ipsec实验

实验拓扑、需求如上图

第一步先配置好各设备的ip地址,然后分别在R1、R3分别配置一条静态路由使网络可达:

[r1]ip route-static 0.0.0.0 0 100.1.1.2

[r3]ip route-static 0.0.0.0 0 100.1.1.6

第二步再配置acl,来选择出需要进行IPSec处理的兴趣流:

[r1-acl-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

R1侧匹配源IP网段为192.168.10.0/24的数据流,目的IP网段为192.168.20.0/24,R3处匹配源和目的相反即可。

第三步进行安全提议的创建,即选择保护数据流的安全协议AH/ESP,或两者一起使用,以及配置相关的认证算法和加密算法,还有数据封装模式。本次单独使用esp协议,并通过隧道模式封装:

[r1]ipsec proposal ipp1

[r1-ipsec-proposal-ipp1]esp authentication-algorithm sha2-512

[r1-ipsec-proposal-ipp1]esp encryption-algorithm aes-256

[r1-ipsec-proposal-ipp1]encapsulation-mode tunnel

创建名为ipp1的安全提议,esp认证方式采用sha2-512,加密算法采用aes-256,封装模式选择隧道模式。

第四步再配置安全策略:

[r1]ipsec policy ip1 1 manual 创建安全策略名为ip1,策略组为1,SA建立方式为手动模式

[r1-ipsec-policy-manual-ip1-1]security acl 3000 引用acl3000

[r1-ipsec-policy-manual-ip1-1]proposal ipp1 引用刚创建的安全提议ipp1

[r1-ipsec-policy-manual-ip1-1]tunnel local 100.1.1.1 配置安全隧道本端地址为100.1.1.1

[r1-ipsec-policy-manual-ip1-1]tunnel remote 100.1.1.5 配置安全隧道远端地址为100.1.1.5

[r1-ipsec-policy-manual-ip1-1]sa spi inbound esp 4321 配置本端SA进方向的SPI值为4321

[r1-ipsec-policy-manual-ip1-1]sa spi outbound esp 1234 配置本端SA出方向的SPI值为1234

[r1-ipsec-policy-manual-ip1-1]sa string-key inbound esp simple huawei#123

[r1-ipsec-policy-manual-ip1-1]sa string-key outbound esp simple huawei@123

配置本端SA进方向的认证密钥为简单密码huawei#123,出方向认证密钥为简单密码huawei@123

第五步只要在接口上应用安全策略就可以了:

[r1]int g 0/0/1

[r1-GigabitEthernet0/0/1]ipsec policy ip1

由于安全联盟是单向的,两个对等体的双向通信需要两个SA,所以R3也要进行相应的配置,但只需要将安全策略上的本端地址&远端地址、SA的进出SPI值、SA进出方向的认证密钥做一个调换,即R1的进方向参数等于R3的出方向参数,R1的出方向参数等于R3的进方向参数;

修改后:

acl number 3000

rule 5 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

ipsec proposal ipp1

esp authentication-algorithm sha2-512

esp encryption-algorithm aes-256

ipsec policy ip1 1 manual

security acl 3000

proposal ipp1

tunnel local 100.1.1.5

tunnel remote 100.1.1.1

sa spi outbound esp 4321

sa string-key outbound esp simple huawei#123

sa spi inbound esp 1234

sa string-key inbound esp simple huawei@123

[r3]int g 0/0/0

[r3-GigabitEthernet0/0/0]ipsec policy ip1

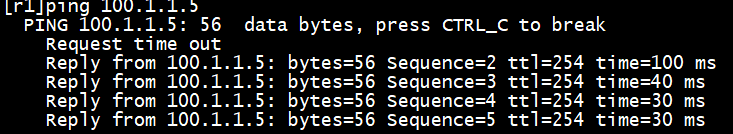

配置完成后在PC1 ping PC2并在R1的G/0/0/1进行抓包:

可以看到,PC1已经可以与PC2进行通信,IPSec隧道模式下ESP对整个原始IP报文进行了加密,并生成了一个新的IP头部,源地址为100.1.1.1,目的地址为100.1.1.5。

本次小实验结束~

2732

2732

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?