目录

路由策略与策略路由都需要route-map实现

route-map在接口应用为策略路由;在协议中应用为路由策略

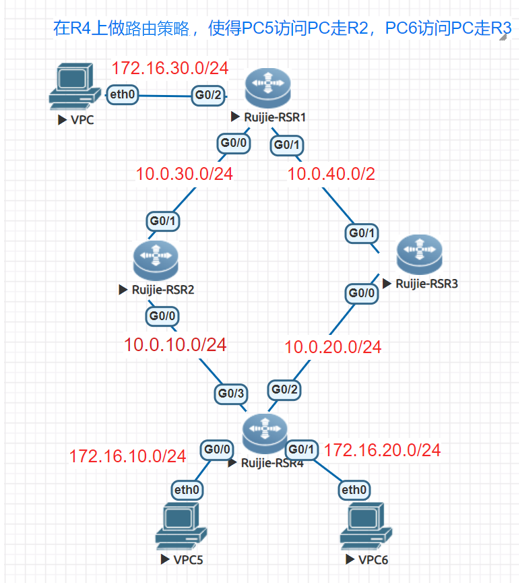

策略路由更改路由属性实验配置

根据图配置设备IP地址

路由器直接配置OSPF,使得全网互通(具体OSPF配置不做阐述)

R4上配置Route-map

配置匹配条件(可以通过ACL、前缀列表实现,此处使用ACL)

ip access-list extended 100 配置扩展ACL

10 permit ip 172.16.10.0 0.0.0.255 172.16.30.0 0.0.0.255 匹配源为10.0,目的为30.0的报文

ip access-list extended 110

10 permit ip 172.16.20.0 0.0.0.255 172.16.30.0 0.0.0.255

配置路由路由

route-map 出去 permit 10 配置名字为 出去 的路由策略,编号为10

match ip address 100 匹配ACL 100

set ip next-hop 10.0.10.2 动作为更改下一跳为10.0.10.2

route-map 出去2 permit 10

match ip address 110

set ip next-hop 10.0.20.3

R4接口配置策略路由

interface GigabitEthernet 0/0

ip policy route-map 出去

interface GigabitEthernet 0/1

ip policy route-map 出去2

路由策略过滤路由实验配置

根据图配置设备IP地址,R2和R2建立OSPF邻居(此处不做配置)

在R1和R2建立ISIS邻居

R2

router isis 1

net 49.0001.2222.2222.2222.00 配置Net地址

interface GigabitEthernet 0/0

ip router isis 1 接口宣告进ISIS

R1

interface Loopback 0

ip router isis 1

interface Loopback 1

ip router isis 1

router isis 1

net 49.0001.1111.1111.1111.00

R2上配置Route-map

定义匹配条件(本次通过ACL和前缀列表两种方式来实现)

ACL方式定义条件

ip access-list standard 1 基础ACL

10 deny 3.3.3.2 拒绝3.3.3.2的路由

20 permit any 匹配全部路由

前缀列表方式定义条件(名字为1)

ip prefix-list 1 seq 5 deny 1.1.1.2/32 拒绝1.1.1.2的路由

ip prefix-list 1 seq 15 permit 0.0.0.0/0 ge 1 匹配全部路由

定义策略路由

定义名称为ospf-isis的策略路由

route-map ospf-isis permit 10

match ip address prefix-list 1 匹配前缀列表1

定义名称为isis-ospf的策略路由

route-map isis-ospf permit 10

match ip address 1 匹配ACL 1

在路由协议重发布时配置路由策略

R2上配置

router isis 1 在ISIS中重发布OSPF

redistribute ospf 100 route-map ospf-isis

将ospf引入到isis中时使用名为ospf-isis的路由策略进行路由过滤

router ospf 100 在OSPF中重发布ISIS

redistribute isis 1 level-1-2 route-map isis-ospf subnets

将isis引入到ospf中时使用名为isis-ospf的路由策略进行路由过滤

补充事项

OSPF重发布路由时Subnets命令

默认OSPF在进行重发布路由时,只可以重发布有类路由(A、B、C类)

当要重发布无类路由时,要在命令后跟上Subnets

ACL和前缀列表的区别

前缀列表只可以匹配路由条目,ACL可以匹配路由条目,也可以匹配数据包

策略路由执行顺序

从上到下执行,最后隐含一条Deny any

路由策略与策略路由

路由策略与策略路由都需要route-map实现

route-map在接口应用为策略路由;在协议中应用为路由策略

2538

2538

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?