目录扫描与端口扫描流量特征

参加护网面试时被问到了这个问题。之前没有研究过,回答得不太全面,在这里总结一下。

目录扫描

分别使用御剑、DirBuster、Dirsearch、Dirb这四种工具扫目录,利用Wireshark抓包分析流量特征。

共同特征

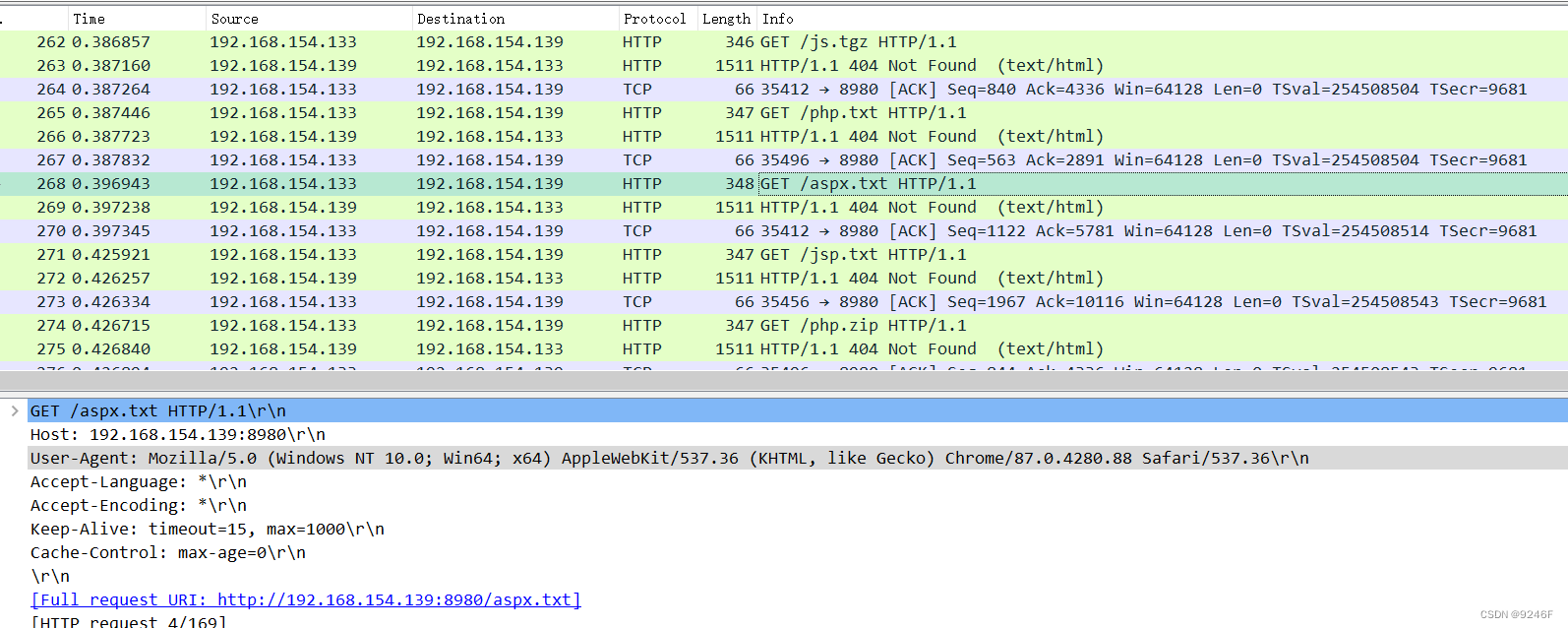

1.短时间内大量HTTP请求消息,只有请求行中URL部分有变化。

2.HTTP请求的URL部分会有大量常见/字符连续性强(A-Z排列)的目录名,且不带任何参数。

3.服务器发出大量404响应消息。

工具特征

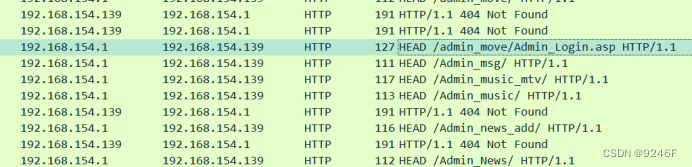

1.御剑

1.大量HEAD请求方法

2.请求消息中只有请求行以及Host消息头

3.因为是HEAD方法,所以响应消息长度也会很短

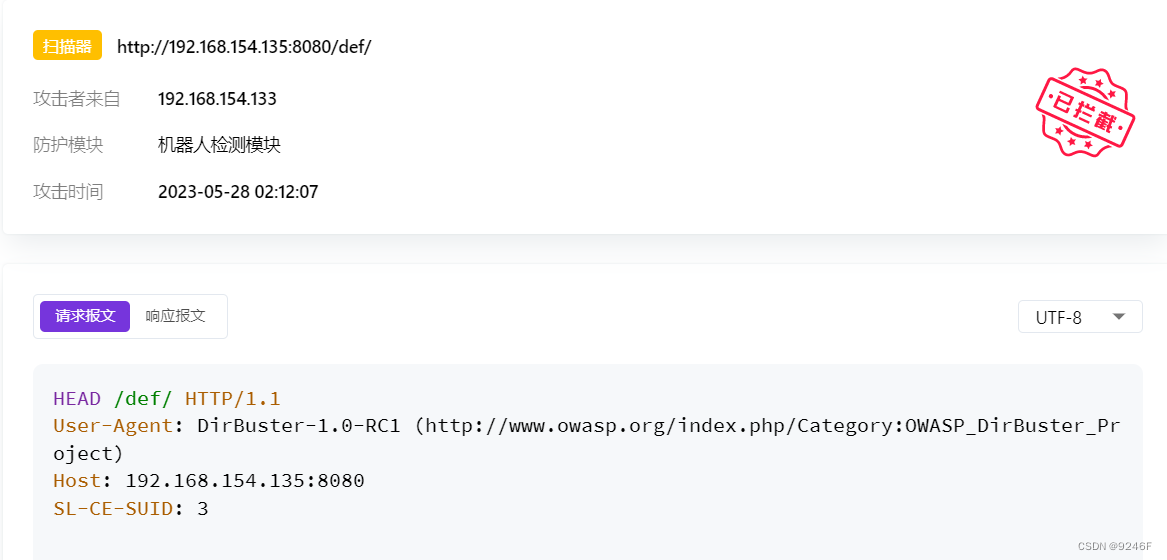

2.DirBuster

1.同样是HEAD请求方法

2.请求消息中多了User-Agent请求头,内容里有DirBuster特征字符

这个应该是匹配了特征字符,四个工具里面只有DirBuster被雷池WAF识别为了扫描器,其他的只会检测一些可能导致敏感信息泄露的目录名,或是看起来像Webshell的文件名。

3.Dirsearch

4.Dirb

1.User-Agent显示IE6.0 ,现在正常用户用IE6.0的应该很少吧…

端口扫描

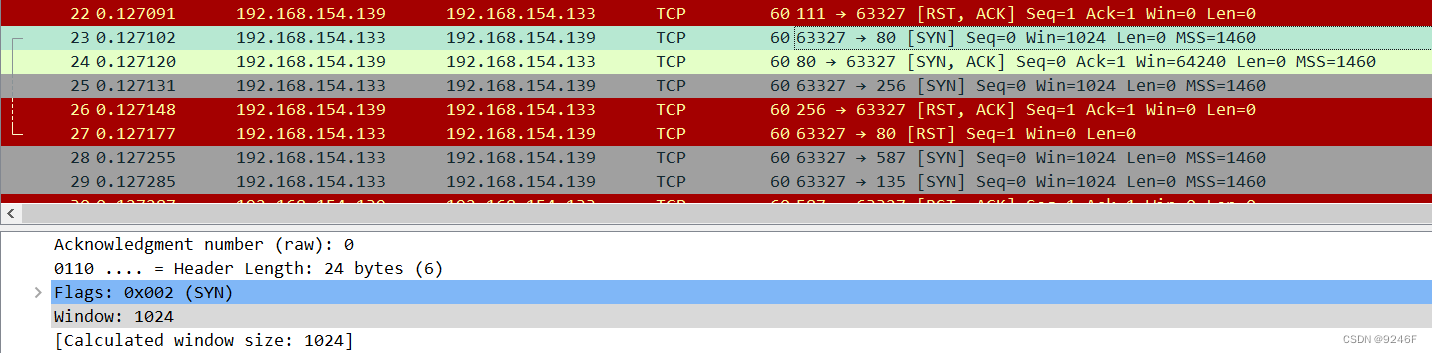

在此仅选取了Nmap中最常用的SYN扫描进行分析。

主要特征:大量对于不同且未开放端口的访问

对于Nmap工具本身:

1.可以看到有大量发给服务器的SYN包,以及服务器发出大量的RST包(RST包代表端口未开放,若端口开放则返回 [SYN,ACK] 包)

2.后面查阅资料发现,Nmap默认SYN扫描时,window的窗口值固定是1024,可作为检测特征

1199

1199

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?