PDFXSS-上传后直链触发

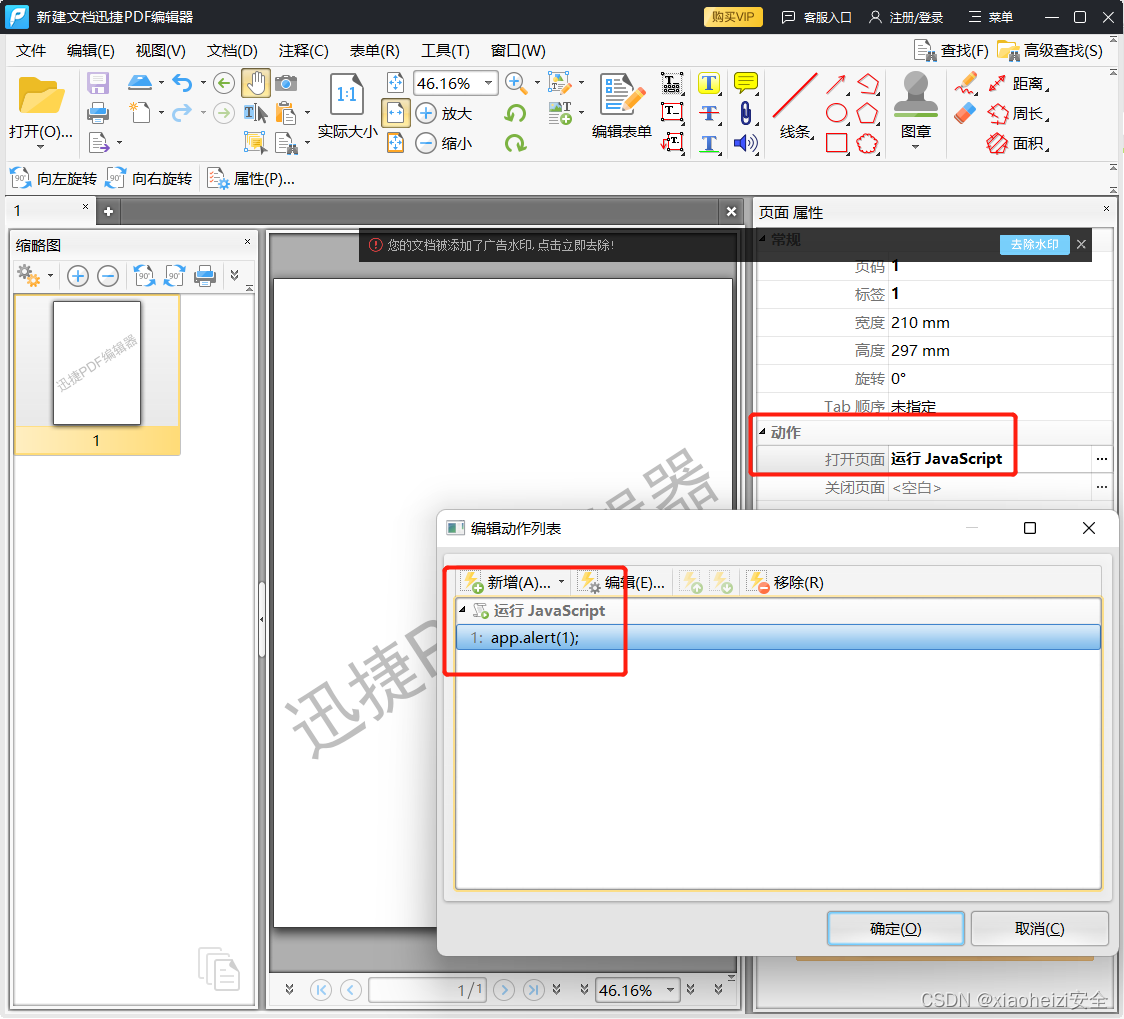

1、创建PDF,加入动作JS

使用迅捷pdf编辑器,设置一个打开页面运行js脚本的动作,保存下来

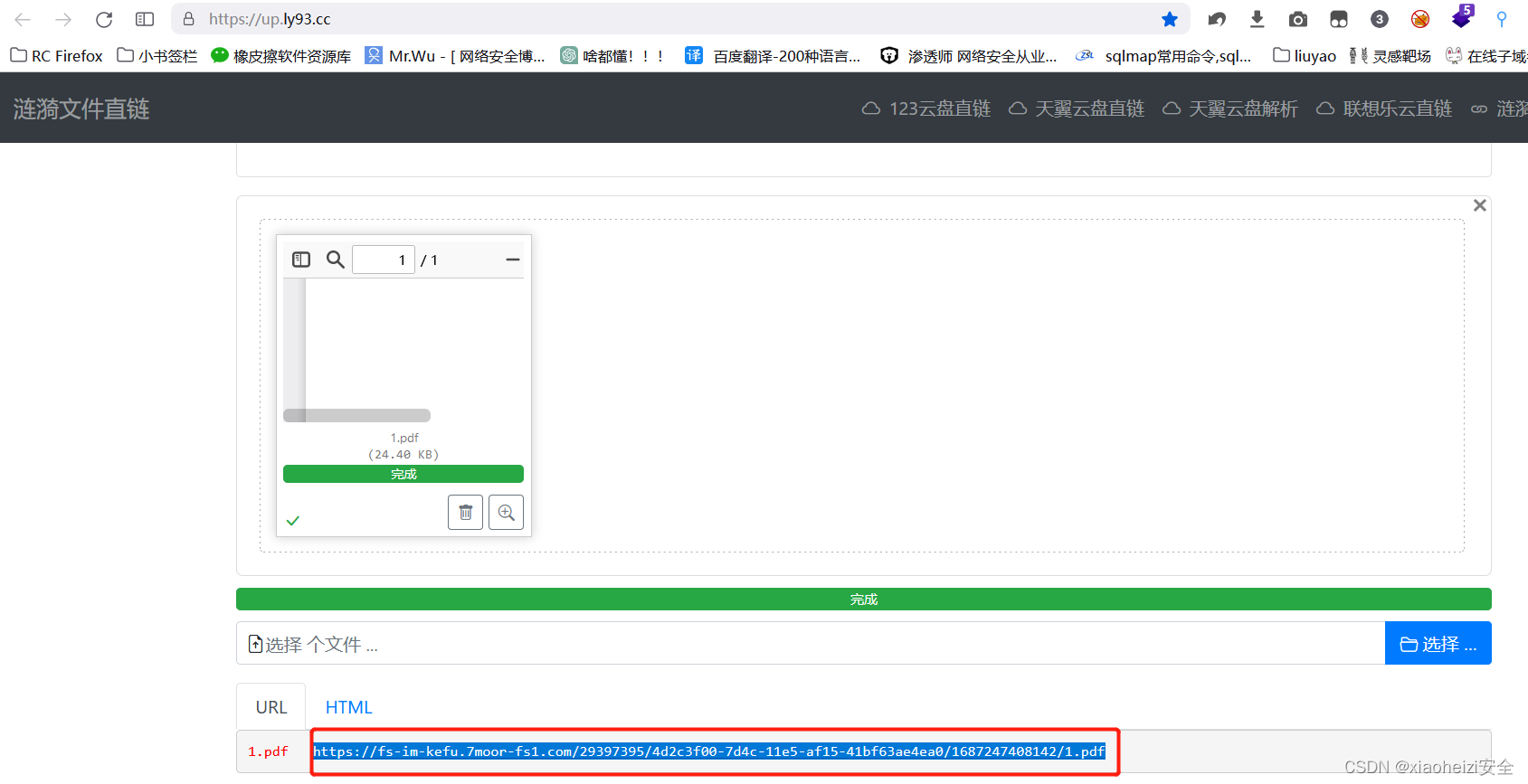

2、通过文件上传获取直链

找一个直链生成网站,上传pdf生成直链

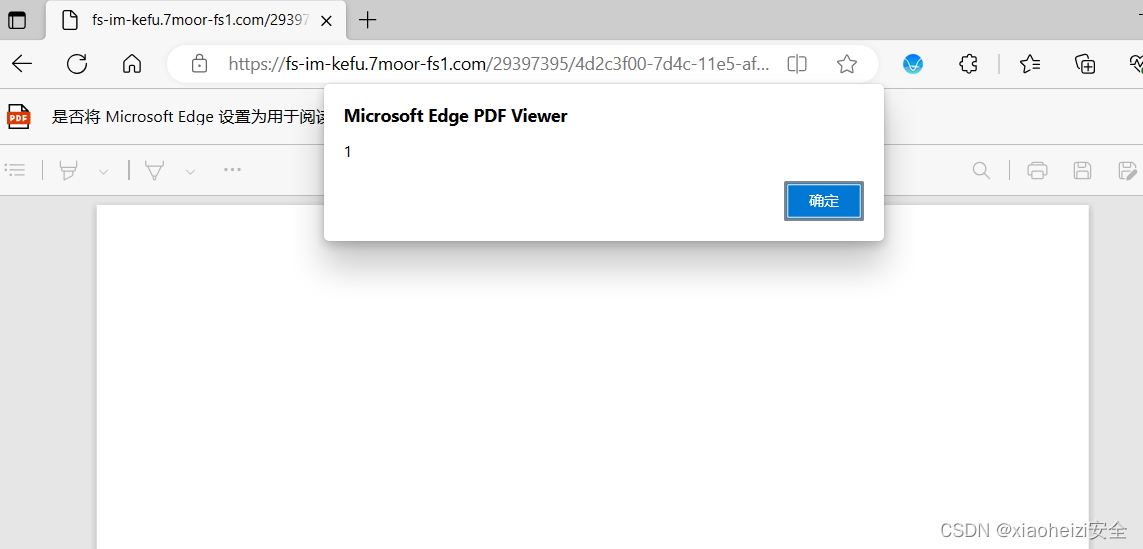

3、直链地址访问后被触发

浏览器访问直链地址触发xss,火狐浏览器访问无法触发弹窗

windows自带浏览器edge

谷歌浏览器

Flashxss漏洞

SWF格式是一种Flash动画文件,它可以和js相互调用。白盒中可以把swf文件反编译后直接搜ExternalInterface.call,找到之后看是否有参数传递,如果有我们就可以控制参数的输入输出。

黑盒就是通过路径扫描工具看它有没有swf结尾的文件,如果有就可以下载下来利用swf反编译工具来看源代码。

案例:phpwindcms存在flashxss

找到源码中的swf文件,反编译后搜索ExternalInterface(js和flash进行交互的类),发现有参数传递

this.jQuery = (((loaderInfo.parameters.jQuery + "('#") + loaderInfo.parameters.id) + "').jPlayer");

private function init(_arg1:TimerEvent):void{

this.myInitTimer.stop();

if (ExternalInterface.available){

ExternalInterface.call(this.jQuery, "jPlayerFlashEvent", JplayerEvent.JPLAYER_READY, this.extractStatusData(this.commonStatus));

};

}

直接访问构造的payload:/res/js/dev/util_libs/jPlayer/Jplayer.swf?jQuery=alert(1))}catch(e){}//

成功执行xss弹窗代码

UXSS漏洞

漏洞产生:UXSS是利用浏览器或者浏览器扩展漏洞来制造产生XSS并执行代码的一种攻击类型。

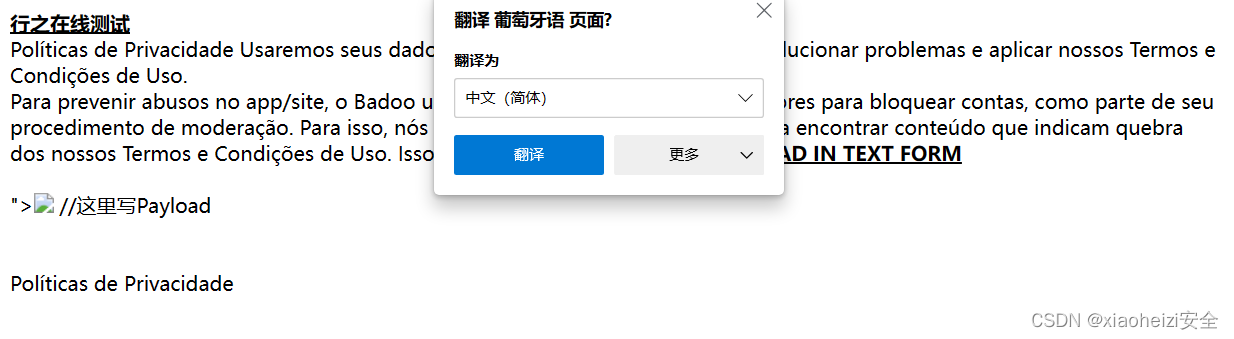

漏洞编号:MICROSOFT EDGE uXSS CVE-2021-34506

漏洞利用:Edge浏览器翻译功能导致JS语句被调用执行

在windows自带浏览器MICROSOFT EDGE低版本产生的漏洞

在使用edge浏览器访问带有xss脚本的内容时,xss脚本会被过滤

但是当我们点击翻译之后xss脚本就会被解析执行

7902

7902

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?