目录

Windows加固方向

1.账号管理与认证授权

2.日志配置

3.IP协议安全

4.漏洞管理

5.Windows服务

运行命令

lusrmgr.msc # 本地用户和组

secpol.msc # 本地安全策略

eventvwr.msc # 事件查看器

services.msc # 服务

msconfig # 系统配置

gpedit.msc # 本地组策略

control # 控制面板

regedit # 打开注册表

账号管理与认证授权⭐

按用户类型分配账号

目的:根据系统要求,设定不同账户和组,管理员、数据库sa、审计用户、来宾用户等

实施方法:

打开本地用户和计算机管理器

1.打开运行,输入lusrmgr.msc

2.根据用户要求将账户加入功能组

用户:右击用户—→属性—→更改隶属于

组:右击功能组—→属性—→成员

清理系统无用账户

目的:删除或锁定与设备运行,维护等工作无关的账号,提高系统账号安全性。

实施方法:

打开本地用户和计算机管理器

1.打开运行,输入lusrmgr.msc

2.删除或锁着锁定无关账号(删除操作不可逆)

右击账号—→删除

右击账号—→属性—→账户已禁用

重命名administrator,禁用guest

目的:减少账户被爆破的可能性,提高系统访问安全性

实施方法:

打开本地用户和计算机管理器

1.打开运行,输入lusrmgr.msc

2.为管理员adminstrator账户改名

右击adminstrator—→重命名—→属性—→全名

3.禁用来宾guest

右击guest—→属性—→账户已禁用

设置密码策略

目的:防止弱口令出现,降低被爆破的可能性

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到密码策略

账户策略——密码策略

3.修改默认值:

密码必须符合复杂性要求:禁用—→启用

密码长度最小值:0—→8

密码策略建议:

密码最短使用期限:0天

密码最长使用期限:42—→90天

强制密码历史:1—→5

用可还原的加密来存储:禁用

配置账户锁定策略

目的:有效降低administrator以外的账户被爆破的几率

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到账户锁定策略

账户策略—→账户锁定策略

账户锁定时间:未定义—→30分钟

账户锁定阈值:0—→6

复位账户锁定计数器:未定义—→30分钟

远程关机权限设置

目的:防止远程用户非法关闭系统

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到用户权限分配

本地策略—→用户权限分配

从远程系统强制关机策略中,只保留adminstrators组

本地关闭系统设置

目的:防止管理员以外账号非法关机

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到用户权限分配

本地策略—→用户权限分配

关闭系统策略中,只保留administrators组

取得文件或对象的所有权设置

目的:防止用户非法绕过NTFS权限,获取文件内容

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到用户权限分配

本地策略—→用户权限分配

取得文件或其他对象的所有权策略,只保留administrators组

设置从本机登录此计算机

目的:防止用户非法登录主机

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到用户权限分配

本地策略—→用户权限分配

允许本地登录策略,加入授权用户

设置从网络登录此计算机

目的:防止从网络访问此计算机

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到用户权限分配

本地策略—→用户权限分配

从网络访问此计算机策略,加入授权用户

日志配置⭐

审核策略设置

目的:通过审核策略,记录登录系统登录事件,对象访问事件,软件安装事件,安全事件等

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.找到审核策略

本地策略—→审核策略

修改审核策略

-

**”审核策略更改“**设置为”成功“和”失败“都要审核

-

“审核对象访问” 设置为”成功“和”失败“都要审核

-

“审核目录服务器访问” 设置为”成功“和”失败“都要审核

-

**“审核特权使用” 设置为”**成功“和”失败“都要审核

-

“审核系统事件” 设置为”成功“和”失败“都要审核

-

“审核账户管理” 设置为”成功“和”失败“都要审核

-

“审核过程跟踪” 设置为”成功“和”失败“都要审核

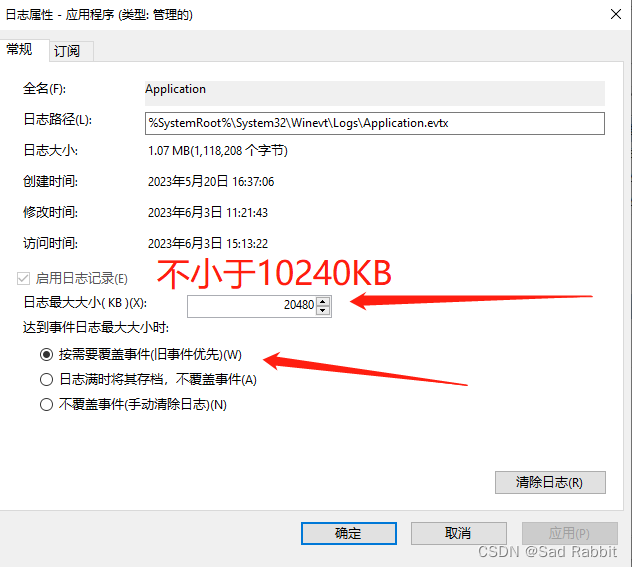

日志记录策略设置

目的:优化系统日志记录,防止日志溢出

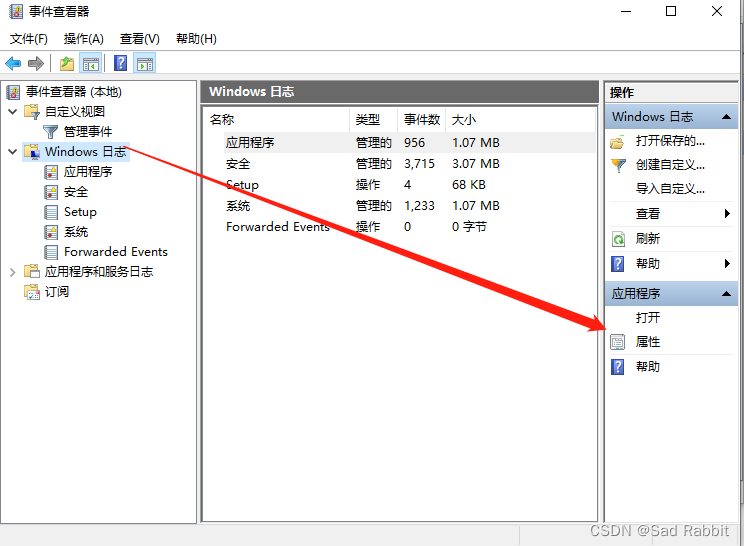

进入事件查看器

1.打开运行—→eventvwr.msc

2.在日志属性中设置日志大小 不小于10240KB,设置当达到最大日志尺寸时,按需要改写事件

IP协议安全⭐

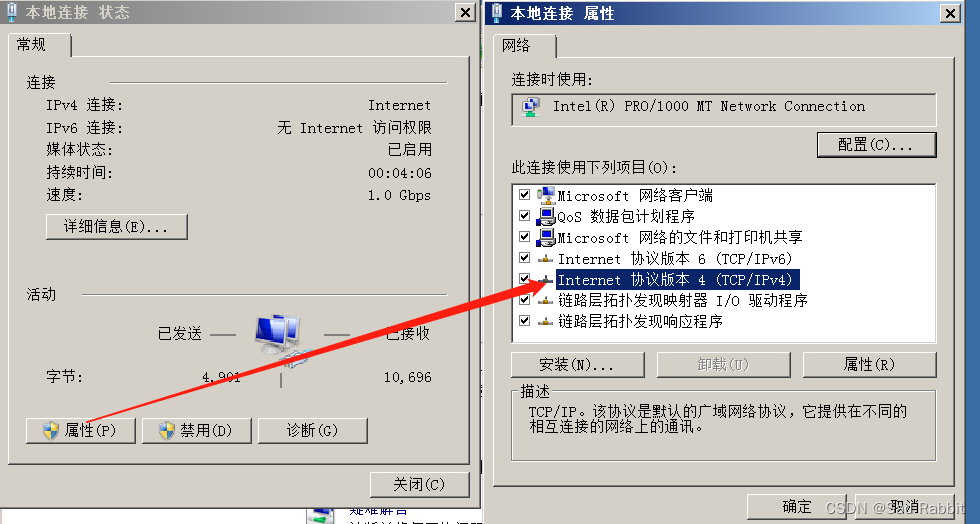

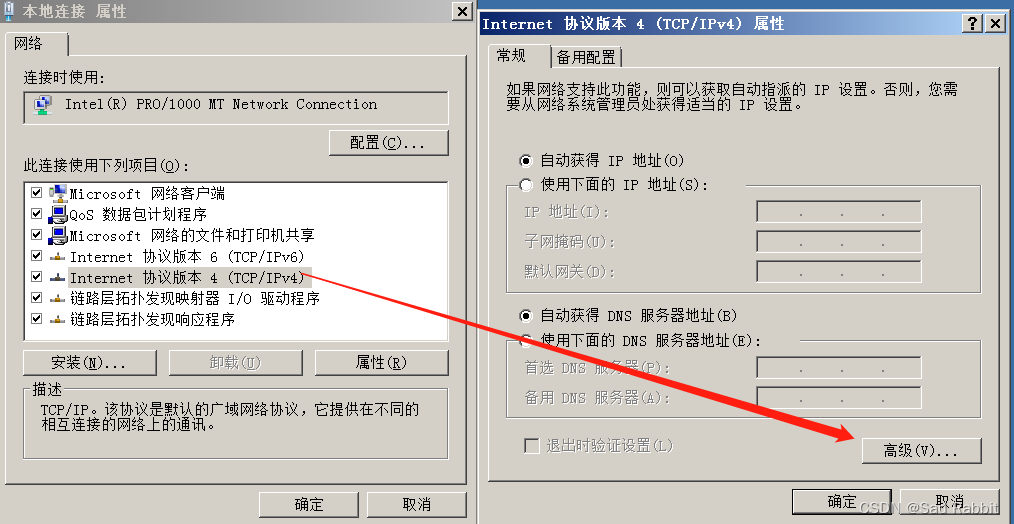

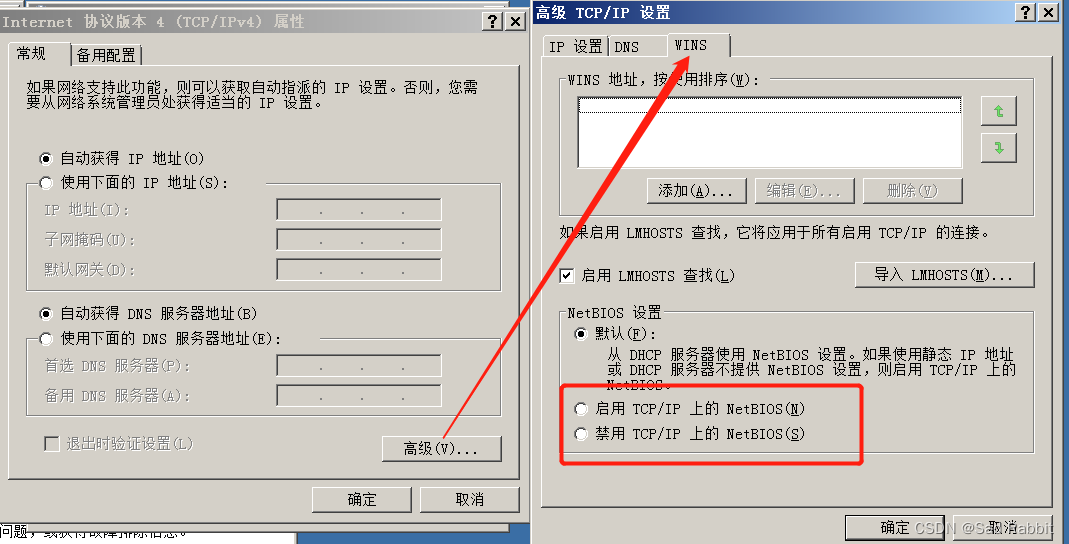

启用TCP/IP筛选

过滤掉不必要的端口,提高网络安全性

实施方法:

运维人员列出业务所需端口

打开本地连接

控制面板—→网络连接—→本地连接

找到高级TCP/IP设置

右击本地连接-internet协议属性高级TCP/IP设置

在选项的属性中启用网络连接的TCP/IP筛选,是开放业务协议端口

开启系统防火墙

目的:多角度封堵业务以外的端口连接

实施方法:

运维人员列出业务所需端口

打开本地连接中的防火墙

控制面板—→网络连接—→本地连接

在高级选项中设置启用windows防火墙

设置例外

只允许业务端口接入网络

设置空闲超时锁定系统

目的:防止由疏忽导致的系统被非法使用

实施方法:

进入控制面板—→显示—→屏幕保护程序

启用屏幕保护程序,设置等待时间为5分钟,启用在恢复时使用密码保护功能

设置网络服务挂起时间

目的:防止远程登时由于疏忽导致的系统被非法使用

实施方法:

打开本地安全策略

1.打开运行,输入secpol.msc

2.打开安全选项

本地策略安全选项

“microsoft网络服务器”设置“暂停会话前所需空闲时间数量”为5分钟

老师给的系统脚本

script.bat

net share c$ /delete

net share ipc$ /delete

net share admin$ /delete

net share c$ /delete

net share d$ /delete

net share e$ /delete

net share f$ /delete

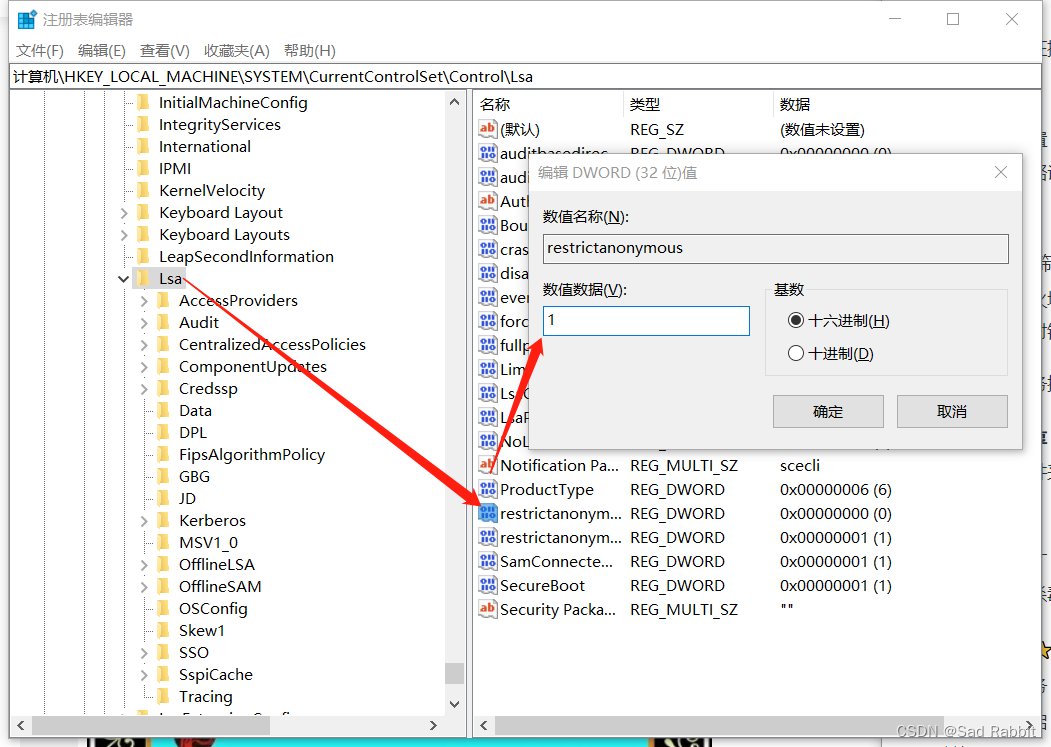

关闭默认共享

目的:windows默认共享分区,关闭后提高信息安全性

实施方法

打开注册表编辑器,编辑和新建键值

1.打开运行—→regedit

2.展开Lsa目录

.HKEY LOCAL MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

.调整restrictanonymous键值为1

.建两个DWORO值分别命名为AutoShareWks和AutoShareServer

调整restrictanonymous键值为1

设置共享文件夹权限

目的:只允许授权账户访问共享文件夹

实施方法

进入系统工具

控制面板—→系统和安全—→管理工具—→计算机管理

进入系统工具—→共享文件夹

查看每个文件夹的共享权限并按需求更改

在共享权限中删除everyone动态组

漏洞管理⭐

安全系统补丁

目的:修复系统漏洞,安装最新的service pack补丁集

实施方法:

1.部署WSUS服务器

2.从Microsoft Update下载补丁

3.!!!在测试机上安装补丁后测试业务运行情况

4.使用WSUS服务器内网分发补丁

安装和更新杀毒软件

目的:提高系统防御力,保护关键信息不被破坏

实施方法:

1.在服务器上安装最新版企业防病毒软件的服务端。

2.!!!使用C/S结构部署企业版防病毒软件

3.制定统一安全查杀规则

Windows服务⭐

关闭无用服务

目的:关闭不必要的服务,提高系统性能和安全性

实施方法

打开服务管理器

1.打开运行—→services.msc

2.关闭禁用服务

右击无关服务—→属性—→启动类型 (禁用)—→运行状态—→停止

关闭无用自启

减少开机自启动服务和软件,提高性能和安全性

实施方法

打开微软控制台

1.打开运行—→msconfig

在启动选项卡中去掉多余的启动项的“√”

关闭Windows自动播放功能

目的:防止从移动存储设备感染自运行病毒

实施方法

打开组策略编辑器

1.打开运行—→gpedit.msc

2.找到策略所在

计算机配置—→管理模板—→所有设置

关闭自动播放—→已启用

关闭无用自启

减少开机自启动服务和软件,提高性能和安全性

实施方法

打开微软控制台

1.打开运行—→msconfig

在启动选项卡中去掉多余的启动项的“√”

关闭Windows自动播放功能

目的:防止从移动存储设备感染自运行病毒

实施方法

打开组策略编辑器

1.打开运行—→gpedit.msc

2.找到策略所在

计算机配置—→管理模板—→所有设置

关闭自动播放—→已启用

949

949

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?