- 博客(11)

- 问答 (1)

- 收藏

- 关注

原创 渗透测试流程

①信息搜索☞利用公开资源尽可能得到测试目标相关信息。②目标识别☞用工具扫描等,了解测试目标的网络状态,操作系统和网络结构。③服务枚举☞根据前面的成果,找出测试目标系统中所有开放的端口,通过port找到测试目标系统上运行的服务。④漏洞映射☞根据发现的开放端口和服务程序来查找并分析测试目标系统中存在的漏洞。⑤社会工程学✔若无渗透测试入口,利用人性的心理想法或行为对其进行欺骗进而找到测试入口,例如arp欺骗,社会工程学攻击,网络钓鱼等等。⑥漏洞利用✔得到目标系统的漏洞之后,就可以使用已知的漏洞

2021-12-10 10:45:46

130

130

原创 PKI原理与利用

PKI公钥基础设施体系主要由密钥管理中心,cA认证机构,RA注册审核机构,证书/CRL发布系统和应用接口系统五部分组成,其功能如下所示.一.密钥管理中心:向CA服务提供相关密钥服务,如密钥生成,密钥存储,密钥恢复,密钥托管和密钥运算等。二。CA认证机构:是PK i公钥基础设施的核心,它主要完成生成/签发证书,生成/签发证书撤销列表,发布证书和撤销列表到目录服务器,维护证书数据库和审计日志库等功能。三。RA 注册审核机构:RA是数字证书的申请,审核和注册中心。他是CA认证机构的延伸。在逻辑上,RA和CA

2021-12-06 10:23:06

212

212

原创 【无标题】

2021-12-05 17:06:23

85

85

1

1

原创 网络后门与网络隐身

一。木马的常见类型与欺骗方法远程访问型木马是现在最广泛的特洛尹木马。它可以访问受害者的硬盘,并对其进行控制。这种木马使用起来十分简单,只要某用户运行了服务器端程序,并获取该用户的IP地址,就可以访问该用户的计算机。这种木马可以使远程控制者在本地做任意的事情,比如键盘记录,上传和下载功能,截取屏幕等。密码发送型木马它的目的是找到所有隐藏密码,并且在受害者不知道的情况下把它们发送到指定的信箱。大多数这类木马不会在每次Windows重启时重启,而且它们大多数使用25端口发送邮件。键盘记录型密码它非常简单

2021-12-04 18:07:00

1040

1040

原创 信息安全概论复习第一阶段

①信息安全的定义信息安全是指网络的硬件,软件及其系统中的数据收到保护,不受偶然的或者恶意的原因而遭到破坏,更改,泄露,系统连续可靠正常地运行,信息服务不中断。②P²DR²安全模型(policy,protection,detection,response,restore)P²DR²动态安全模型研究的是基于企业对象,依据时间及策略特征的动态安全模型结构,由策略,防护,检测,响应和恢复等要素构成,是一种基于闭环控制,主动防御的动态安全模型,通过区域网络的路由及安全策略分析与定制,在网络内部及边界建立实时检测

2021-12-04 17:42:25

3885

3885

原创 关于SQL的简答题

SQL 注入攻击的基本思想就是在 用户输入中注入一些额外的特殊字符或者 SQL 语句, 使系统构造出来的 SQL 语句在执行时改变了查询条件, 或者附带执行了攻击者注入的 SQL 语句。 攻击者根据程序返回的结果, 获得某些想知道的数据, 这就是所谓的 SQL 注入。4、SQL攻击的过程是什么?答:SQL 注入攻击的过程是: 1) 发现 SQL 注入位置, 2) 判断数据库的类型, 3) 通过 SQL 注入获取需要的数据, 4) 执行其他的操作等。5、如何判断一个网站是否可以进行 SQL 攻击? 答:

2021-12-03 17:25:33

839

839

原创 什么是SQL注入攻击

SQL 注入攻击的基本思想就是在 用户输入中注入一些额外的特殊字符或者 SQL 语句, 使系统构造出来的 SQL 语句在执行时改变了查询条件, 或者附带执行了攻击者注入的 SQL 语句。 攻击者根据程序返回的结果, 获得某些想知道的数据, 就是所谓的SQL injection,即SQL注入。SQL注入是从正常的www端口访问,而且从表面看起来和一般的web页面访问没什么区别。所以目前市面上的防火墙都不会对sql注入发出警报,如果管理员没有定期查看IIS日志的习惯,可能被入侵很长一段时间都不会发现。step

2021-12-03 17:00:32

585

585

原创 常用的网络服务

web服务web服务也称WWW服务,主要功能是提供网上信息浏览服务。,中文名叫万维网。①Microsoft IISMicrosoft 的web服务器产品为Internet imformation server, IIS是允许在公共场合intranet或internet上发布信息的web服务器。IIS是目前最流行的web服务器产品之一。IIS提供了一个图形界面的管理工具,称为Internet服务管理器,可用于监视,配置和控制Internet服务。它是一种web服务组件,其中包括web服务器,ftp服务器

2021-11-30 08:49:33

2978

2978

原创 OSI参考模型

在OSI(open systems interconnection)七层模型中,每一层都为上层提供服务,并为其上层提供一个访问接口或界面。不同主机间的相同层次叫对等层。对等层之间互相通信需要遵守一定的规则,如通信的内容,通信的方式,通常将其称为协议(protocol)。某个主机上运行的某种协议的集合称为协议栈,主机正是利用这个协议栈来接收和发送数据的。osi参考模型通过将协议栈划分为不同层次,可以简化问题的分析,处理过程以及降低网络系统设计的复杂性。各层的主要功能及其相应功能如下:①物理层要传递信息就

2021-11-25 10:40:31

593

593

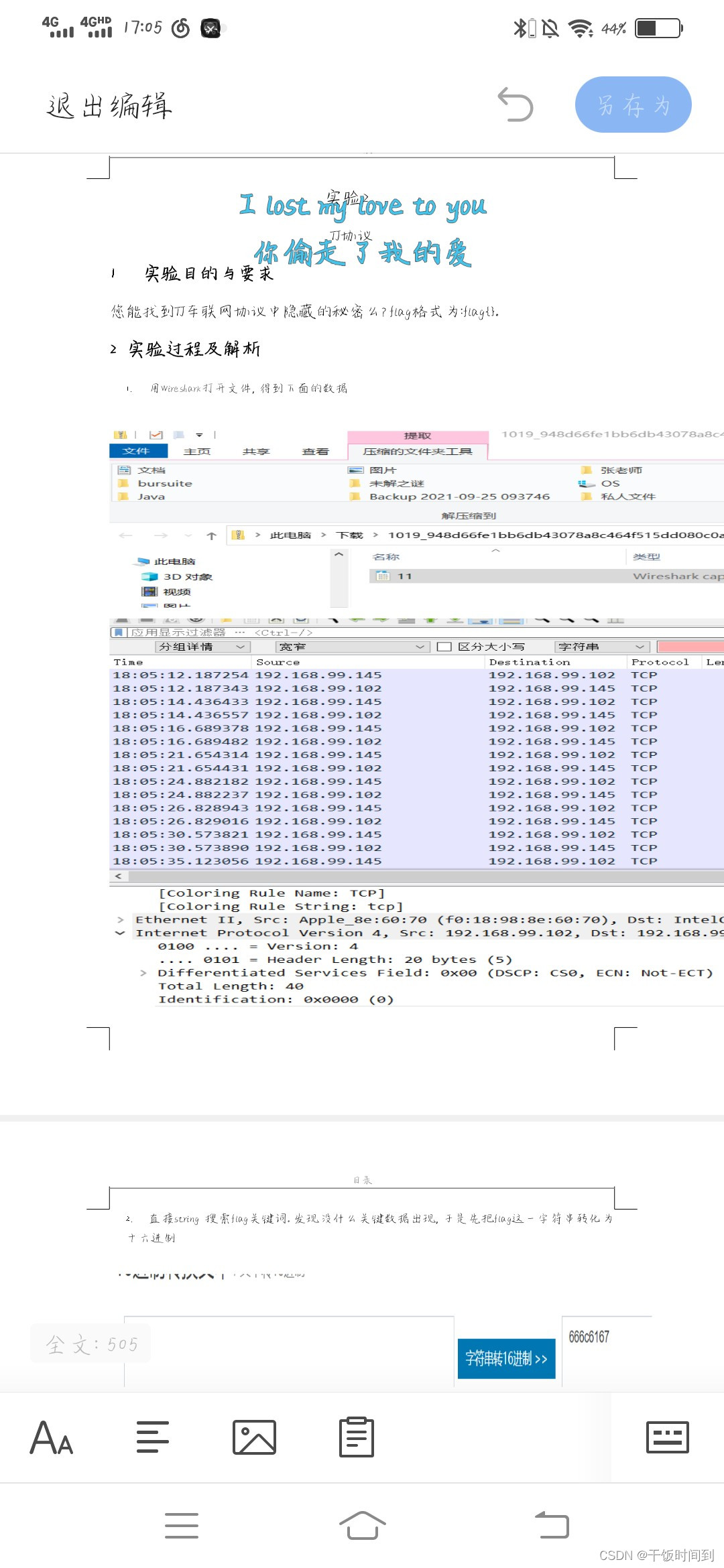

原创 一道ctf流量分析题

此ctf用到wireshark软件,Wireshark可以帮助解决一些问题比如:丢包、延迟、DDoS攻击。它可以将网络流量展现,并可以通过软件内部的工具对流量进行分析,从而找出问题所在,并解决问题。注:一小白记录学习,如有不正确之处。希望大佬们不吝赐教????...

2021-11-23 09:13:06

2979

2979

空空如也

关于渗透的问题,请教一下

2022-06-23

TA创建的收藏夹 TA关注的收藏夹

TA关注的人

RSS订阅

RSS订阅