ARP漏洞形成的原因

由于在局域网之中,通信之前需要通过arp将ip地址转换为mac地址,但是在当时设计的时候存在着过多的漏洞,所以才会导致黑客进行攻击。

原理

利用ARP的安全漏洞,通过向目标主机发送伪造的ARP

请求或者应答报文,使目标主机将数据报文发送到攻击者指定的计算机上面去。

<1>主机B向A中发送报文,将主机C的MAC地址映射为D

<2>主机A正在向C发送报文

<3>主机A接收接送B发送的ARP攻击报之后将其发送给D,D问任意主机

中间人攻击

中间人攻击的另外一种形式是会话劫持。例如A telnet到目标主机B ,C等A登录完成之后以B的身份向A发送错误信息,然后进行链接中断,这样C就可以以A的身份与B进行通信

IP地址冲突

发送ARP报文,即可在攻击目标上发生IP地址冲突错误

篡改ARP缓存表

基于ND协议的中间人攻击

防范

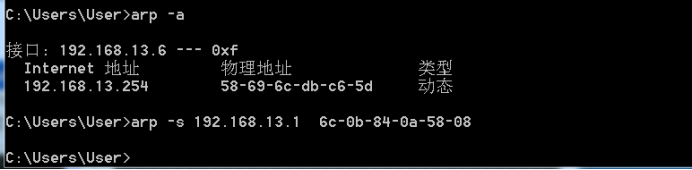

1 采用静态的ARP缓存表

2 设置交换机的端口绑定功能

3 采用安全的网络设备

实验

<1>利用NetFuke对主机进行ARP欺骗,通过WireShark捕获数据包分析通信过程和ARP的欺骗过程。

开始之后

选择窗口可视化,即可查看来源MAC和目的MAC

选择窗口可视化,即可查看来源MAC和目的MAC

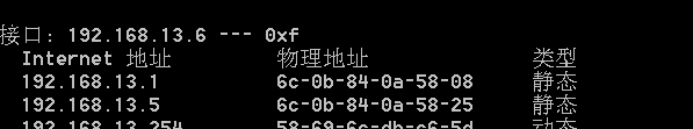

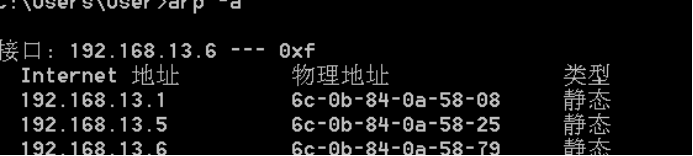

<2>在目标主机上,将内网主机的IP与MAC地址进行绑定。再重新开始一次相同的攻击,观察目标主机的MAC地址是否会再次因为ARP欺骗攻击而改变。

INTERNET SAFE1

1105

1105

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?