1. 全部代码

<?php

//判断Sumbit是否为空

if( isset( $_POST[ 'Submit' ] ) ) {

// Check Anti-CSRF token

//验证用户的身份令牌和会话令牌是否匹配

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

//获取ip参数赋值给$target

$target = $_REQUEST[ 'ip' ];

//去除变量$target反斜线转义符号

$target = stripslashes( $target );

// Split the IP into 4 octects

//用.来分割变量 $target并将分割后获得的放入数组$octet 中

$octet = explode( ".", $target );

// Check IF each octet is an integer

//检测$octet数组中第一个,第二个,第三个,第四个都是数字且$octet数组的容量为4

if( ( is_numeric( $octet[0] ) ) && ( is_numeric( $octet[1] ) ) && ( is_numeric( $octet[2] ) ) && ( is_numeric( $octet[3] ) ) && ( sizeof( $octet ) == 4 ) ) {

若满足条件

// If all 4 octets are int's put the IP back together.

//将$octet数组中的元素重新拼接成字符串

$target = $octet[0] . '.' . $octet[1] . '.' . $octet[2] . '.' . $octet[3];

// Determine OS and execute the ping command.

//获取系统操作系统名称是否是windows

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

//是

//执行ping 变量$target 并将测试结果保存在$cmd变量中。

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

//否

//执行ping 变量$target 并将测试结果保存在$cmd变量中。

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

//将`$cmd`的值以预格式化文本的形式输出到网页上。

echo "<pre>{$cmd}</pre>";

}

else {

//不满足条件

// Ops. Let the user name theres a mistake

//输出语句

echo '<pre>ERROR: You have entered an invalid IP.</pre>';

}

}

// Generate Anti-CSRF token

//"generateSessionToken()" 是一个函数,它的作用是生成一个会话令牌

generateSessionToken();

?>

2.代码中出现的函数

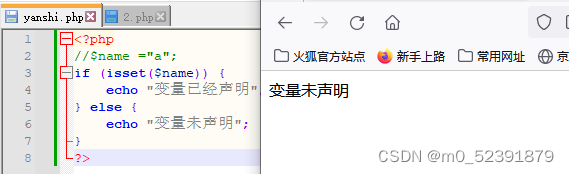

1.isset函数:判断一个变量是否已设置, 即变量已被声明,且其值不为 null。

isset() 函数用于检测变量是否已设置并且非 NULL。它接受一个或多个参数,每个参数都是一个变量名。如果所有参数都已设置并且非 NULL,则返回 true,否则返回 false。

isset() 函数语法:

bool isset ( mixed $var [, mixed $... ] )

示例:

$name ="a";

if (isset($name)) {

echo "变量已经声明";

} else {

echo "变量未声明";

}

注掉$name=“a”;

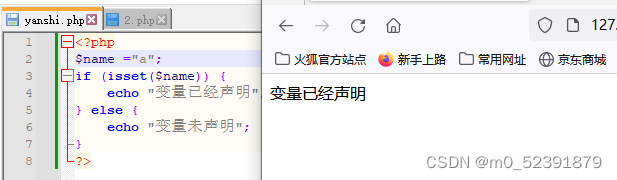

2.stripslashes函数:反引用一个引用字符串

stripslashes()函数是PHP中的一个字符串处理函数,它用于去除反斜杠。在PHP中,反斜杠(\)通常用于转义一些特殊字符,例如单引号(')、双引号(")等。但是在某些情况下,我们可能需要去除这些反斜杠,这时就可以使用stripslashes()函数。

stripslashes函数的用法如下:

stripslashes($str);

其中,$str是要处理的字符串。该函数会返回去除反斜杠后的字符串。

示例:

$str ="abcd\"dae";

$new_str = stripslashes($str);

echo $new_str;

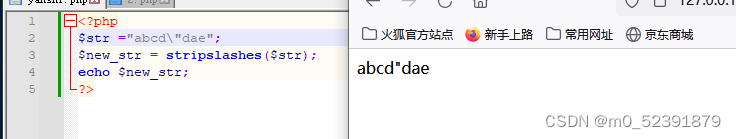

3.explode函数:使用一个字符串分割另一个字符串

explode()函数是PHP中的一个字符串函数,用于将一个字符串按照指定的分隔符分割成一个数组。

explode()函数的语法如下:

array explode ( string $delimiter , string $string [, int $limit = PHP_INT_MAX ] )

参数说明:

$delimiter:必需,指定分隔符,可以是一个字符串或者是一个包含多个分隔符的数组。$string:必需,要分割的字符串。$limit:可选,指定返回的数组元素的最大数量。

返回值:返回一个数组,其中的元素是按照分隔符分割后的子字符串。

示例:

$str ="192.168.1.1";

echo $str;

echo "<br />";

$arr = explode(".", $str);

print_r($arr);

echo $arr[0]."<br />";

echo $arr[1]."<br />";

echo $arr[2]."<br />";

echo $arr[3]."<br />";

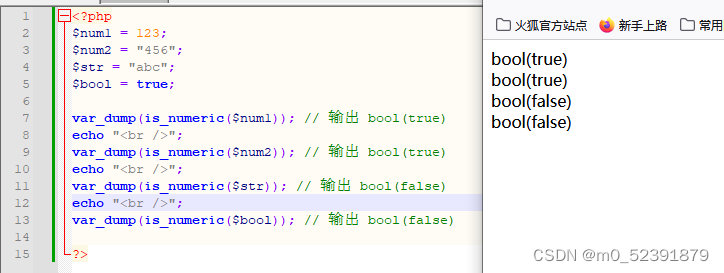

4.is_numeric函数:检测变量是否为数字或数字字符串

is_numeric()函数用于检测变量是否为数字或数字字符串。如果变量是数字或数字字符串,则返回 true,否则返回 false。

is_numeric()函数的语法如下:

bool is_numeric ( mixed $var )

其中,$var 表示要检测的变量,可以是任何类型的变量。

示例:

$num1 = 123;

$num2 = "456";

$str = "abc";

$bool = true;

var_dump(is_numeric($num1)); // 输出 bool(true)

echo "<br />";

var_dump(is_numeric($num2)); // 输出 bool(true)

echo "<br />";

var_dump(is_numeric($str)); // 输出 bool(false)

echo "<br />";

var_dump(is_numeric($bool)); // 输出 bool(false)

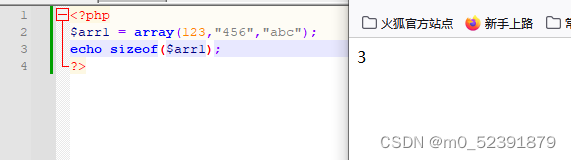

5.sizeof函数:统计数组所有元素的数量

sizeof()函数用于获取数组或对象的元素数量。它的用法如下:

$arr1 = array(123,"456","abc");

echo sizeof($arr1);

示例:

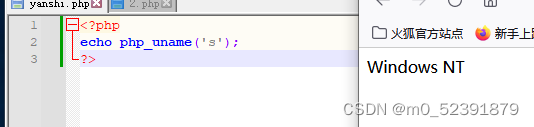

6.php_uname函数:返回运行 PHP 的系统的有关信息

string php_uname ([ string $mode = "a" ] )

其中,mode参数是可选的,用于指定返回的信息类型。它可以取以下值:

- ‘a’:此为默认。包含序列 “s n r v m” 里的所有模式。

- ‘s’:操作系统名称。例如: FreeBSD。

- ‘n’:主机名。例如: localhost.example.com。

- ‘r’:版本名称,例如: 5.1.2-RELEASE。

- ‘v’:版本信息。操作系统之间有很大的不同。

- ‘m’:机器类型。例如:i386。

示例:

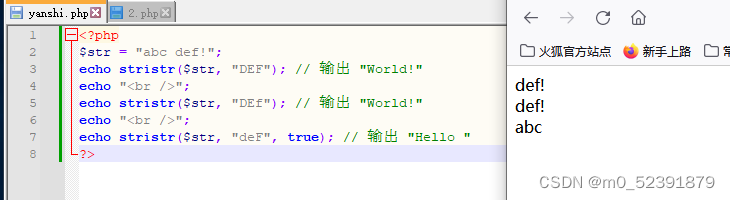

7.stristr:查找字符串的首次出现并忽略大小写

stristr() 函数用于在一个字符串中查找另一个字符串(不区分大小写),如果找到则返回第一次出现的位置,否则返回 false。

stristr(string $haystack , mixed $needle [, bool $before_needle = false ])

参数说明:

$haystack:必需,要在其中查找的字符串。$needle:必需,要查找的字符串。$before_needle:可选,如果设置为 true,则返回$needle之前的部分,否则返回$needle之后的部分。

示例:

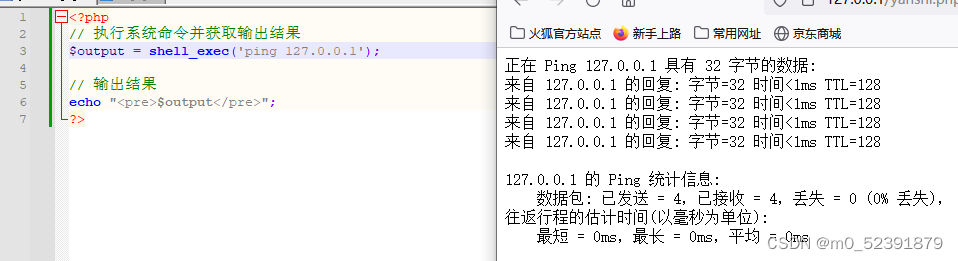

8.shell_exec函数:shell 执行命令并将完整的输出以字符串的方式返回

shell_exec()函数是PHP中的一个内置函数,用于执行shell命令并返回输出结果。它的用法如下:

$output = shell_exec('command');

其中,command是要执行的shell命令,可以是任何合法的shell命令。执行结果将会被存储在$output变量中。

需要注意的是,shell_exec函数只能执行简单的shell命令,如果需要执行复杂的命令或者需要进行输入输出重定向等操作,建议使用其他更为强大的函数,如exec、system、passthru等。同时,使用shell_exec函数需要谨慎,因为它可以执行任意的shell命令,存在安全风险。

示例:

3.其它

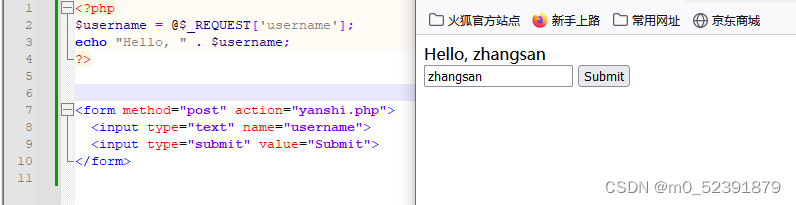

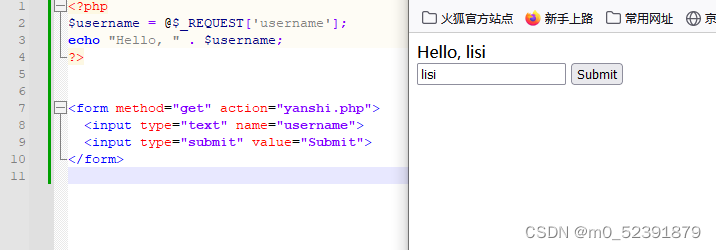

1.$_REQUEST

$_REQUEST是一个包含了 GET、POST 和 COOKIE 请求方式的数组,可以用来获取客户端提交的数据。它的用法如下:

假设有一个 HTML 表单,其中有一个文本框和一个提交按钮:

<form method="post" action="yanshi.php">

<input type="text" name="username">

<input type="submit" value="Submit">

</form>

在 process.php 文件中,可以使用 $_REQUEST 来获取表单提交的数据:

$username = $_REQUEST['username'];

echo "Hello, " . $username;

在上面的例子中,当用户点击提交按钮时,表单数据会被提交到 yanshi.php 文件中,然后使用 $_REQUEST['username'] 获取文本框中的值,并输出 "Hello, " 加上用户名。注意,$_REQUEST 可以获取 GET 和 POST 请求方式的数据,因此如果表单的 method 属性设置为 GET,也可以使用 $_REQUEST 来获取数据。

示例:

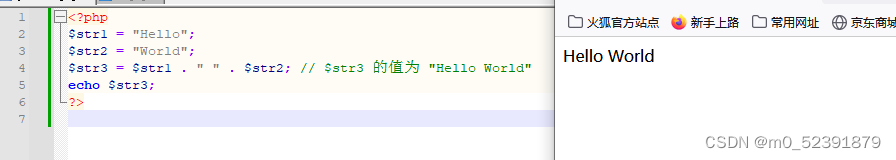

2.php中拼接用.

在 PHP 中,点号(.)用于字符串连接操作符。它可以将两个字符串连接成一个字符串。例如:

$str1 = "Hello";

$str2 = "World";

$str3 = $str1 . " " . $str2; // $str3 的值为 "Hello World"

示例:

307

307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?