目录

漏洞介绍

5.0.23以前的版本中,获取method的方法中没有正确处理方法名,导致攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。

漏洞复现

1.环境搭建

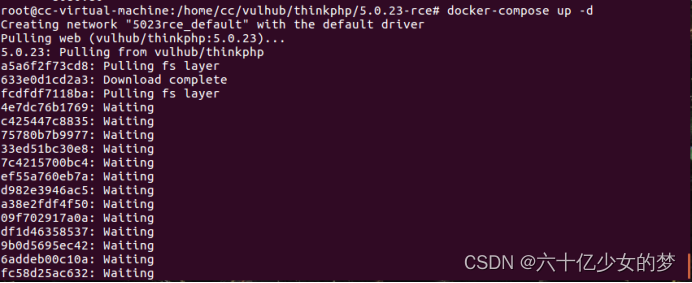

使用docker容器搭建漏洞环境,进入漏洞文件所在。

cd vulhub/thinkphp/5.0.23-rce

(每个人安装路径不同,我这里是安装在vulhub文件内,选择自己的安装路径)

启动环境

docker-compose up -d

等待漏洞环境启动完成后,访问your-id:8080就可以看到thinkphp的默认页面了

2.漏洞利用

Poc 路径:/index.php?s=

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1116

1116

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?