什么是sql注入

SQL注入是服务器端未严格校验客户端发送的数据,而导致服务端SQL语句被恶意修改并成功执行的行为 称为SQL注入。

代码对带入SQL语句的参数过滤不严格

未启用框架的安全配置,例如: PHP的magic. quotes. _gpc

未使用框架安全的查询方法

测试接未删除

未启用防火墙

未使用其他的安全防护设备

1.concat(str1,str2,…)——没有分隔符地连接字符串2.concat_ws(separator,str1,str2,…)——含有分隔符地连接字符串3.group_concat(str1,str2,…)——连接一个组的所有字符串,并以逗号分隔每一条数据

Mysql查询经常用到的语句

查库:select schema_name from information_schema.schemata

查表:select table_name from information_schema.tables where table_schema=库名

查列:select column_name from information_schema.columns where table_name=表名

查数据:select 列名 from 库名.表名

sql注入简单三步骤

第一:输入ID的值使页面不发生变化

第二:输入一些特殊字符使得页面报错

第三:要让页面不报错

Less-1

http://localhost/sql/Less-1/?id=1’

上述错误当中,我们可以看到提交到sql中的1’在经过sql语句构造后形成’1’'LIMIT0,1,多加了一个’。这种方式就是从错误信息中得到我们所需要的信息,那我们接下来想如何将多余的‘去掉呢?尝试‘or1=1–+

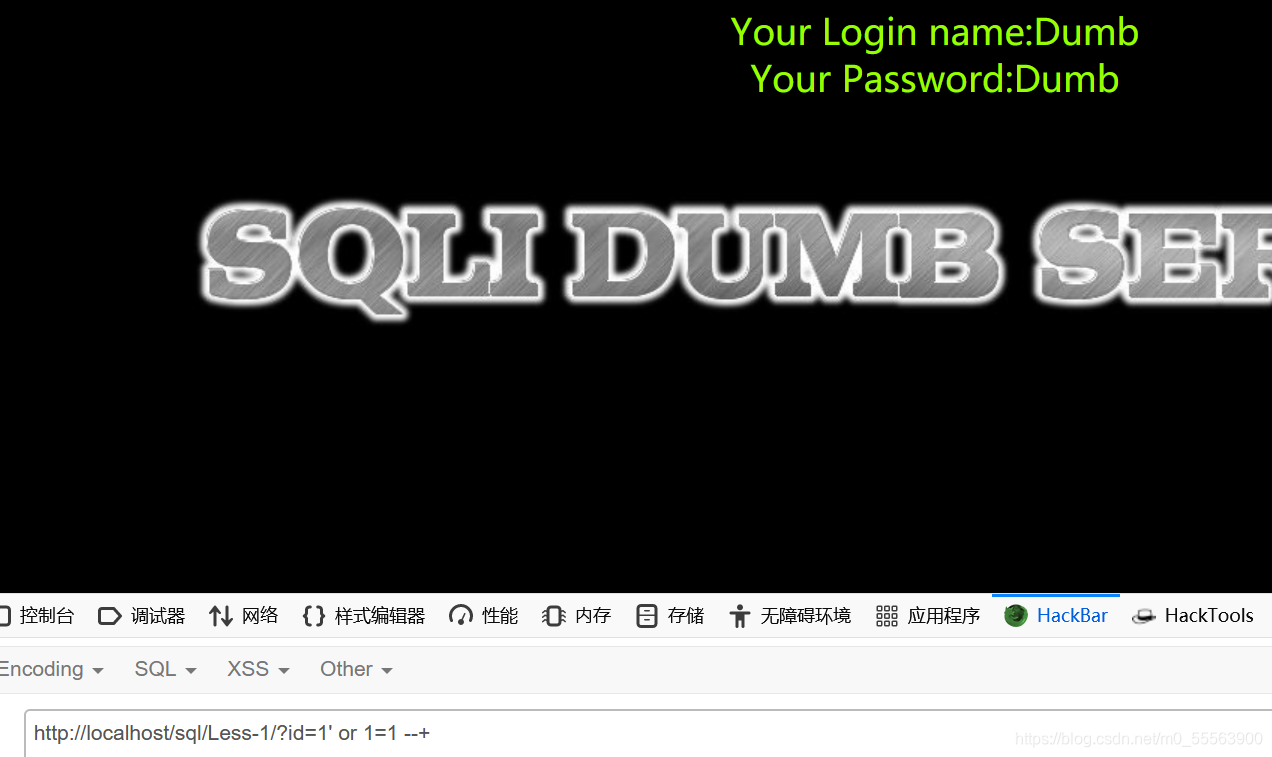

上述错误当中,我们可以看到提交到sql中的1’在经过sql语句构造后形成’1’'LIMIT0,1,多加了一个’。这种方式就是从错误信息中得到我们所需要的信息,那我们接下来想如何将多余的‘去掉呢?尝试‘or1=1–+

此时构造的sql语句就成了Select******whereid='1’or1=1–+'LIMIT0,1

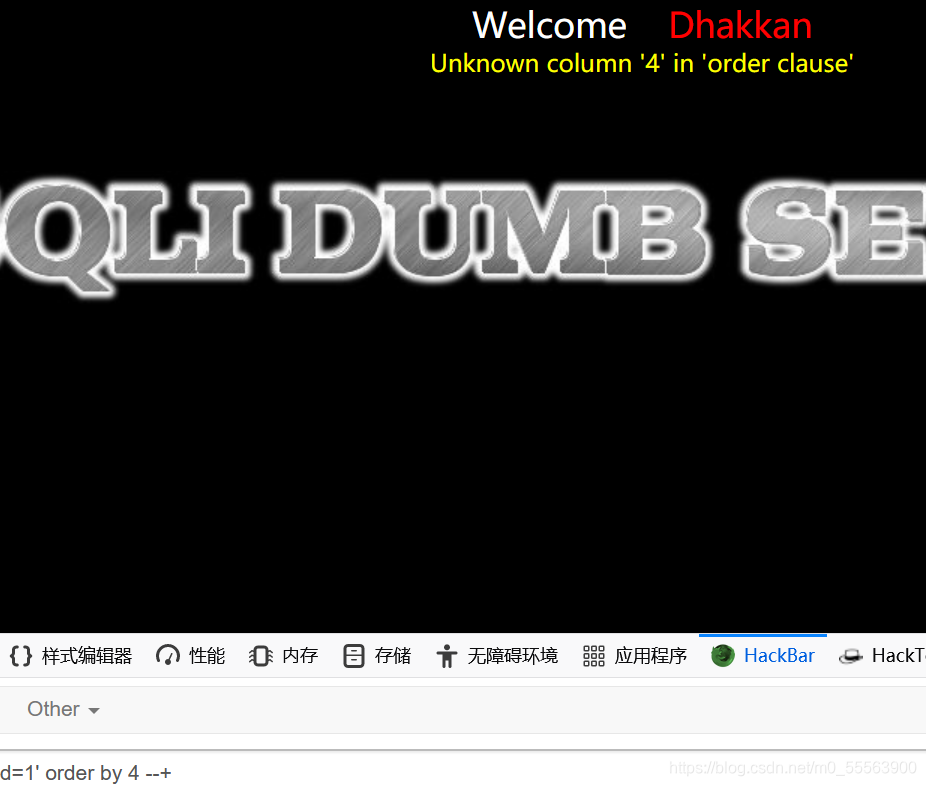

Mysql注入—sqlilabs—lcamry11此时构造的sql语句就成了Select*****whereid='1’or1=1–+'LIMIT0,1可以看到正常返回数据。此处可以利用orderby。Orderby对前面的数据进行排序,这里有三列数据,我们就只能用order by 3,超过3就会报错。‘order by 4–+的结果显示结果超出

Mysql注入—sqlilabs—lcamry11此时构造的sql语句就成了Select*****whereid='1’or1=1–+'LIMIT0,1可以看到正常返回数据。此处可以利用orderby。Orderby对前面的数据进行排序,这里有三列数据,我们就只能用order by 3,超过3就会报错。‘order by 4–+的结果显示结果超出

最后从源代码中分析下为什么会造成注入?Sql语句为 s q l = " S E L E C T ∗ F R O M u s e r s W H E R E i d = ′ sql="SELECT*FROMusersWHEREid=' sql="SELECT∗FROMusersWHEREid=′id’LIMIT0,1";Id参数在拼接sql语句时,未对id进行任何的过滤等操作,所以当提交‘or1=1–+,直接构造的sql语句就是SELECTFROMusersWHEREid=’1’or1=1–+LIMIT0,1这条语句因or1=1所以为永恒真。

最后从源代码中分析下为什么会造成注入?Sql语句为 s q l = " S E L E C T ∗ F R O M u s e r s W H E R E i d = ′ sql="SELECT*FROMusersWHEREid=' sql="SELECT∗FROMusersWHEREid=′id’LIMIT0,1";Id参数在拼接sql语句时,未对id进行任何的过滤等操作,所以当提交‘or1=1–+,直接构造的sql语句就是SELECTFROMusersWHEREid=’1’or1=1–+LIMIT0,1这条语句因or1=1所以为永恒真。

输入一下语句查询出当前数据库,和库里面的所有的表

?id=-1' union select 1,database(),group_concat(table_name

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2598

2598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?