- index.html

阿昌业务管理系统

- application.yml

server:

port: 8888

spring:

datasource:

url: jdbc:mysql://localhost:3306/testdb?useUnicode=true&characterEncoding=utf-8&useSSL=false

username: root

password: 00000

driver-class-name: com.mysql.cj.jdbc.Driver

freemarker:

cache: false # 缓存配置 开发阶段应该配置为false 因为经常会改

suffix: .html # 模版后缀名 默认为ftl

charset: UTF-8 # 文件编码

template-loader-path: classpath:/templates/ # 模版的路径地址

- BizpageController

@Controller

public class BizpageController {

// 登录

@PostMapping(“/login”)

public String index(String username,String password) {

return “index”;

}

// 日志管理

@GetMapping(“/syslog”)

public String showOrder() {

return “syslog”;

}

// 用户管理

@GetMapping(“/sysuser”)

public String addOrder() {

return “sysuser”;

}

// 具体业务一

@GetMapping(“/biz1”)

public String updateOrder() {

return “biz1”;

}

// 具体业务二

@GetMapping(“/biz2”)

public String deleteOrder() {

return “biz2”;

}

}

syslog.html、sysuser.html、biz1.html、biz2.html内容随便写点,能够方便做内容上的彼此区分即可。

===========================================================================

HttpBasic登录验证模式是Spring Security实现登录验证最简单的一种方式,也可以说是最简陋的一种方式。它的目的并不是保障登录验证的绝对安全,而是提供一种“防君子不防小人”的登录验证。

就好像是我小时候写日记,都买一个带小锁头的日记本,实际上这个小锁头有什么用呢?如果真正想看的人用一根钉子都能撬开。它的作用就是:某天你的父母想偷看你的日记,拿出来一看还带把锁,那就算了吧,怪麻烦的。

举一个我使用HttpBasic模式的进行登录验证的例子:我曾经在一个公司担任部门经理期间,开发了一套用于统计效率、分享知识、生成代码、导出报表的Http接口。纯粹是为了工作中提高效率,同时我又有一点点小私心,毕竟各部之间是有竞争的,所以我给这套接口加上了HttpBasic验证。公司里随便一个技术人员,最多只要给上一两个小时,就可以把这个验证破解了。说白了,这个工具的数据不那么重要,加一道锁的目的就是不让它成为公开数据。如果有心人破解了,真想看看这里面的数据,其实也无妨。这就是HttpBasic模式的典型应用场景。

二、spring boot2.0整合Spring security

spring boot 2,x版本maven方式引入Spring security坐标。

org.springframework.boot

spring-boot-starter-security

如果使用的Spring Boot版本为1.X版本,依赖的Security 4.X版本,那么就无需任何配置,启动项目访问则会弹出默认的httpbasic认证.

我们现在使用的是spring boot2.0版本(依赖Security 5.X版本),HttpBasic不再是默认的验证模式,在spring security 5.x默认的验证模式已经是表单模式。所以我们要使用Basic模式,需要自己调整一下。并且security.basic.enabled已经过时了,所以我们需要自己去编码实现。

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

//进行安全认证及授权规则配置

@Override

protected void configure(HttpSecurity http) throws Exception {

http.httpBasic()//开启httpbasic认证

.and()

.authorizeRequests()//表示所有的请求

.anyRequest()//匹配规则是所有请求

.authenticated();//都需要登录认证

//上面的一顿操作为:所有请求都必须经过springsecurity过滤器链登录认证才能访问,认证模式是httpbasic

}

}

启动项目,在项目后台有这样的一串日志打印,冒号后面的就是默认密码。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-G6H1r8U6-1617534829676)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403200702.png)]](https://img-blog.csdnimg.cn/2021040419172821.png)

Using generated security password: d707345c-4d1e-461c-bfe0-865297f8fb11

我们可以通过浏览器进行登录验证,默认的用户名是user.(下面的登录框不是我们开发的,是HttpBasic模式自带的)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LHMhRymu-1617534829678)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403200839.png)]](https://img-blog.csdnimg.cn/20210404191734134.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMjg0NDY5,size_16,color_FFFFFF,t_70)

当然我们也可以通过application.yml指定配置用户名密码

spring:

security:

user:

name: admin

password: admin

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-BkqUDDC1-1617534829681)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403201549.png)]](https://img-blog.csdnimg.cn/20210404191741933.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMjg0NDY5,size_16,color_FFFFFF,t_70)

-

首先,HttpBasic模式要求传输的用户名密码使用Base64模式进行加密。如果用户名是

"admin",密码是“ admin”,则将字符串"admin:admin"使用Base64编码算法加密。加密结果可能是:YWtaW46YWRtaW4=。 -

然后,在Http请求中使用Authorization作为一个Header,“Basic YWtaW46YWRtaW4=“作为Header的值,发送给服务端。(注意这里使用Basic+空格+加密串)

-

服务器在收到这样的请求时,到达BasicAuthenticationFilter过滤器,将提取“ Authorization”的Header值,并使用用于验证用户身份的相同算法Base64进行解码。

-

解码结果与登录验证的用户名密码匹配,匹配成功则可以继续过滤器后续的访问。

所以,HttpBasic模式真的是非常简单又简陋的验证模式,Base64的加密算法是可逆的,你知道上面的原理,分分钟就破解掉。我们完全可以使用PostMan工具,发送Http请求进行登录验证。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MKaG8yHF-1617534829683)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403201606.png)]

- 直接拿去base64解密

账号密码直接生成出来!!!!!!

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-w298cQlx-1617534829685)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403202126.png)]](https://img-blog.csdnimg.cn/20210404191749822.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMjg0NDY5,size_16,color_FFFFFF,t_70)

=============================================================================

Hash算法特别的地方在于它是一种单向算法,用户可以通过hash算法对某个数据生成一段特定长度的唯一hash值,却不能通过这个hash值逆向获取原始数据。因此Hash算法常用在不可还原的密码存储、数据完整性校验等领域。不可逆向解密

那问题来了,密码只能单向加密不能解密,那如何校验密码的正确性?我们来看Spring Security中的接口PasswordEncoder ,并对这个问题进行解答。

PasswordEncoder 是Spring Scurity框架内处理密码加密与校验的接口。

package org.springframework.security.crypto.password;

public interface PasswordEncoder {

//提供未加密的密码,返回被加密的密码的hash值

String encode(CharSequence rawPassword);

//判断用户输入的原始密码和上面encode()生成的加密的密码是否匹配

boolean matches(CharSequence rawPassword, String encodedPassword);

//判断当前被加密后的密码是否需要升级,也就是说,是否需要重新加密

default boolean upgradeEncoding(String encodedPassword) {

return false;

}

}

这个接口有三个方法

-

encode()方法接受的参数是原始密码字符串,返回值是经过加密之后的hash值,hash值是不能被逆向解密的。这个方法通常在为系统添加用户,或者用户注册的时候使用。

-

matches()方法是用来校验用户输入密码rawPassword,和加密后的hash值encodedPassword是否匹配。如果能够匹配返回true,表示用户输入的密码rawPassword是正确的,反之返回fasle。也就是说虽然这个hash值不能被逆向解密,但是可以判断是否和原始密码匹配。这个方法通常在用户登录的时候进行用户输入密码的正确性校验。

-

upgradeEncoding()设计的用意是,判断当前的密码是否需要升级。也就是是否需要重新加密?需要的话返回true,不需要的话返回fasle。默认实现是返回false。

例如,我们可以通过如下示例代码在进行用户注册的时候加密存储用户密码

user.setPassword(passwordEncoder.encode(user.getPassword()));

//将User保存到数据库表,该表包含password列

BCryptPasswordEncoder 是Spring Security推荐使用的PasswordEncoder接口实现类

@Test

void contextLoads() {

PasswordEncoder passwordEncoder = new BCryptPasswordEncoder();

String rawPwd = “123456”;

String encodePwd = passwordEncoder.encode(rawPwd);

System.out.println(“原始密码:”+rawPwd);

System.out.println(“加密后的密码::”+encodePwd);

System.out.println(rawPwd+“是否匹配”+encodePwd+“:” +passwordEncoder.matches(rawPwd,encodePwd));

System.out.println(“654321是否匹配”+encodePwd +“:”+passwordEncoder.matches(“654321”,encodePwd));

}

- 结果

上面的测试用例执行的结果是下面这样的。(注意:对于同一个原始密码,每次加密之后的hash密码都是不一样的,这正是BCryptPasswordEncoder的强大之处,它不仅不能被破解,想通过常用密码对照表进行大海捞针你都无从下手)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-EF5GN9Sd-1617534829688)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403203937.png)]](https://img-blog.csdnimg.cn/20210404191800984.png)

BCrypt产生随机盐(盐的作用就是每次做出来的菜味道都不一样)。这一点很重要,因为这意味着每次encode将产生不同的结果。

$2a 10 10 10zt6dUMTjNSyzINTGyiAgluna3mPm7qdgl26vj4tFpsFO6WlK5lXNm

BCrypt加密后的密码有三个部分,由 $分隔:

-

"2a"表示 BCrypt 算法版本

-

"10"表示算法的强度

-

"zt6dUMTjNSyzINTGyiAglu"部分实际上是随机生成的盐。通常来说前 22 个字符是盐,剩余部分是纯文本的实际哈希值。

-

“na3mPm7qdgl26vj4tFpsFO6WlK5lXNm” 文本的hash值

虽然每次生成的hash值都不一样,但是只要保证原始密码正确,再进行bcrypt加密,数据库储存的加密后的密码还是可以通过matches()方法进行匹配判断是否匹配

BCrypt*算法生成长度为 60 的字符串,因此我们需要确保密码将存储在可以容纳密码的数据库列中。

===========================================================================

在本专栏之前的文章中,已经给大家介绍过Spring Security的HttpBasic模式,该模式比较简单,只是进行了通过携带Http的Header进行简单的登录验证,而且没有可以定制的登录页面,所以使用场景比较窄。

对于一个完整的应用系统,与登录验证相关的页面都是高度定制化的,非常美观而且提供多种登录方式。这就需要Spring Security支持我们自己定制登录页面,也就是本文给大家介绍的formLogin模式登录认证模式。

需要注意的是:有的朋友会被Form Login这个名字误解,Form Login不是只有使用html中的form 表单才能实现登录功能,使用js发起登录请求也是可以的

准备工作

-

参考上面的《需求分析与基础环境准备》

-

将《Http Basic模式登录认证》的配置内容从项目里面删掉

-

仍然需要在项目里面通过maven引入如下坐标

org.springframework.boot

spring-boot-starter-security

- 把下面的代码从BizpageController里面删掉。这涉及到一个非常重要的问题,就是Spring Security的登录认证并

不需要我们自己去写登录认证的Controller方法,而是使用过滤器UsernamePasswordAuthenticationFilter(下一节会源码分析),这个过滤器是·默认集成的·,所以并不需要我们自己去实现登录认证逻辑。我们实现登录功能只需要做配置就可以了,所以把下面的代码从项目里面删掉。

// 登录

@PostMapping(“/login”)

public String index(String username,String password) {

return “index”;

}

formLogin登录认证模式的三要素:

-

登录认证逻辑-登录URL、如何接收登录参数、登陆成功后逻辑(静态)

-

资源访问控制规则-决定什么用户、什么角色可以访问什么资源(动态-数据库)

-

用户具有角色权限-配置某个用户拥有什么角色、拥有什么权限(动态-数据库)

一般来说,使用权限认证框架的的业务系统登录验证逻辑是固定的,而资源访问控制规则和用户信息是从数据库或其他存储介质灵活加载的。但本文所有的用户、资源、权限信息都是代码配置写死的,旨在为大家介绍formLogin认证模式,如何从数据库加载权限认证相关信息我还会结合RBAC权限模型再写文章的。

首先,我们要继承WebSecurityConfigurerAdapter ,重写configure(HttpSecurity http) 方法,该方法用来配置登录验证逻辑。请注意看下文代码中的注释信息。

//登录认证及资源访问权限的控制

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable()//关闭csrf防御

.formLogin()//开启formLogin认证

.loginPage(“/login.html”)//一旦用户的请求没有权限就跳转到这个页面

.loginProcessingUrl(“/login”)//登录表单form中action的地址,也就是处理认证请求的路径

.usernameParameter(“username”)//登录表单form中用户名输入框input的name名,不修改的话默认是username

.passwordParameter(“password”)//form中密码输入框input的name名,不修改的话默认是password

.defaultSuccessUrl(“/”)//如果用户输入了正确的账号密码,默认转跳的路径

.and()

.authorizeRequests()

.antMatchers(“/login.html”,“/login”).permitAll()//不需要通过验证就可以被访问的资源地址,permitAll()允许访问的方法

.antMatchers(“/”,“/biz1”,“biz2”)//资源路径配置

//hasAnyAuthority():有权限

.hasAnyAuthority(“ROLE_user”,“ROLE_admin”)//只要你是user角色和admin角色【其中之一】就可以访问:“/”,“/biz1”,“biz2”,指定都可以访问的角色

.antMatchers(“/syslog”,“/sysuser”)//资源路径配置

//hasAnyRole():有角色

.hasAnyRole(“admin”)//只要你是admin角色可以访问:“/syslog”,“/sysuser”

//.antMatchers(“/syslog”).hasAuthority(“sys:log”)

//.antMatchers(“/sysuser”).hasAuthority(“sys:user”) 访问(“/syslog”,“/sysuser”)请求需要携带(“sys:log”,“sys:user”)权限id ①①①①①①①

//hasAnyAuthority(“ROLE_user”,“ROLE_admin”) = hasAnyRole(“admin”) 的写法

//hasAnyAuthority只要在方法中加上ROLE_XXX 就等价于hasAnyRole(“XXXX”)的写法

.anyRequest().authenticated();

}

上面的代码分为两部分:

-

第一部分是formLogin配置段,用于配置登录验证逻辑相关的信息。如:登录页面、登录成功页面、登录请求处理路径等。和login.html页面的元素配置要一一对应。

-

"/"在spring boot应用里面作为资源访问的时候比较特殊,它就是“/index.html”.所以defaultSuccessUrl登录成功之后就跳转到index.html

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ec6cjJsW-1617534829689)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403213223.png)]](https://img-blog.csdnimg.cn/20210404191818374.png)

-

第二部分是authorizeRequests配置段,用于配置资源的访问控制规则。如:开发登录页面的permitAll开放访问,“/biz1”(业务一页面资源)需要有角色为user或admin的用户才可以访问。

-

hasAnyAuthority("ROLE_user","ROLE_admin")等价于hasAnyRole("user","admin"),角色是一种特殊的权限。

//hasAnyAuthority(“ROLE_user”,“ROLE_admin”) = hasAnyRole(“admin”) 的写法

//hasAnyAuthority只要在方法中加上ROLE_XXX 就等价于hasAnyRole(“XXXX”)的写法

- "sys:log"或"sys:user"是我们自定义的权限ID,有这个ID的用户可以访问对应的资源

这时候我们通过浏览器访问,随便测试一个用户没有访问权限的资源,都会跳转到login.html页面。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bLSkm3a3-1617534829691)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403213414.png)]](https://img-blog.csdnimg.cn/20210404191825866.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMjg0NDY5,size_16,color_FFFFFF,t_70)

在上文中,我们配置了登录验证及资源访问的权限规则,我们还没有具体的用户,下面我们就来配置具体的用户。重写WebSecurityConfigurerAdapter的 configure(AuthenticationManagerBuilder auth)方法

-

下面配置了两个用户

-

用户名:密码:角色

-

访问权限角色是上面设置的,这里设置的是用户和对应的角色是什么

-

user:123456:user(有权访问"/“,”/biz1",“biz2”)

-

admin:123456:admin(有权访问"/syslog",“/sysuser”,“/”,“/biz1”,“biz2”)

//用户及角色信息配置

@Override

public void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()//存储在内存中的登录认证方式

.withUser(“user”)

.password(passwordEncoder().encode(“123456”))

.roles(“user”)

.and()

.withUser(“admin”)

.password(passwordEncoder().encode(“123456”))

//.authorities(“sys:log”,“sys:user”) //配置权限id(“sys:log”,“sys:user”)对应上面的①①①①①

.roles(“admin”)

.and()

.passwordEncoder(passwordEncoder());//配置使用BCrypt加密

}

//注入BCrypt加密

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

-

inMemoryAuthentication指的是在内存里面存储用户的身份认证和授权信息。 -

withUser("user")用户名是user -

password(passwordEncoder().encode("123456"))密码是加密之后的123456 -

authorities("sys:log","sys:user")指的是admin用户拥有资源ID对应的资源访问的的权限:“/syslog"和”/sysuser" -

roles()方法用于指定用户的角色,一个用户可以有多个角色

在我们的实际开发中,登录页面login.html和控制层Controller登录验证’/login’都必须无条件的开放。除此之外,一些静态资源如css、js文件通常也都不需要验证权限,我们需要将它们的访问权限也开放出来。下面就是实现的方法:重写WebSecurityConfigurerAdapter类的configure(WebSecurity web) 方法

@Override

public void configure(WebSecurity web) {

//将项目中静态资源路径[开放]出来

web.ignoring().antMatchers( “/css/", "/fonts/”, “/img/", "/js/”);

}

那么这些静态资源的开放,和Controller服务资源的开放为什么要分开配置?有什么区别呢?

-

Controller服务资源要经过一系列的过滤器的验证,我们配置的是验证的放行规则

-

这里配置的是静态资源的开放,

不经过任何的过滤器链验证,直接访问资源。

有朋友问:我们的login登录认证是通过配置实现的,我们没有写Controller,也只接收了username和password两个参数,那如果我们在登陆的时候有更多的参数需要接收该怎么办?

刚开始有朋友问我这个问题的时候,我真的感觉这个问题很奇怪,如果你不用spring security,该怎么获取参数?当然从Http Request里面去获取啊,怎么到了Spring security里面就不会了呢?后来问的同学越来越多,我发现这还真是一个普遍问题:不写Controller就不会传参了!

统一答复:该怎么获取参数,哪里有HttpServletRequest,那里就能获取参数。比如:

-

自定义一个Filter过滤器,过滤器里面肯定有HttpServletRequest吧。当然我们一般不在自定义过滤器里面去做实际业务处理,所以这种方法暂不考虑。

-

另外就是我们后面章节为大家介绍的 《自定义登录验证结果处理》,在登录成功之后我们可以实现一定的业务逻辑(建议用这种) 。在这里面可以获取参数,想传多少参数就传多少。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ssnUqScO-1617534829692)(http://qpgf4uqra.hn-bkt.clouddn.com/20210403223056.png)]](https://img-blog.csdnimg.cn/20210404191837610.png)

其实归根结底还是大家对于HTTP协议不清楚、Spring基础不扎实!HTTP 请求头、请求体、queryString等等很多传参渠道,Spring的过滤器、拦截器很多都可以HttpServletRequest拦截请求。

======================================================================

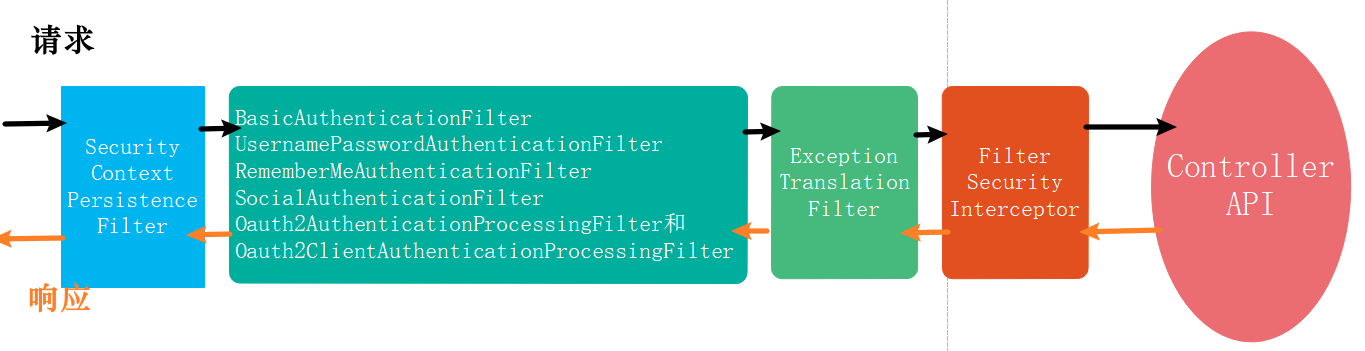

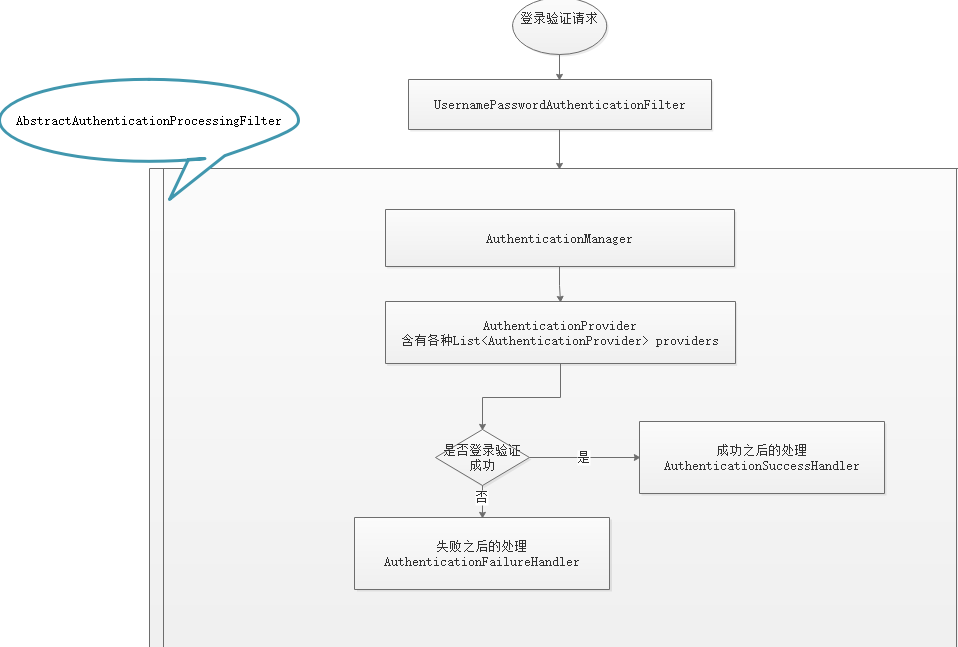

Spring Security的登录验证流程核心就是过滤器链。

-

贯穿于整个过滤器链始终有一个上下文对象SecurityContext和一个Authentication对象(登录认证的主体)

-

一旦某一个该主体通过其中某一个过滤器的认证,Authentication对象信息被填充,比如:isAuthenticated=true表示该主体通过验证。

-

如果该主体通过了所有的过滤器,仍然没有被认证,在整个过滤器链的最后方有一个FilterSecurityInterceptor过滤器(虽然叫Interceptor,但它是名副其实的过滤器,不是拦截器)。判断Authentication对象的认证状态,如果没有通过认证则抛出异常,通过认证则访问后端API。

-

之后进入响应阶段,FilterSecurityInterceptor抛出的异常被ExceptionTransactionFilter对异常进行相应的处理。比如:用户名密码登录异常,会被引导到登录页重新登陆。

-

如果是登陆成功且没有任何异常,在请求响应中最后一个过滤器SecurityContextPersistenceFilter中将SecurityContext放入session。下次再进行请求的时候,直接从SecurityContextPersistenceFilter的session中取出认证信息。从而避免多次重复认证。

SpringSecurity提供了多种登录认证的方式,由多种Filter过滤器来实现,比如:

-

BasicAuthenticationFilter实现的是

HttpBasic模式的登录认证 -

UsernamePasswordAuthenticationFilter实现

用户名密码的登录认证 -

RememberMeAuthenticationFilter实现登录认证的

“记住我”的功能 -

SocialAuthenticationFilter实现社交

媒体方式登录认证的处理,如:QQ、微信 -

Oauth2AuthenticationProcessingFilter和Oauth2ClientAuthenticationProcessingFilter实现

Oauth2的鉴权方式

根据我们不同的需求实现及配置,不同的Filter会被加载到应用中。

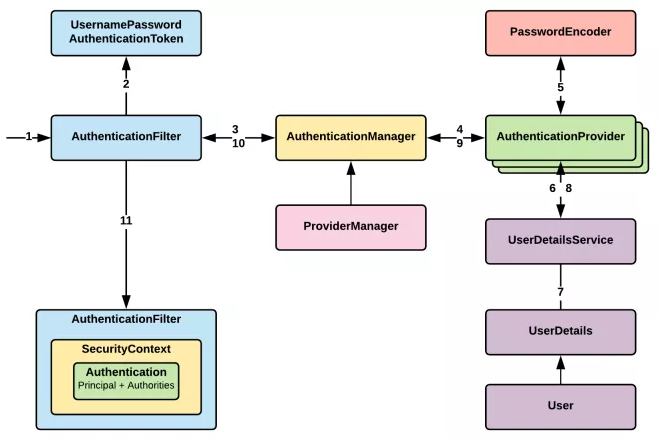

2.1.构建登录认证主体

如图所示,当用户登陆的时候首先被某一种认证方式的过滤器拦截(以用户名密码登录为例)。如:UsernamePasswordAuthenticationFilter会使用用户名和密码创建一个登录认证凭证:UsernamePasswordAuthenticationToken,进而获取一个Authentication对象,该对象代表身份验证的主体,贯穿于用户认证流程始终。

2.2.多种认证方式的管理 ProviderManager

随后使用AuthenticationManager 接口对登录认证主体进行authenticate认证。

public interface AuthenticationManager {

Authentication authenticate(Authentication authentication) throwsAuthenticationException;

}

ProviderManager继承于AuthenticationManager是登录验证的核心类。

public class ProviderManager implements AuthenticationManager, MessageSourceAware, InitializingBean {

……

private List providers;

……

ProviderManager保管了多个AuthenticationProvider,每一种登录认证方式都可以尝试对登录认证主体进行认证。只要有一种方式被认证成功,Authentication对象就成为被认可的主体。

public interface AuthenticationProvider {

Authentication authenticate(Authentication var1) throws AuthenticationException;

boolean supports(Class<?> var1);

}

-

RememberMeAuthenticationProvider定义了“记住我”功能的登录验证逻辑

-

DaoAuthenticationProvider加载数据库用户信息,进行用户密码的登录验证

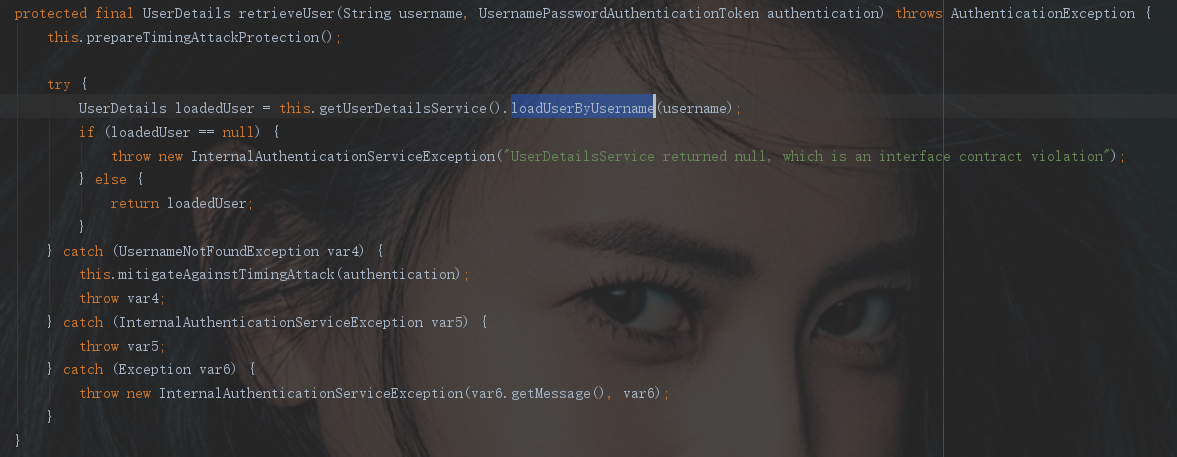

2.3 数据库加载用户信息 DaoAuthenticationProvider

public class DaoAuthenticationProvider extends AbstractUserDetailsAuthenticationProvider {

从数据库获取用户信息

所以当我们需要加载用户信息进行登录验证的时候,我们需要实现UserDetailsService接口,重写loadUserByUsername方法,参数是用户输入的用户名。返回值是UserDetails。

2.4.SecurityContext

完成登录认证之后,将认证完成的Authtication对象(authenticate: true, 有授权列表authority list, 和username信息)放入SecurityContext上下文里面。后续的请求就直接从SecurityContextFilter中获得认证主体,从而访问资源。

我们就以用户名、密码登录方式为例讲解一下Spring Security的登录认证流程。

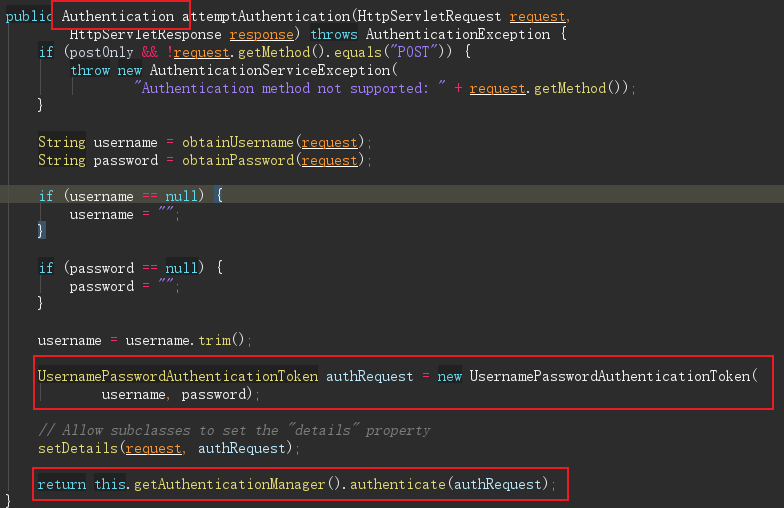

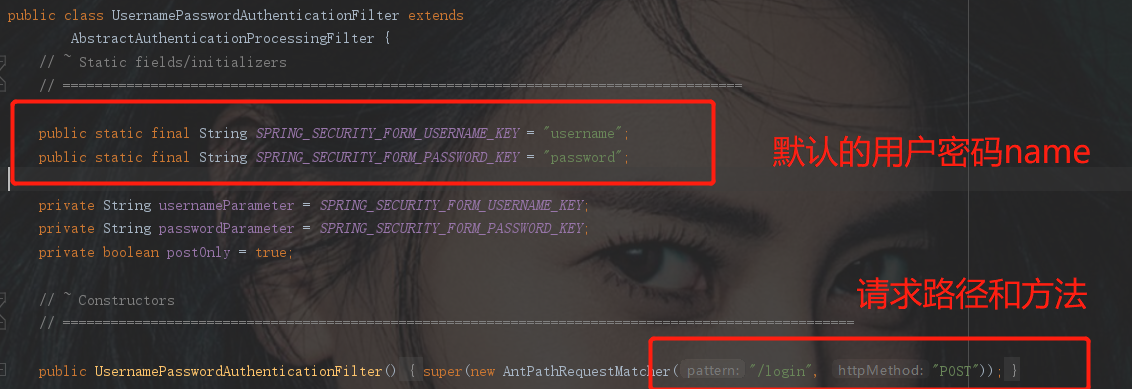

3.1 UsernamePasswordAuthenticationFilter

该过滤器封装用户基本信息(用户名、密码),定义登录表单数据接收相关的信息。如:

-

默认的表单用户名密码input框name是username、password

-

默认的处理登录请求路径是/login、使用POST方法

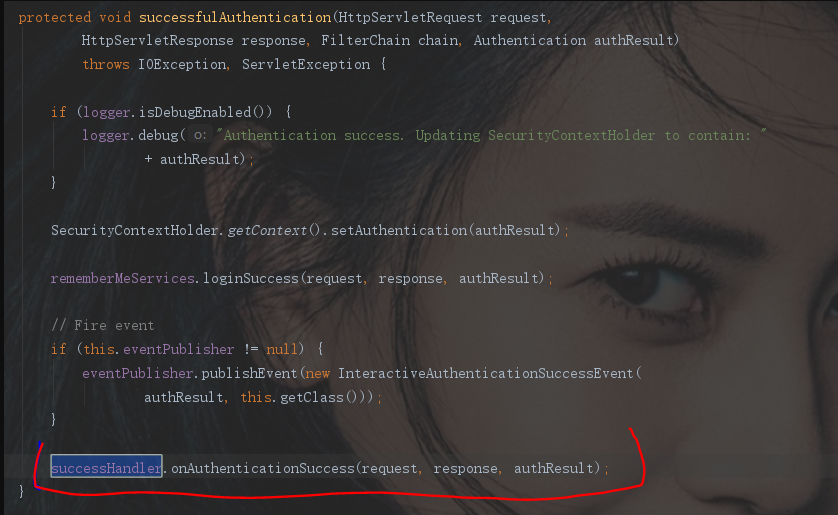

3.2 AbstractAuthenticationProcessingFilter的doFilter方法的验证过程

UsernamePasswordAuthenticationFilter继承自抽象类AbstractAuthenticationProcessingFilter,该抽象类定义了验证成功与验证失败的处理方法。

3.3 验证成功之后的Handler和验证失败之后的handler

AbstractAuthenticationProcessingFilter中定义了验证成功与验证失败的处理Handler。

private AuthenticationSuccessHandler successHandler = new SavedRequestAwareAuthenticationSuccessHandler();

private AuthenticationFailureHandler failureHandler = new SimpleUrlAuthenticationFailureHandler();

也就是说当我们需要自定义验证成功或失败的处理方法时,要去实现AuthenticationSuccessHandler或AuthenticationfailureHandler接口

小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数初中级Java工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

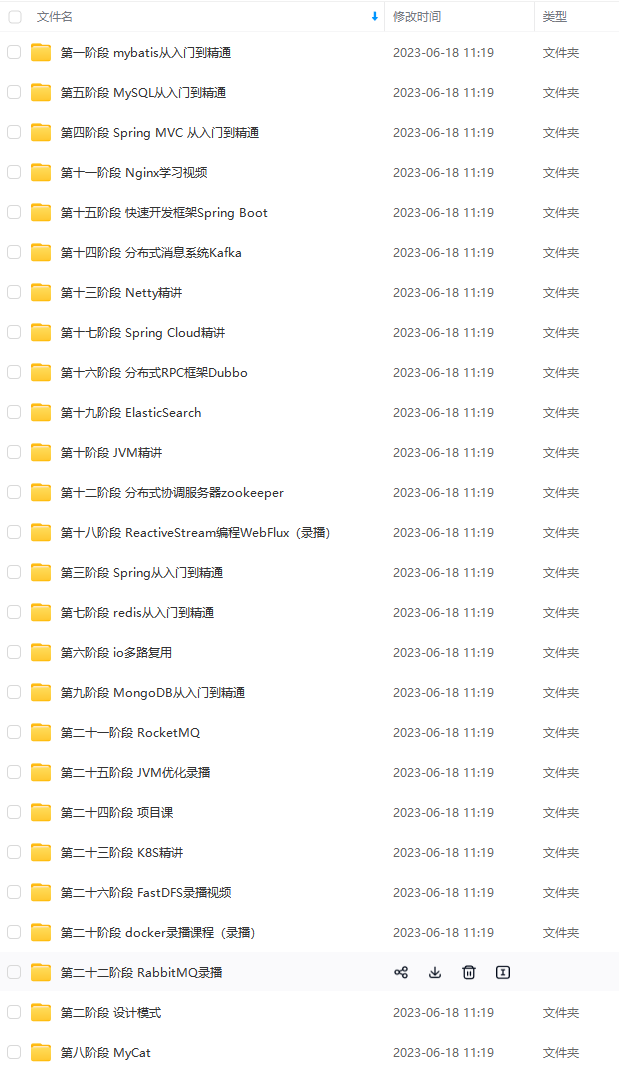

因此收集整理了一份《2024年最新Java开发全套学习资料》送给大家,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频

如果你觉得这些内容对你有帮助,可以添加下面V无偿领取!(备注Java)

Kafka实战笔记

关于这份笔记,为了不影响大家的阅读体验,我只能在文章中展示部分的章节内容和核心截图

- Kafka入门

- 为什么选择Kafka

- Karka的安装、管理和配置

- Kafka的集群

- 第一个Kafka程序

afka的生产者

- Kafka的消费者

- 深入理解Kafka

- 可靠的数据传递

- Spring和Kalka的整合

- Sprinboot和Kafka的整合

- Kafka实战之削峰填谷

- 数据管道和流式处理(了解即可)

- Kafka实战之削峰填谷

ttps://img-blog.csdnimg.cn/img_convert/d14e32c0e9442d74b5eddd2ba1944c47.png)

小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数初中级Java工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Java开发全套学习资料》送给大家,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

[外链图片转存中…(img-Hzwb2D99-1710689452458)]

[外链图片转存中…(img-v4HAMc7O-1710689452459)]

[外链图片转存中…(img-kILBR8pa-1710689452460)]

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频

如果你觉得这些内容对你有帮助,可以添加下面V无偿领取!(备注Java)

[外链图片转存中…(img-dkJPap1o-1710689452461)]

Kafka实战笔记

关于这份笔记,为了不影响大家的阅读体验,我只能在文章中展示部分的章节内容和核心截图

[外链图片转存中…(img-VaJIs2RM-1710689452461)]

- Kafka入门

- 为什么选择Kafka

- Karka的安装、管理和配置

[外链图片转存中…(img-daZK9JnP-1710689452462)]

- Kafka的集群

- 第一个Kafka程序

- [外链图片转存中…(img-h7szJCH5-1710689452462)]

afka的生产者

[外链图片转存中…(img-FT5c1Ta9-1710689452463)]

- Kafka的消费者

- 深入理解Kafka

- 可靠的数据传递

[外链图片转存中…(img-oddaDTPS-1710689452463)]

[外链图片转存中…(img-5VXT4vqv-1710689452463)]

- Spring和Kalka的整合

- Sprinboot和Kafka的整合

- Kafka实战之削峰填谷

- 数据管道和流式处理(了解即可)

[外链图片转存中…(img-1NLnOJPO-1710689452464)]

- Kafka实战之削峰填谷

[外链图片转存中…(img-VQf9DaRq-1710689452464)]

1058

1058

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?