目录

前言

之前因很多事情耽搁了,现在开始更新。

信息收集尤为重要,尤其在渗透中,渗透是否成功往往在信息收集的每个细节中,废话不多说,开始!

被动信息收集简介

被动信息收集指通过公开渠道的可获得信息,与目标系统或者主机不产生直接的信息交互,以尽可能避免留下任何痕迹的信息收集方法。

被动信息收集方式

一、DNS收集

1.将域名解析成IP

┌──(root💀kali)-[~]

└─# ping www.baidu.com

PING www.a.shifen.com (36.152.44.96) 56(84) bytes of data.

64 bytes from 36.152.44.96 (36.152.44.96): icmp_seq=1 ttl=54 time=8.55 ms

64 bytes from 36.152.44.96 (36.152.44.96): icmp_seq=2 ttl=54 time=9.30 ms

2.使用nslookup查看域名

┌──(root💀kali)-[~]

└─# nslookup www.baidu.com

Server: 114.114.114.114

Address: 114.114.114.114#53

Non-authoritative answer:

www.baidu.com canonical name = www.a.shifen.com.

Name: www.a.shifen.com

Address: 36.152.44.95

Name: www.a.shifen.com

Address: 36.152.44.96

3.DNS 信息收集-DIG

语法: dig (选项) 需要查询的域名

@<DNS 服务器地址>: 指定进行域名解析的域名服务器;

any #显示所有类型的域名记录。默认只显示 A 记录

┌──(root💀kali)-[~]

└─# dig @114.114.114.114 www.baidu.com any

; <<>> DiG 9.16.11-Debian <<>> @114.114.114.114 www.baidu.com any

; (1 server found)

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 33433

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;www.baidu.com. IN ANY

;; ANSWER SECTION:

www.baidu.com. 907 IN CNAME www.a.shifen.com.

4.使用-x 参数 IP 反查域名

┌──(root💀kali)-[~]

└─# dig -x 114.114.114.114

; <<>> DiG 9.16.11-Debian <<>> -x 114.114.114.114

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 38200

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;114.114.114.114.in-addr.arpa. IN PTR

;; ANSWER SECTION:

114.114.114.114.in-addr.arpa. 319 IN PTR public1.114dns.com.

5.查询 DNS 服务器 bind 版本信息

查询 DNS 版本信息的目的:可以通过版本信息来查找相关版本漏洞的利用方式

└─# dig txt chaos VERSION.BIND @ns3.dnsv4.com

;; QUESTION SECTION:

;VERSION.BIND. CH TXT

;; ANSWER SECTION:

VERSION.BIND. 0 CH TXT "1.1.1711.01" #这是软件包版本信息二、查询网站的域名注册信息和备案信息

通过 Web 接口查询:

阿里云:https://whois.aliyun.com/

站长之家:http://whois.chinaz.com/

2、whois命令查询

┌──(root💀kali)-[~]

└─# whois taobao.com

Domain Name: TAOBAO.COM

Registry Domain ID: 97031786_DOMAIN_COM-VRSN

Registrar WHOIS Server: grs-whois.hichina.com

Registrar URL: http://www.net.cn

Updated Date: 2022-07-05T03:30:07Z

Creation Date: 2003-04-21T03:50:05Z

Registry Expiry Date: 2024-04-21T03:50:05Z

Registrar: Alibaba Cloud Computing (Beijing) Co., Ltd.

Registrar IANA ID: 420

Registrar Abuse Contact Email: DomainAbuse@service.aliyun.com

Registrar Abuse Contact Phone: +86.95187

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Domain Status: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited

Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited

Domain Status: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited

Name Server: NS4.TAOBAO.COM

Name Server: NS5.TAOBAO.COM

Name Server: NS6.TAOBAO.COM

Name Server: NS7.TAOBAO.COM

3、备案信息查询

Web 接口查询:

http://icp.chinaz.com/

天眼查

https://www.tianyancha.com/

三、使用资产检索搜索引擎收集信息

1、shodan

简述下shodan的工作原理:通过其强大的爬虫能力每隔一定时间扫描全互联网设备并抓取相应的banner信息建立索引,通过这些巨大的数据,你基本可以找到任何你想象得到的连接到互联网的东西。

相关语法:

hostname: # 搜索指定的主机或域名,例如 hostname:"google" port: # 搜索指定的端口或服务,例如 port:"21" country: # 搜索指定的国家,例如 country:"CN" city: # 搜索指定的城市,例如 city:"Hefei" org: # 搜索指定的组织或公司,例如 org:"google" isp: # 搜索指定的ISP供应商,例如 isp:"China Telecom" product: # 搜索指定的操作系统/软件/平台,例如 product:"Apache httpd" version: # 搜索指定的软件版本,例如 version:"1.6.2" geo: # 搜索指定的地理位置,参数为经纬度,例如 geo:"31.8639, 117.2808" before/after: # 搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:"11-11-15" net: # 搜索指定的IP地址或子网,例如 net:"210.45.240.0/24"a

2、BinaryEdge

它利用机器学习技术收集有关基础设施的信息,并将收集的数据与从提要中获得的数据相关联。功能包括通过将发现结果与安全工具结合后从联网设备和运行于它们的服务中提取数据来提供通知,警报和报告功能。

相关语法:

ip # 目标IP,例如ip:“ 149.202.178.130/16” port # 端口,例如port:80 country # 目标国家/地区,例如国家/地区:FR ASN # 目标的AS号,例如asn:1234 type # BinaryEdge模块类型,例如类型:mongodb product # 所寻找的产品名称,例如产品:apache2 ipv6 # 过滤ipv6结果,例如Ipv6:true或ipv6:false tag # 可用标签列表:docs.binaryedge.io/search/#available-tags

3、Fofa

FOFA是白帽汇推出的一款网络空间搜索引擎,它通过进行网络空间测绘,能够帮助研究人员或者企业迅速进行网络资产匹配,例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等。

title="abc" # 从标题中搜索abc。例:标题中有北京的网站。 header="abc" # 从http头中搜索abc。例:jboss服务器。 body="abc" # 从html正文中搜索abc。例:正文包含Hacked by。 domain="qq.com" # 搜索根域名带有qq.com的网站。例: 根域名是qq.com的网站。 host=".gov.cn" # 从url中搜索.gov.cn,注意搜索要用host作为名称。 port="443" # 查找对应443端口的资产。例: 查找对应443端口的资产。 ip="1.1.1.1" # 从ip中搜索包含1.1.1.1的网站,注意搜索要用ip作为名称。 protocol="https" # 搜索制定协议类型(在开启端口扫描的情况下有效)。例: 查询https协议资产。 city="Beijing" # 搜索指定城市的资产。例: 搜索指定城市的资产。 region="Zhejiang" # 搜索指定行政区的资产。例: 搜索指定行政区的资产。 country="CN" # 搜索指定国家(编码)的资产。例: 搜索指定国家(编码)的资产。 cert="google.com" # 搜索证书(https或者imaps等)中带有google.com的资产。

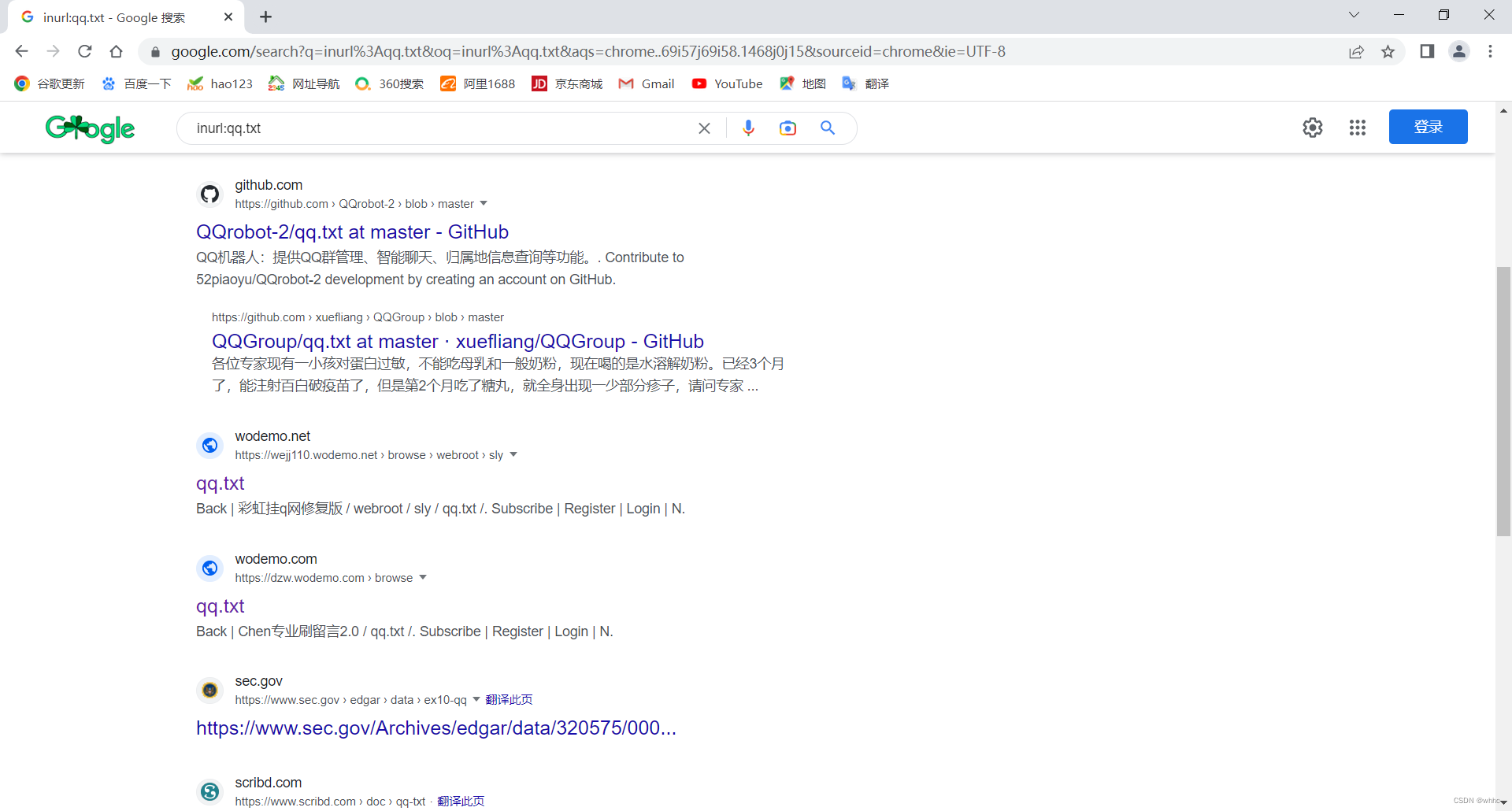

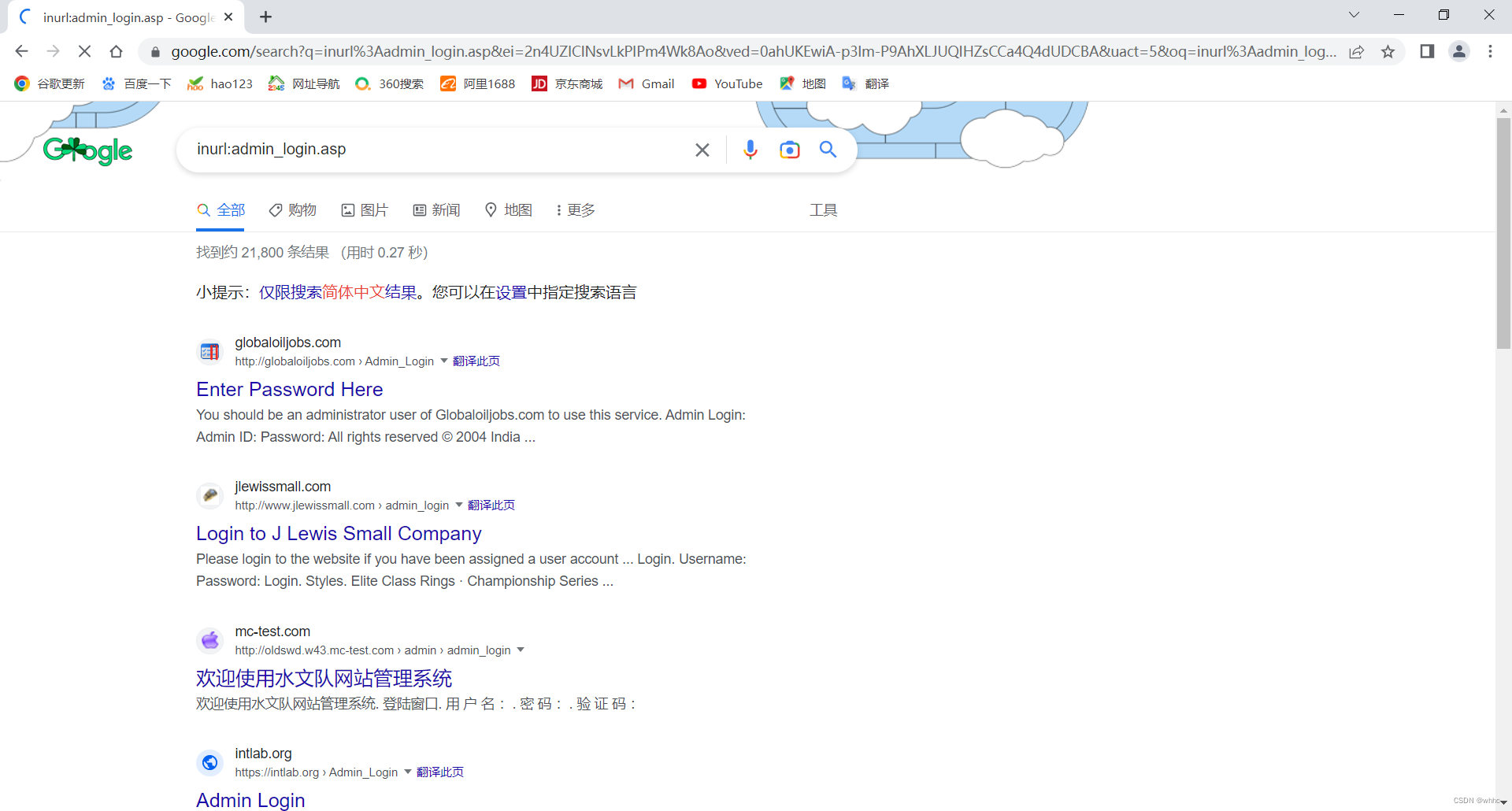

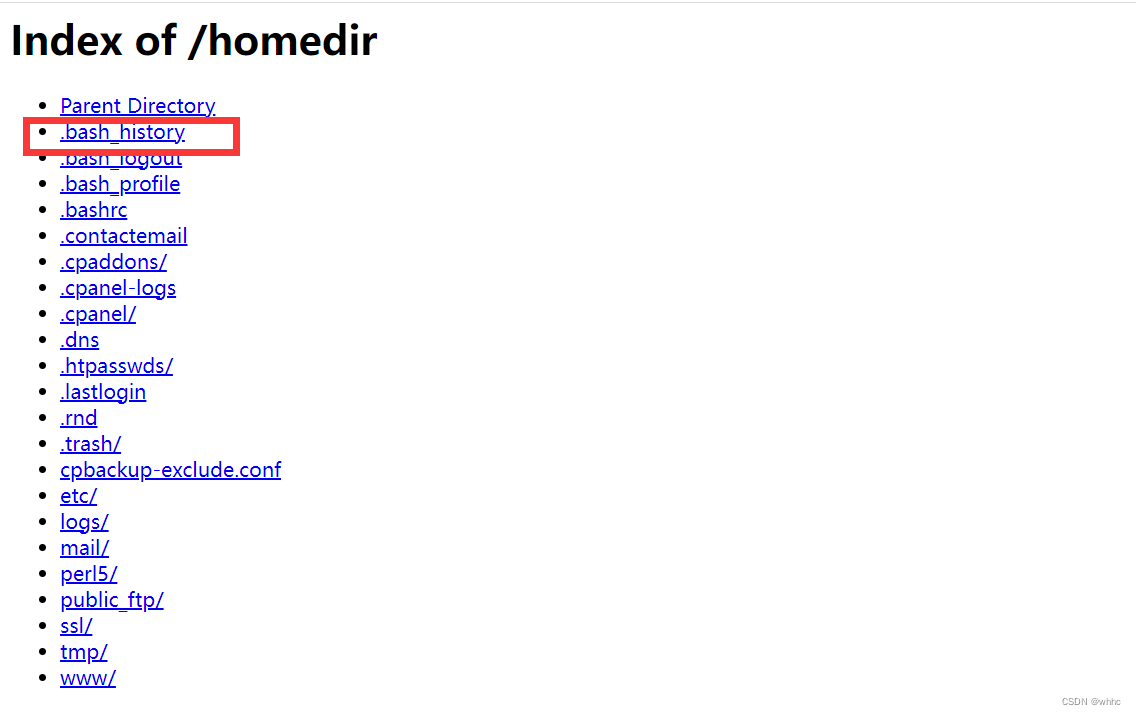

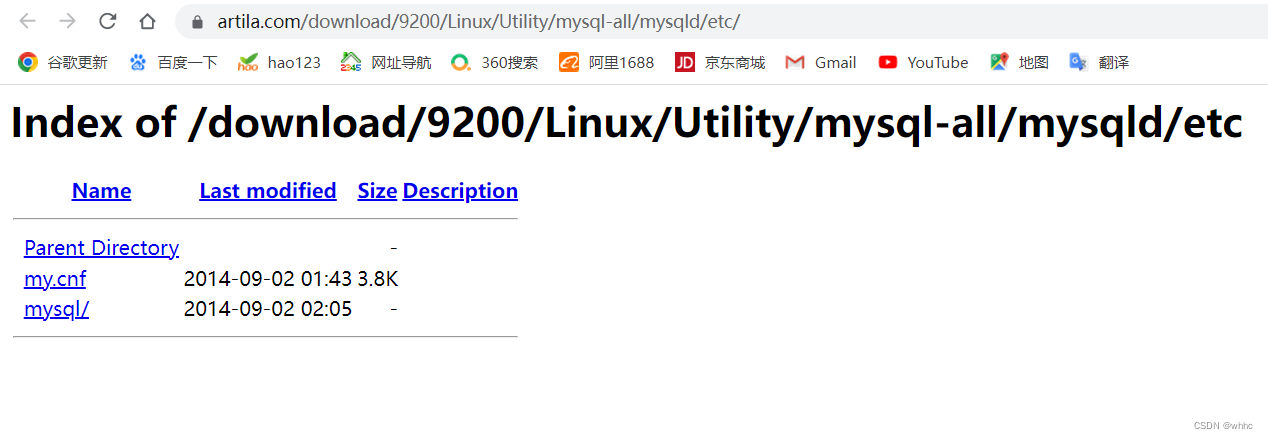

四、Google 搜索引擎的使用技巧

总结:谷歌黑客数据库:https://www.exploit-db.com/google-hacking-database

在谷歌黑客数据库中有大量的搜索引擎语法以及搜索案例如下:

890

890

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?