Lab1-1

目录

1.将Lab01-01.exe文件传上www.virustotal.com可以看到文件匹配到已有的反病毒软件特征

5. 是否有任何其他文件或基于主机的迹象,让你可以在受感染系统上查找?

6. 是否有基于网络的迹象,可以用来发现受感染机器上的这个恶意代码?

1.将Lab01-01.exe文件传上www.virustotal.com可以看到文件匹配到已有的反病毒软件特征

有的时候www.virustotal.com无法打开,这里使用另一个网站进行扫描VirSCAN.org-多引擎在线病毒扫描网 v1.02,当前支持 47 款杀毒引擎

2. 这些文件是什么时候编译的?

采用将程序导入到PE view,进行分析,在PE文件的头部->NT头->文件头处可以看得PE文件的创建日期。

exe文件

DLL文件

亦或者可以使用010 Editor进行分析。

3. 这两个文件是否存在迹象说明它们是否被加壳或混淆?

将文件分别拖进PEiD进行分析。

exe文件

DLL文件

可以判断两个文件都无加壳,未被混淆。

4. 是否有导入函数显示出了这个恶意代码是做什么的?

利用ida或者studype进行分析两个文件

exe文件

我利用studype进行分析exe文件,exe文件导入四个模块(KERNEL32.dll、MSVCRT.dll)。

在导入地址表处可以看到模块导入的函数。发现其中有创建文件函数CreateFileA,查找文件函数FindNextFileA,复制文件函数CopyFileA,创建文件映射函数CreateFileMappingA。

dll文件

我利用ida进行分析dll文件。

在Imports窗口可以看到有Sleep函数,创建进程函数和创建互斥体函数CreateProcessA、CreateMutexA。

在String窗口可以看到WS_32.dll,WS_32.dll是为网络所用的文件。

5. 是否有任何其他文件或基于主机的迹象,让你可以在受感染系统上查找?

利用ida进行分析

exe文件

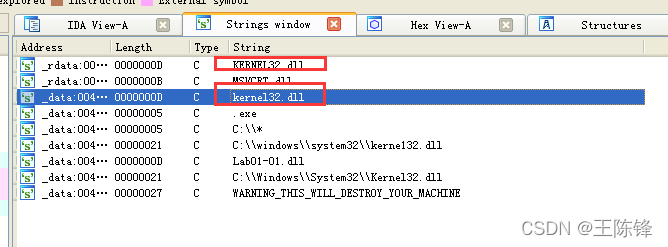

在String窗口中看到有两个相似的DLL:kerne132.dll和kernel32.dll。推测恶意代码劫持kernel32.dll。

6. 是否有基于网络的迹象,可以用来发现受感染机器上的这个恶意代码?

利用ida进行分析

dll文件

在String窗口中发现ip地址,结合WSS_32.dll推测可能连接到这个IP地址。

7. 你猜这些文件的目的是什么?

后门程序常用GetProcess和sleep,exe运行dll,dll是后门程序。

本文详细分析了Lab01-01.exe和相关DLL文件,通过VirusTotal扫描确认病毒特征,研究了文件编译时间,检测了加壳与混淆迹象,并揭示了导入函数功能。作者还揭示了主机和网络迹象,推测文件目的为后门操作。

本文详细分析了Lab01-01.exe和相关DLL文件,通过VirusTotal扫描确认病毒特征,研究了文件编译时间,检测了加壳与混淆迹象,并揭示了导入函数功能。作者还揭示了主机和网络迹象,推测文件目的为后门操作。

200

200

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?