Lab3-2

使用动态分析基础技术来分析在Lab03-02.dll文件中发现的恶意代码。

目录

4.你可以在procmon中设置什么样的过滤器,才能收集到这个恶意代码的信息?

1.你怎样才能让这个恶意代码自行安装?

对于这个程序来说题目要求是动态分析,但在这里,可以先进行静态的

我对文件进行pe分析的时候发现一些很熟悉的dll动态链接库,恶意程序的老伙伴了。

这个恶意程序肯定跟网络有关。

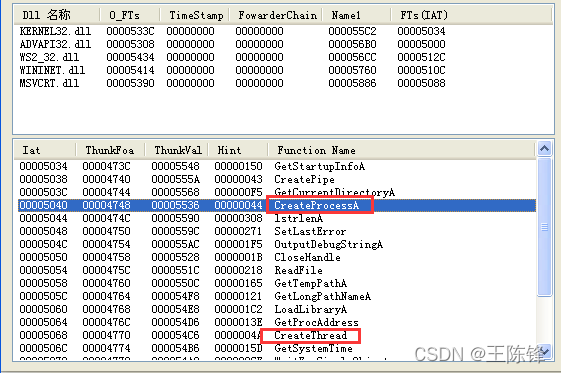

然后我对导入表进行分析,查看里面的函数

我发现程序会创建进程和线程。

我发现程序还会创建服务,操控服务,操作注册表。

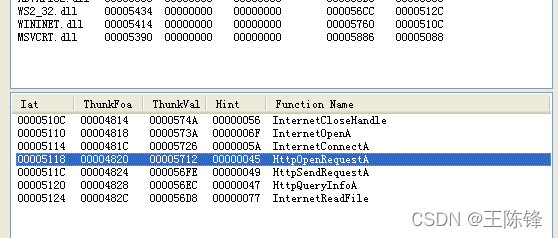

程序对网络进行操作。

接着对导出表分析,发现下面5个导出函数

然后就是查看其中的字符串信息了

发现了网址

还有一些程序

猜测这个程序是恶意程序自主运行的

里面还有一些下载文件的、运行程序的

![]()

还有之前看到的导出函数

注册表操作

![]()

Windows系统中的rundll32.exe专用于运行dll程序,就先用导出函数中的installA来尝试安装程序,

rundll32.exe Lab03-02.dll,installA

然后我们在windows自带的注册表编辑器中发现安装成功,安装了一个名为ServiceDll的文件

2.安装之后如何让恶意代码运行起来?

这里就需要用到regshot的快照对比了,这里害的我返回快照文件,但发现这个虚拟机根本没有快照文件,我只能先删除上面安装的dll文件,但经过分析,根本没有删干净,这会让判断失误,于是就进行系统重装再来。

先进行快照全部注册表,再进行安装Lab03-02.dll。

这个是快照比较报告,很容易看出有什么不同,淦,怪不得我没删干净,东西很多啊。

里面会有很多的新添键,就不一一截图了。

这里有个IPRIP服务。

这个是运行程序的关键点。

程序会动态链接这个恶意代码dll。

windows启动服务

net start IPRIP启动程序

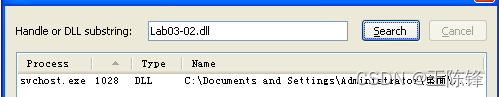

3.怎么可以找到这个恶意代码在哪个进程下运行的?

打开process explore,在里面查找Lab03-02.dll,发现是svchost.exe运行的。

从网上下的有些软件,令人头大,居然有些功能不能用,居然还是最经常用的查找功能,真是令人,令人再去找其他软件。

4.你可以在procmon中设置什么样的过滤器,才能收集到这个恶意代码的信息?

刚开启软件,就发现一大堆的注册表的操作

可以利用上面找到svchost的PID1028,来做过滤条件。

已经猜到了一堆注册表操作

5.这个恶意代码在主机上的感染迹象特征是什么?

感染迹象创建IPRIP服务

6.此恶意代码是否存在一些有用的网络特征码?

使用了pc hunter查看了网络情况,发现了1028的端口的网络迹象。

还可以用一些DNS访问记录工具查看,目前这些工具,我还没配齐,等后面会进行补充。

1041

1041

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?