目录

41、[BJDCTF2020]这是base??

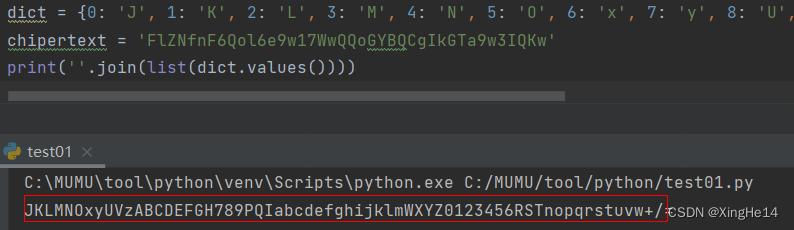

文本文件中有个字典数据和一串密文,字典数据中有65个元素,其中最后一个为=,根据提示推测是base64加密。

使用脚本求出base64编码表,再通过自定义Base64解密脚本求出flag。

42、RSA5

文本中有e和大量的n、c组,直接使用RSA解密脚本求出flag。

43、达芬奇密码

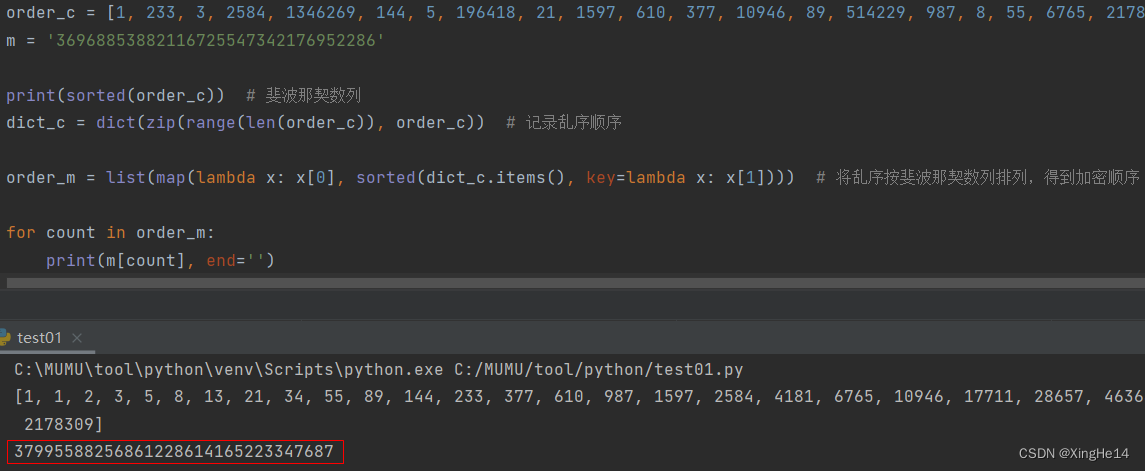

文本文件中有两组数据,长度都为32,根据提示:数字列,可能与排列有关,脚本排列发现是斐波那契数列。

提示中说数字串是关键且flag长度为32位数字,则猜测数字串是根据斐波那契数列乱序排列的,使用及脚本恢复数字串顺序,即flag。

44、[WUSTCTF2020]佛说:只能四天

题目文本中是一串佛文,题目描述文本中有模糊提示,确定是新约佛论禅,http://hi.pcmoe.net/buddha.html 解密。

解密后是一串核心主义价值观,确定为核心价值观加密,https://ctfever.uniiem.com/tools/core-values-cipher 解密。

解密得到密文,密文后面有个提示,栅栏加密,使用CTFcracktools.jar进行栅栏解密。

![]()

解密得到密文根据提示使用CTFcracktools.jar凯撒解密,。

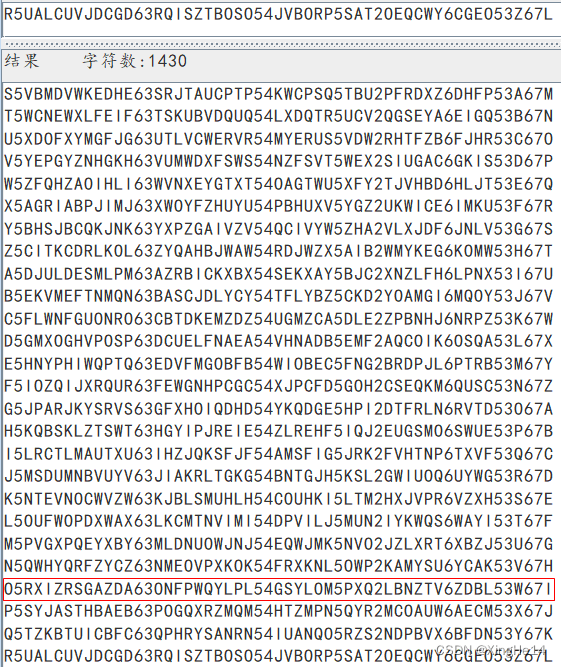

再通过hint文本中的提示,可以知道还有加密,根据密文特征猜测是base32,提示中的一句疑问,判断凯撒移位为3(因为凯撒最初是固定移3位,若判断不出来则全部试一下)。

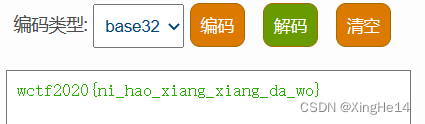

使用 https://www.wqtool.com/basecode 将base32解密得到flag。

![]()

45、rot

得到一组数字,根据提示,使用脚本进行移位处理,找到残缺的flag和flag的md5。

编写脚本借助flag的md5爆破出未知的4个字符,得到完整flag。

46、[MRCTF2020]古典密码知多少

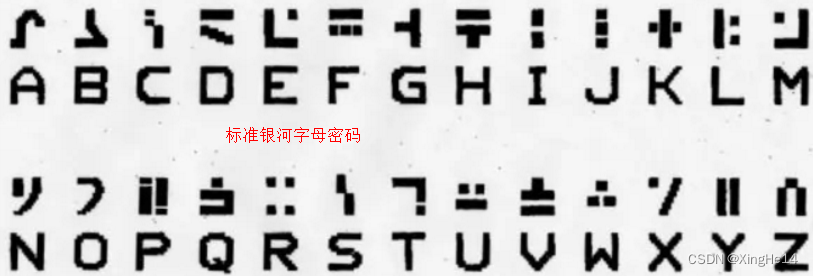

图片中的密文是一串猪圈、圣堂武士、标准银河字母加密的混合,对应各自表格翻译出密文。

再根据图片中的提示,CTFcracktools.jar进行栅栏解密得到flag。

47、这是什么

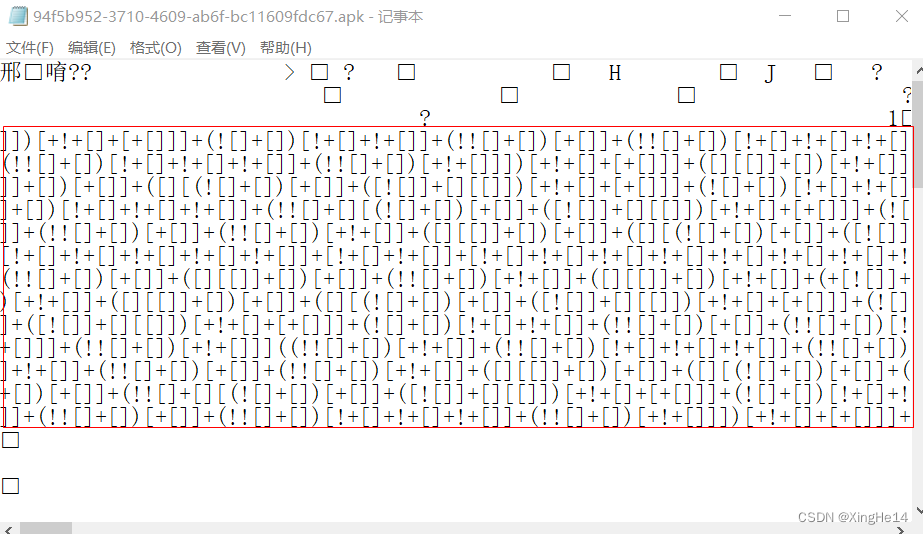

使用文本方式打开apk文件,发现Jsfuck编码,复制后在页面控制台(F12)运行,得到flag。

48、[NCTF2019]childRSA

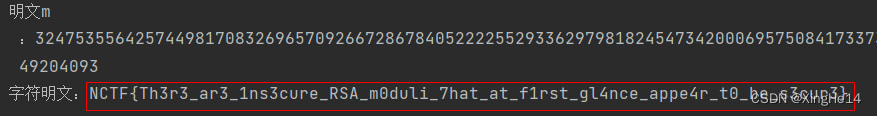

pycharm打开文件得到e、n、c,直接使用 http://www.factordb.com/ 将n分解,再使用RSA解密脚本解出flag。

注意:e为16进制,要转换成10进制。

49、[HDCTF2019]bbbbbbrsa

pycharm打开py文件,同时查看文本文件。

根据py中的代码得知文本中的c是base加密且逆序,分析c的特点确定为base64加密,https://www.wqtool.com/basecode 解密。(与py中注释的一样)

分析代码:已知p、n和c,易求q=n/p。但e是50000~70000之间的随机数,编写脚本进行爆破出flag。

50、[NCTF2019]Keyboard

密文是一组字符串,通过观察和标题提示,字母都在26键的第1行(有10个)中,则可以确定每个字母对应各自上方的数字。

又通过每组字符串个数范围1~4,推断与九宫格键有关。

分析加密方式:每组的字母对应九宫格键数字,每组字符串个数对应相应九宫格键第n个字母。

编写脚本解出flag。

补充:此加密方式为九宫格键盘加密(无官方认可),使用[随波逐流]CTF编码工具.exe直接解密。

329

329

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?