目录

61、[MRCTF2020]你能看懂音符吗

得到压缩包无法解压(损坏),010Editor查看发现文件头的第一个和第二个字符反了,更改回来解压。

解压得到docx文件,里面发现一串音符,知道是音符加密,https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=yinyue 解密得到flag。

62、[HBNIS2018]caesar

根据标题提示,直接使用CTFcracktools.jar进行凯撒解密,取出正确flag。

63、[HBNIS2018]低个头

根据标题提示,分析后应该是键盘加密,但密文有不符合键盘加密的特征,最后发现是根据键盘位置连接为明文,即flag。

64、[SUCTF2018]single dog

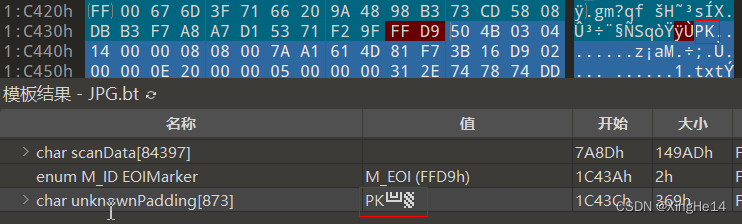

使用010Editor查看图片,在末尾发现zip文件。

提取zip文件并解压,得到文本,文本中含有大量表情符号,推测是Aaencode加密,http://www.atoolbox.net/Tool.php?Id=703 解密得到flag。

65、我吃三明治

010Editor查看图片,发现末尾隐藏一个jpg文件(没有有效信息)和一串密文(分析后为base32编码),https://www.wqtool.com/basecode 解密得到flag。

66、[SWPU2019]你有没有好好看网课?

题目给出两个加密的压缩包,其中一个压缩包双击打开有提示(6位纯数字密码),使用archpr进行掩码爆破。

使用Kinovea.exe打开mp4文件,通过word文件中的提示,定位到mp4文件的5秒左右位置(5.66)和7秒左右位置(7.36)得到有效信息。

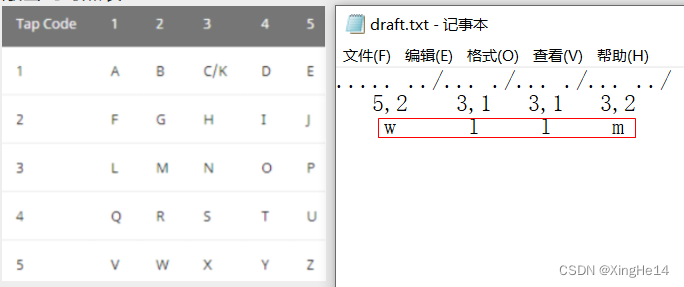

根据观察前一组是敲击码加密,后一组是base64加密。敲击码对照表进行解码,base64使用 https://www.wqtool.com/basecode 解码。

将两组解密后的字符串组合得到另一个压缩包的密码。解压后得到的图片无异样,010Editor查看图片发现文件末尾隐写了flag。

147

147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?