!!!需要环境可私信博主!!!

| 任务编号 | 文件名 | 镜像中原文件Hash码(md5,不区分大小写) |

| Evidence1 | eg2kX.jpg | 85cdf73518b32a37f74c4bfa42d856a6 |

| Evidence2 | ZQOo2.jpg | 9e69763ec7dac69e2c5b07a5955a5868 |

| Evidence3 | p3qQ4.jpg | a9a18aecec905a7742042461595b4b5c |

| Evidence4 | nsOh2.png | f5b9ce3e485314c23c40a89d994b2dc8 |

| Evidence5 | RVlYt.zip | 3f67593f11669c72a36bad4d41a83a78 |

| Evidence6 | mkjRv.7z | e610fcd2a0cd53d158e8ee4bb088100a |

| Evidence7 | OR8iq.xml | 28ba933c31fd60f8c4461aed14a8c447 |

| Evidence8 | 8cFQj.py | 7fccfb1778b15fbc09deb6690afc776a |

| Evidence9 | jMH7w.js | a0f08aa0d5a64b8ed457c5f5694000f2 |

| Evidence10 | 01d98.gi | d708444963b79da344fd71e5c72f7f02 |

Evidence1

分离 eg2kX.jpg 文件可以发现存在zip文件

使用 foremost 进行分离,得到一个压缩包,分离后得到一个txt文件,打开得到Evidence1

Evidence2

发现该文件后缀名为 .jpg ,但是二进制文件头格式是压缩包

将文件下载下来,并更改后缀名,是一个加密的压缩包

在二进制编辑器中打开可以发现该压缩包是一个伪加密,更改压缩文件目录区解压即可

解压后得到一个文本文件

Evidence3

浏览图片可以发现该图片似乎在高度上有点不对

将文件下载下来,拖入二进制编辑器,编辑行高部分,就能看到Evidence3

Evidence4

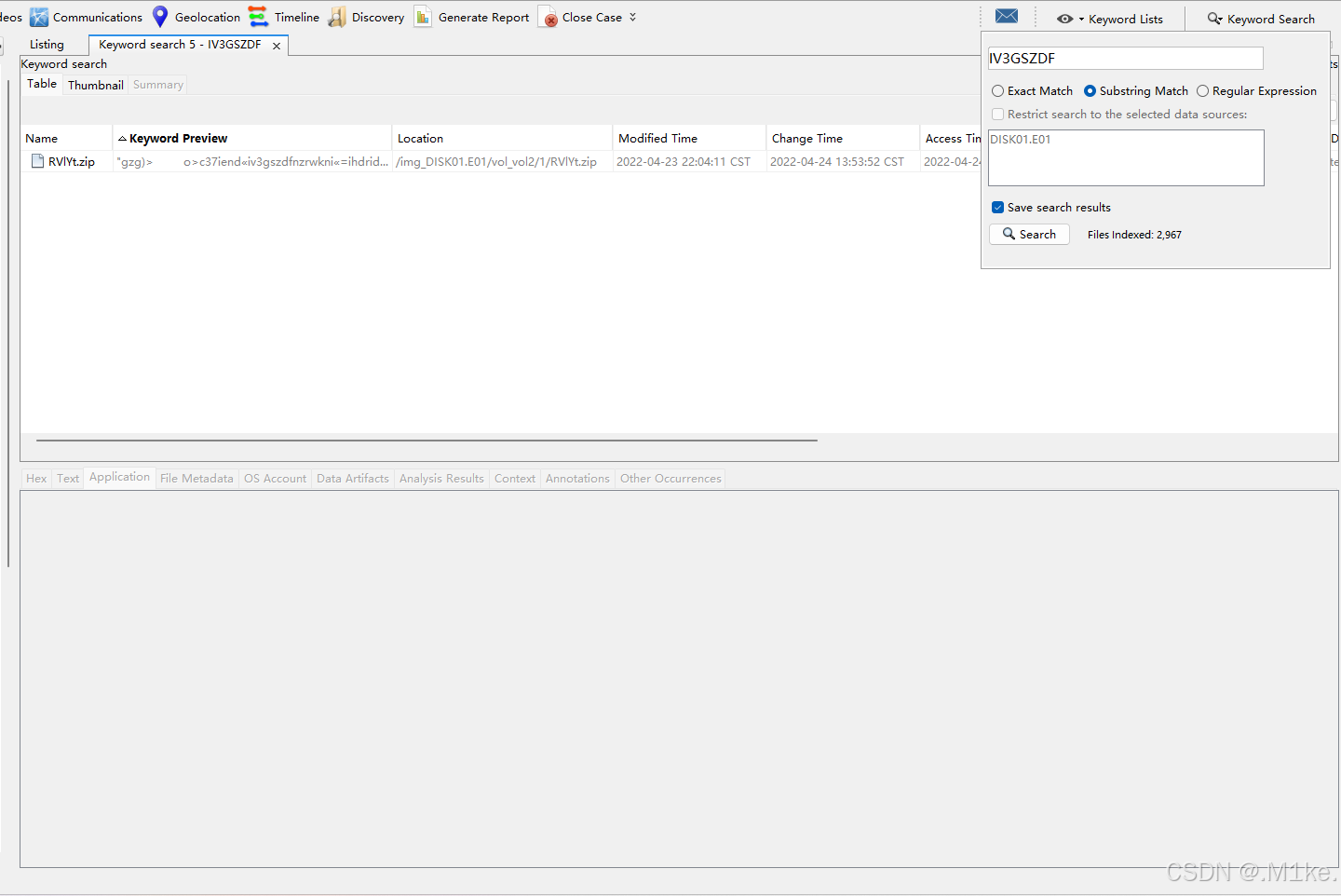

使用右上角的搜索功能,搜索文件文本的内容可以发现Evidence4

Evidence5

搜索 Evidence 进行base加密后的结果,可以查询到一个文件中存在base32加密后的关键字

提取关键字解密得到 Evidence5

Evidence6

该文件后缀名是个压缩包文件,但是通过Hex可以发现是一个音频文件

将文件下载下来更改其后缀名,发现可以正常打开

将音频文件放入 Audacity ,进行摩斯解密可以得到 Evidence6

Evidence7

该文件的后缀名与二进制文件头不符,下载下来更改其后缀名

放入 Stegsolve 中可以发现 Evidence7

Evidence8

同样的后缀名与文件头不符,下载过后更改后缀名

将该图片放入二进制编辑器中,在文件底部可以发现存在大量二进制

对其进行层层解密最后得到 Evidence8

Evidence9

浏览 office 可以明显发现 Evidence9

Evidence10

将文件 01d98.gif 放入 zsteg 跑一下就能得到 Evidence10

963

963

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?