1、什么是恶意软件?

恶意软件 (俗称“流氓软件”)是指未经用户明确提示或允许,在用户电脑或其他终端上安装运行,侵害用户合法权益的软件,但不包含中国法律法规规定的计算机病毒。

简单来说:恶意软件是介于病毒和正规软件之间的软件。

有些流氓软件只是为了达到某种目的,比如广告宣传。这些流氓软件虽然不会影响用户计算机的正常使用,但在当用户启动浏览器的时候会多弹出来一个网页,以达到宣传目的。

(1)按照传播方式分类

病毒

病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。

病毒感染目标包括:硬盘系统分配表扇区 ( 主引导区 ) 、硬盘引导扇区、软盘引导扇区、可执行文(.exe )、命令文件( .com )、覆盖文件( .ovl )、 COMMAND 文件、 IBMBIO 文件、 IBMDOS 文件。

原理:

计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破 口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在 宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量殖。

主要传播方式∶感染文件传播

例子:

熊猫烧香 " 是一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒,它不但能感染系统中 exe, com , pif , src , html , asp 等文件,它还能中止大量的反病毒软件进程并且会删除扩展名为 gho的文件。由于被其感染的文件图标会被替换成 " 熊猫烧香 " 图案,所以该病毒被称为 " 熊猫烧香 " 病毒。

蠕虫

蠕虫是主要通过网络使恶意代码在不同设备中进行复制、传播和运行的恶意代码。一个能传染自身拷贝到另一台计算机上的程序。

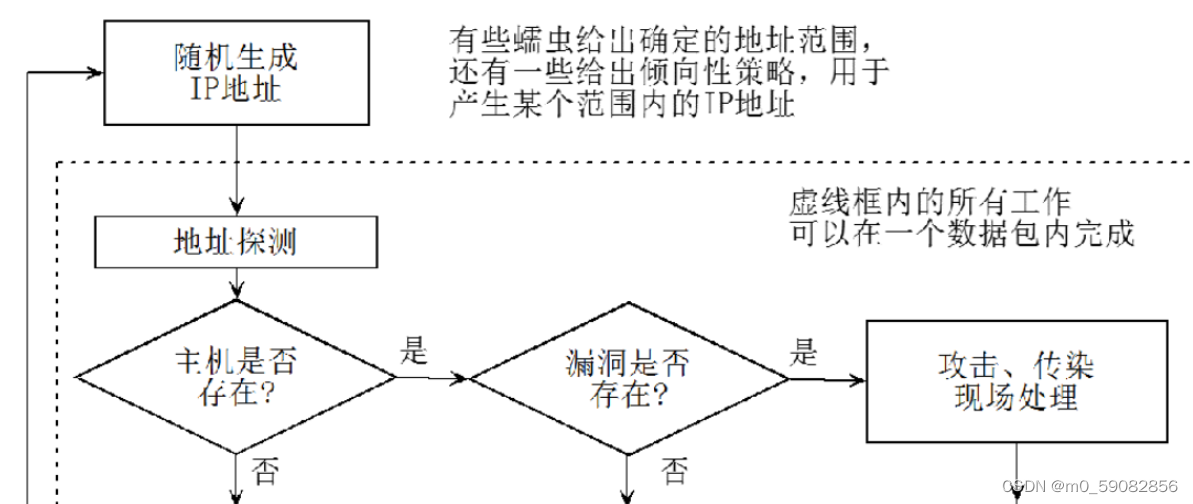

原理:

传播方式∶

通过网络发送攻击数据包

最初的蠕虫病毒定义是因为在 D0S 环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃 屏幕上的字母并将其改形。

永恒之蓝 :2017 年 4 月 14 日晚,黑客团体 Shadow Brokers (影子经纪人)公布一大批网络攻击工具,其 中包含" 永恒之蓝 " 工具, " 永恒之蓝 " 利用 Windows 系统的 SMB 漏洞可以获取系统最高权限。 5 月 12 日,不法分子通过改造" 永恒之蓝 " 制作了 wannacry 勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高 校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

木马

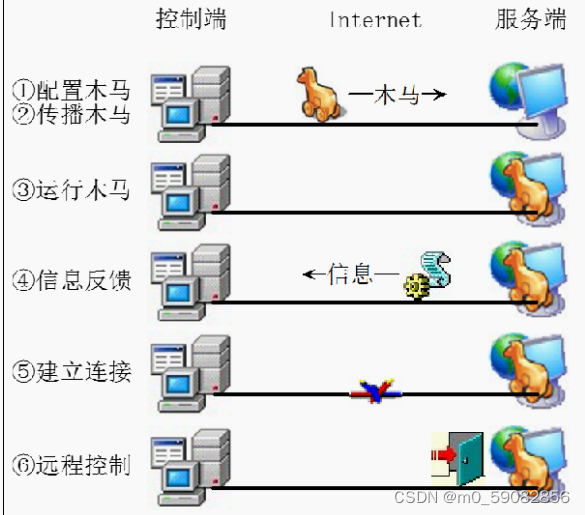

木马是攻击者通过欺骗方法在用户不知情的情况下安装的。木马系统软件一般由木马配置程序、控制程序和木马程序(服务器程序)三部分组成。

原理:

传播过程:

黑客利用木马配置工具生成一个木马的服务端;通过各种手段如 Spam 、 Phish 、 Worm 等安装到用户终 端;利用社会工程学, 或者其它技术手段使得木马运行;木马窃取用户隐私信息发送给黑客;同时允许黑客控制用户终端。

传播方式∶捆绑、利用网页

挂马代码的功能是在网页打开的时候,同时打开另外一个网页,当然这个网页可能包含大量的木马,也可能仅仅是为了骗取流量。

(2)按照功能分类

后门

具有感染设备全部操作权限的恶意代码。

典型功能∶文件管理、屏幕监控、键盘监控、视频监控、命令执行等。

典型家族∶ 灰鸽子、pCshare

勒索

通过加密文件,敲诈用户缴纳赎金。

加密特点∶ 主要采用非对称加密方式 对文档、邮件、数据库、源代码、图片、压缩文件等多种文件类型进行加密

其他特点∶ 通过比特币或其它虚拟货币交易 利用钓鱼邮件和爆破rdp口令进行传播

典型家族∶Wannacry、GandCrab、Globelmposter

挖矿

攻击者通过向被感染设备植入挖矿工具,消耗被感染设备的计算资源进行挖矿,以获取数字货币收益的恶意代码。

特点∶

不会对感染设备的数据和系统造成破坏。

由于大量消耗设备资源,可能会对设备硬件造成损害。

2、 恶意软件的免杀技术有哪些?

恶意代码希望能顺利绕过杀毒软件与防火墙,在受害者的计算机中长期隐藏下去,并能在必要的时候向 攻击者提供有用的信息。

免杀技术又称为免杀毒( Anti Anti- Virus )技术,是防止恶意代码免于被杀毒设备查杀的技术。主流免 杀技术如下∶

修改文件特征码

修改内存特征码

行为免查杀技术

3、 反病毒技术有哪些?

(1)单机反病毒

检测工具

单机反病毒可以通过安装杀毒软件实现,也可以通过专业的防病毒工具实现。

病毒检测工具用于检测病毒、木马、蠕虫等恶意代码,有些检测工具同时提供修复的功能。

常见的病毒检测工具包括:

TCP View

Regmon

Filemon

Process Explorer

IceSword

Process Monitor

Wsyscheck

SREng

Wtool

Malware Defender

Process Explorer 是一款增强型任务管理器。可以查看进程的完整路径,识别进程,查看进程的完整信息,关闭进程等。

杀毒软件主要通过一些引擎技术来实现病毒的查杀,比如以下主流技术:

1.特征码技术

杀毒软件存在病毒特征库,包含了各种病毒的特征码,特征码是一段特殊的程序,从病毒样本中抽取而来,与正常的程序不太一样。把被扫描的信息与特征库进行对比,如果匹配到了特征库,则认为该被扫描信息为病毒。

2.行为查杀技术

病毒在运行的时候会有各种行为特征,比如会在系统里增加有特殊后缀的文件,监控用户行为等,当检测到某被检测信息有这些特征行为时,则认为该被检测信息为病毒。

常见的杀毒软件举例 :瑞星金山毒霸 360 安全软件卡巴斯基赛门铁克 Macfee

(2)网关反病毒

在以下场合中,通常利用反病毒特性来保证网络安全:

内网用户可以访问外网,且经常需要从外网下载文件。

内网部署的服务器经常接收外网用户上传的文件。

FW 作为网关设备隔离内、外网,内网包括用户 PC 和服务器。内网用户可以从外网下载文件,外网用户 可以上传文件到内网服务器。为了保证内网用户和服务器接收文件的安全,需要在FW 上配置反病毒功能。

在 FW 上配置反病毒功能后,正常文件可以顺利进入内部网络,包含病毒的文件则会被检测出来,并被采 取阻断或告警等手段进行干预。

4、反病毒工作原理

首包检测技术

通过提取 PE ( Portable Execute;Windows 系统下可移植的执行体,包括 exe 、 dll 、 “sys 等文件类型)文件头部特征判断文件是否是病毒文件。提取PE 文件头部数据,这些数据通常带有某些特殊操作,并且采用hash 算法生成文件头部签名,与反病毒首包规则签名进行比较,若能匹配,则判定为病毒。

启发式检测技术

启发式检测是指对传输文件进行反病毒检测时,发现该文件的程序存在潜在风险,极有可能是病毒文件。比如说文件加壳(比如加密来改变自身特征码数据来躲避查杀),当这些与正常文件不一致的行为达到一定的阀值,则认为该文件是病毒。

启发式依靠的是"自我学习的能力",像程序员一样运用经验判断拥有某种反常行为的文件为病毒文件。

启发式检测的响应动作与对应协议的病毒检测的响应动作相同。启发式检测可以提升网络环境的安全性,消除安全隐患,但该功能会降低病毒检测的性能,且存在误报风险,因此系统默认情况下关闭该功能。

启动病毒启发式检测功能∶heuristic-detect enable

文件信誉检测技术

文件信誉检测是计算全文MD5,通过MD5值与文件信誉特征库匹配来进行检测。文件信誉特征库里包含了大量的知名的病毒文件的MD5值。华为在文件信誉检测技术方面主要依赖于文件信誉库静态升级更新以及与沙箱联动自学习到的动态缓存。

文件信誉检测依赖沙箱联动或文件信誉库。

5、 反病毒网关的工作过程是什么?

网络流量进入智能感知引擎后,首先智能感知引擎对流量进行深层分析,识别出流量对应的协议类 型和文件传输的方向。

判断文件传输所使用的协议和文件传输的方向是否支持病毒检测。

NGFW支持对使用以下协议传输的文件进行病毒检测。

FTP(File Transfer Protocol):文件传输协议

HTTP(Hypertext Transfer Protocol):超文本传输协议

POP3(Post Office Protocol - Version 3):邮局协议的第3个版本

SMTP(Simple Mail Transfer Protocol):简单邮件传输协议

IMAP(Internet Message Access Protocol):因特网信息访问协议

NFS(Network File System):网络文件系统

SMB(Server Message Block):文件共享服务器

NGFW支持对不同传输方向上的文件进行病毒检测。

上传:指客户端向服务器发送文件。

下载:指服务器向客户端发送文件。

3.判断是否命中白名单。命中白名单后,FW将不对文件做病毒检测。

白名单由白名单规则组成,管理员可以为信任的域名、URL、IP地址或IP地址段配置白名单规 则,以此提高反病毒的检测效率。白名单规则的生效范围仅限于所在的反病毒配置文件,每个 反病毒配置文件都拥有自己的白名单。

4.针对域名和 URL ,白名单规则有以下 4 种匹配方式:

前缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的前缀是

“example”就命中白名单规则。后缀匹配:host-text或url-text配置为“example”的形式,即只要域名或URL的后缀是 “example”就命中白名单规则。

关键字匹配:host-text或url-text配置为“example”的形式,即只要域名或URL中包含 “example”就命中白名单规则。

精确匹配:域名或URL必须与host-text或url-text完全一致,才能命中白名单规则。

5. 病毒检测:

智能感知引擎对符合病毒检测的文件进行特征提取,提取后的特征与病毒特征库中的特征进行 匹配。如果匹配,则认为该文件为病毒文件,并按照配置文件中的响应动作进行处理。如果不 匹配,则允许该文件通过。当开启联动检测功能时,对于未命中病毒特征库的文件还可以上送 沙箱进行深度检测。如果沙箱检测到恶意文件,则将恶意文件的文件特征发送给FW,FW将此 恶意文件的特征保存到联动检测缓存。下次再检测到该恶意文件时,则按照配置文件中的响应 动作进行处理。

病毒特征库是由华为公司通过分析各种常见病毒特征而形成的。该特征库对各种常见的病毒特 征进行了定义,同时为每种病毒特征都分配了一个唯一的病毒ID。当设备加载病毒特征库 后,即可识别出特征库里已经定义过的病毒。同时,为了能够及时识别出最新的病毒,设备上 的病毒特征库需要不断地从安全中心平台(sec.huawei.com)进行升级。

6.当 NGFW 检测出传输文件为病毒文件时,需要进行如下处理:

判断该病毒文件是否命中病毒例外。如果是病毒例外,则允许该文件通过。

病毒例外,即病毒白名单。为了避免由于系统误报等原因造成文件传输失败等情况的发生,当 用户认为已检测到的某个病毒为误报时,可以将该对应的病毒ID添加到病毒例外,使该病毒 规则失效。如果检测结果命中了病毒例外,则对该文件的响应动作即为放行。

如果不是病毒例外,则判断该病毒文件是否命中应用例外。如果是应用例外,则按照应用例外 的响应动作(放行、告警和阻断)进行处理。

应用例外可以为应用配置不同于协议的响应动作。应用承载于协议之上,同一协议上可以承载 多种应用。

由于应用和协议之间存在着这样的关系,在配置响应动作时也有如下规定:

如果只配置协议的响应动作,则协议上承载的所有应用都继承协议的响应动作。

如果协议和应用都配置了响应动作,则以应用的响应动作为准。

如果病毒文件既没命中病毒例外,也没命中应用例外,则按照配置文件中配置的协议和传输方 向对应的响应动作进行处理。

1604

1604

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?