先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

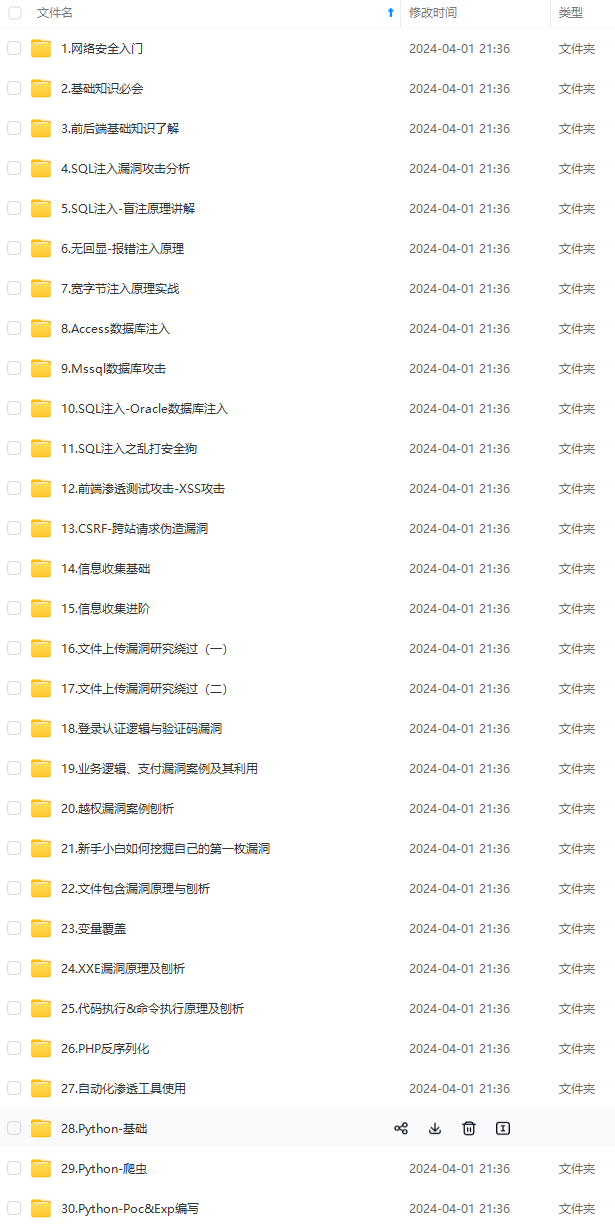

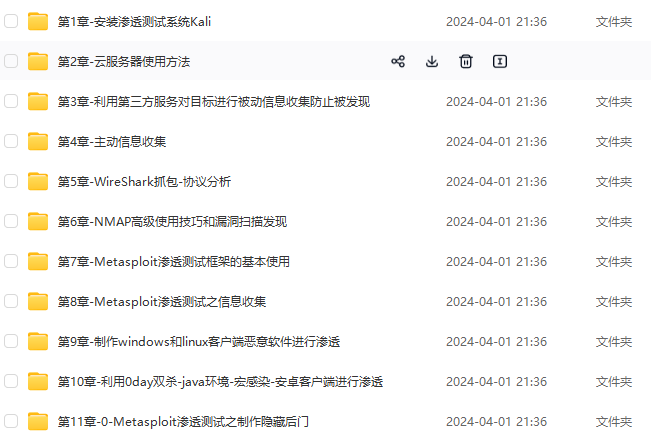

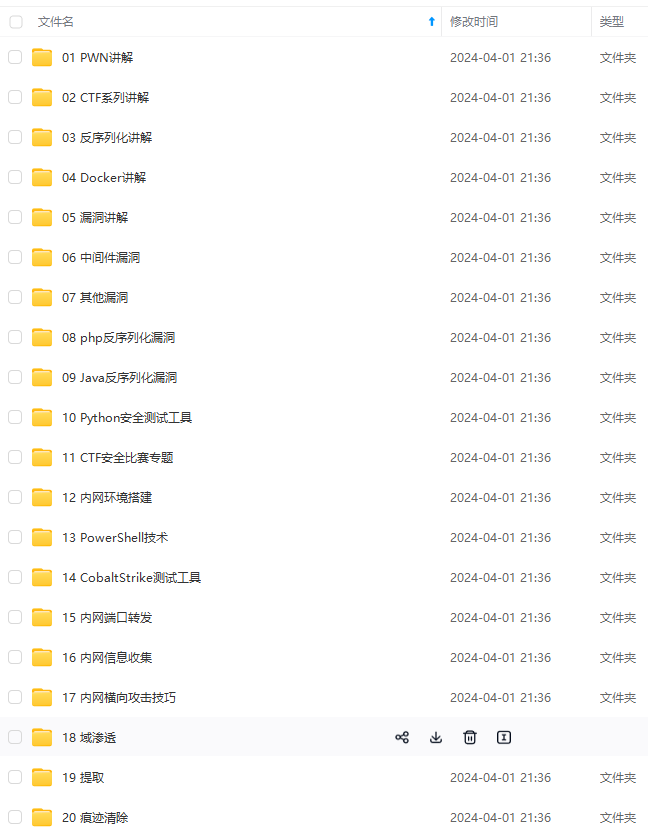

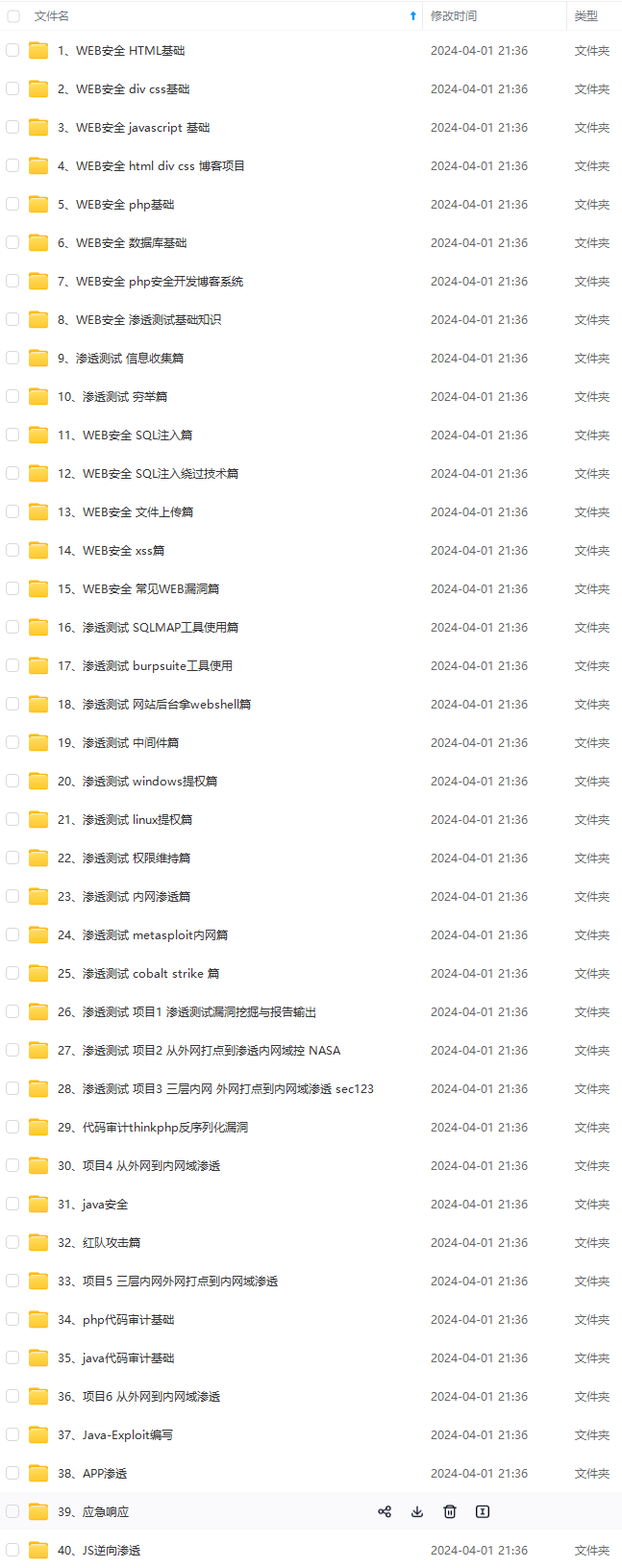

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

/** * 发送验证码: * 在redis中用hash存储用户的相关信息,用PHONE_NUM+手机号作为用户hash的key, * “code”作为用户信息hash中验证码的小key,查询redis中用户的验证码信息, * "num"是验证次数的小key */ @PostMapping("/sendCaptcha") public String sendCaptcha(String phone){ //验证码verCode String verCode; String key = "PHONE_NUM"+phone; //如果redis中有缓存的验证码 Object object = redisTemplate.opsForHash().get(key, "code"); if(null != object){ throw Error("该用户验证码已发送,且未过期,请输入验证码登录或注册!"); }else { Random r = new Random(System.currentTimeMillis()); int low = 100000; int high = 999999; //根据时间随机生成验证码verCode,将其放入redis中 int code = (r.nextInt(high - low) + low); verCode = String.valueOf(code); redisTemplate.opsForHash().put(key,"code",verCode); //放入检验次数num=5 redisTemplate.opsForHash().put(key,"num",5); //设置过期时间 redisTemplate.expire(key,60*5,TimeUnit.SECONDS); } try { //调用发送验证码的接口发送验证码 String smsResult= sendMsg(phone, verCode); }catch (Throwable throwable){ redisTemplate.delete(key); throw Error("短信发送失败!"); } return "发送成功"; }

重点!!!

/** * 校验验证码: * 验证成功就StpUtil.login(user.getId())进行登录,自动生成token并写入cookie中 */ @PostMapping("/checkCaptcha") public String checkCaptcha(String phone,String verCode){ if(phone==null||verCode==null||phone==""||verCode==""){ throw Errorr("请输入手机及验证码!"); } //从redis中获取该手机号用户的信息 String key = "PHONE_NUM"+phone; Object object = redisTemplate.opsForHash().get(key, "code"); if(null == object){ throw Error("未请求验证码或验证码已失效,请重新登录!"); } String code= object.toString(); if(code.equals(verCode)){ //验证码比对正确,删除redis中验证码记录 redisTemplate.delete(key); //从数据库查询出该用户的信息,并调用stputil进行登录 User user = userService.findUser(phone); StpUtil.login(user.getId()); return "登陆成功"; }else{ //验证码比对错误,校验次数减1 double num = redisTemplate.opsForHash().increment(key,"num",-1); //若校验次数小于0则验证码失效,不小于0则抛出验证码错误 if(num < 0 ){ redisTemplate.delete(key); return "未请求验证码或验证码已失效,请重新登录!"; } else { return "验证码错误!"; } } }

注销

@PostMapping("/logout") public Boolean logout() { if (!StpUtil.isLogin()) { throw Error("未检测到登录信息,请先登录!"); } StpUtil.logout(); return true; }

注册

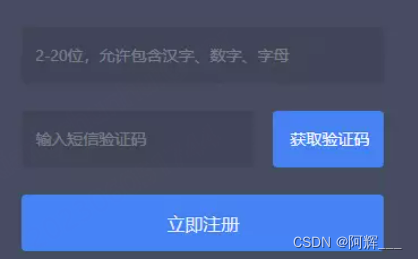

填入手机号后,若调用登录接口根据手机号查询数据库发现不存在该用户,自动跳转到注册页面

@PostMapping("/regist) public Boolean regist(String userName,String verCode) { if(userName==null||verCode==null||userName==""||verCode==""){ throw Errorr("请输入用户名或验证码!"); } 查询数据库检查该用户名是否已经被用; 调用上面登录里的校验用户验证码的方法; 用户名未被占用且验证码正确,则向数据库用户表插入该用户信息,得到用户id; //调用stputil进行登录 StpUtil.login(userId()); return true; }

重写获取权限或角色的接口

接口的调用往往需要权限的校验,一般的系统会给用户绑定某种角色,再给此角色分配权限,设置权限码,具有此角色或者权限码才放行请求。sa-token实现权限需要进行自定义扩展,下面是获取一个用户权限码集合和角色标识集合的类:

/** * 自定义权限验证接口扩展 */ @Component // 保证此类被SpringBoot扫描,完成Sa-Token的自定义权限验证扩展 public class StpInterfaceImpl implements StpInterface { /** * 返回一个账号所拥有的权限码集合 */ @Override public List<String> getPermissionList(Object loginId, String loginType) { List<String> list = new ArrayList<String>(); //1.先从redis中根据loginId取该用户的权限,有则直接返回 //2.若是redis中没有,则从数据库中查询,再把结果添加到redis中 return list; // 比如: // list.add("101"); // list.add("user.add"); // list.add("user.update"); // list.add("user.get"); // list.add("user.delete"); // list.add("art.*"); } /** * 返回一个账号所拥有的角色标识集合 (权限与角色可分开校验) */ @Override public List<String> getRoleList(Object loginId, String loginType) { List<String> list = new ArrayList<String>(); //1.先从redis中根据loginId取该用户的角色集合,有则直接返回 //2.若是redis中没有,则从数据库中查询,再把结果添加到redis中 return list; // 比如: // list.add("admin"); // list.add("super-admin"); } }

路由拦截实现鉴权

在调用后台服务时,我们可以在路由时做一些拦截,例如添加登陆权限拦截、放开一些接口白名单等。(一定要排除 登录、注册、发送验证码等接口 的拦截)

@Configuration public class SaTokenConfigure implements WebMvcConfigurer { // 注册 Sa-Token 的拦截器 @Override public void addInterceptors(InterceptorRegistry registry) { // 注册路由拦截器,自定义认证规则 registry.addInterceptor(new SaInterceptor(handler -> { //SaRouter.match(参数一:需要拦截的路由, 参数二:可排除的路由, 参数三:用来检验是否通过拦截的方法) // 登录校验 -- 用是否登录拦截所有路由, // 在最下面的.excludePathPatterns中并排除登录等接口的拦截 SaRouter.match("/**", r -> StpUtil.checkLogin()); // 角色校验 -- 拦截以 admin 开头的路由,必须具备 admin 角色或者 super-admin 角色才可以通过认证 SaRouter.match("/admin/**", r -> StpUtil.checkRoleOr("admin", "super-admin")); // 权限校验 -- 不同模块校验不同权限 SaRouter.match("/user/**", r -> StpUtil.checkPermission("user")); SaRouter.match("/admin/**", r -> StpUtil.checkPermission("admin")); SaRouter.match("/goods/**", r -> StpUtil.checkPermission("goods")); SaRouter.match("/orders/**", r -> StpUtil.checkPermission("orders")); SaRouter.match("/notice/**", r -> StpUtil.checkPermission("notice")); SaRouter.match("/comment/**", r -> StpUtil.checkPermission("comment")); // 甚至你可以随意的写一个打印语句 SaRouter.match("/**", r -> System.out.println("----啦啦啦----")); // 连缀写法 SaRouter.match("/**").check(r -> System.out.println("----啦啦啦----")); })).addPathPatterns("/**") // 排除登录、注册、发送验证码等接口 的拦截 .excludePathPatterns("/user/login") .excludePathPatterns("/user/sendCaptcha")

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

.excludePathPatterns("/user/sendCaptcha")

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)

[外链图片转存中…(img-1C3dfeOf-1713172891850)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

6508

6508

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?