-

- 防火墙工具

-

iptables的组成(5表5链)

-

IPTABLES和路由

-

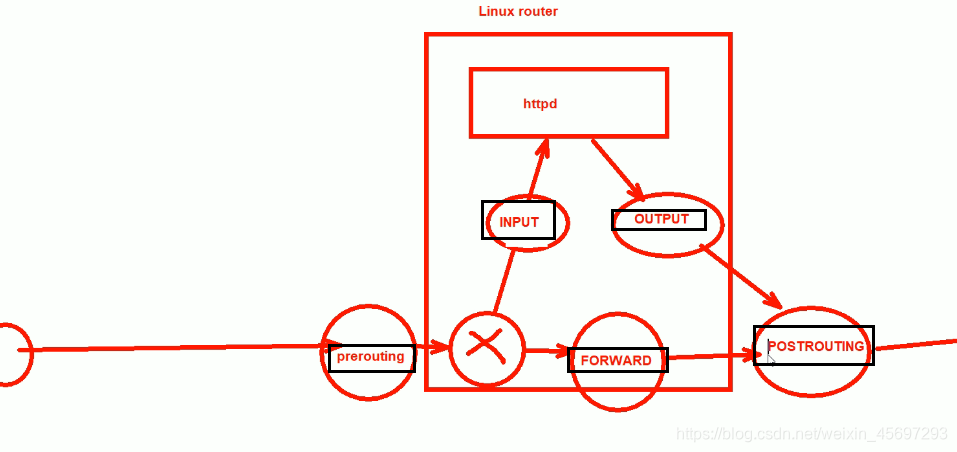

内核中数据包的传输过程

-

iptables规则

-

iptables添加要点

-

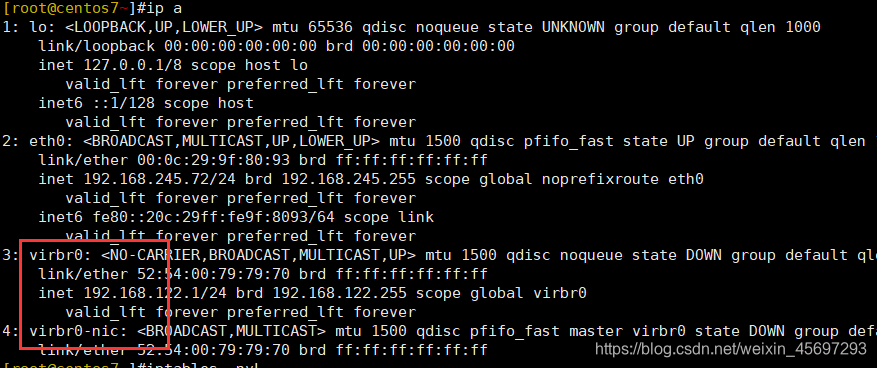

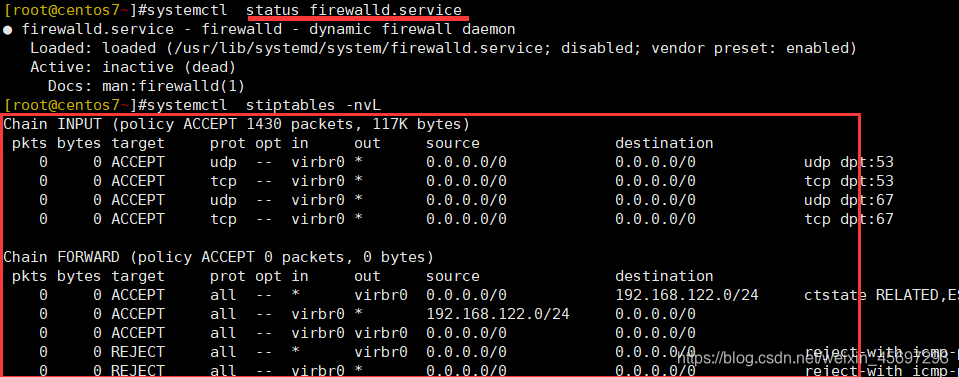

需要卸载虚拟网卡

-

三. iptables命令

-

- 1. 链管理:自定义链

-

- 2. 查看:

-

3. 规则管理:

-

四. 匹配条件

-

- 1、基本匹配条件:parameters

-

两种思路:

-

2. 扩展匹配条件:

-

- 1. `tcp协议`的**扩展选项**

-

2. **udp**

-

3. **icmp**

-

显示扩展

-

1. **multiport扩展**

-

2. **iprange扩展**

-

3. **mac扩展**

-

4. **string扩展**

-

5. **time扩展**

-

6. **connlimit扩展**

-

7. **limit扩展**

-

8. **state扩展**

-

**iptables的链接跟踪表最大容量**

-

- 开放被动模式的ftp服务示例

-

Target处理动作.

-

五 . 重要规则(保存,生效等)

-

- 开机自动重载规则

=================================================================================

入侵检测与管理系统(Intrusion Detection Systems):特点是不阻断任何网络访问,量化、定位来自内外网络的威胁情况,主要以提供报告和事后监督为主,提供有针对性的指导措施和安全决策依据。一般采用旁路部署方式(只监控)

入侵防御系统(Intrusion Prevention System):以透明模式工作,分析数据包的内容如:溢出攻击、拒绝服务攻击、木马、蠕虫、系统漏洞等进行准确的分析判断,在判定为攻击行为后立即予以阻断,主动而有效的保护网络的安全,一般采用在线部署方式

防火墙( FireWall ):隔离功能,工作在网络或主机边缘,对进出网络或主机的数据包基于一定的规则检查,并在匹配某规则时由规则定义的行为进行处理的一组功能的组件,基本上的实现都是默认情况下关闭所有的通过型访问,只开放允许访问的策略(把企业内部和网不网络进行隔离)

-

主机防火墙: 服务范围为当前

主机 -

网络防火墙:服务范围为防火墙一侧的

局域网 -

硬件防火墙:在

专用硬件级别实现部分功能的防火墙;另一个部分功能基于软件实现,如:Checkpoint,NetScreen -

软件防火墙:运行于

通用硬件平台之上的防火墙的应用软件 -

网络层防火墙:OSI模型下四层(传输,网络。。。)

-

应用层防火墙/代理服务器:代理网关,OSI模型七层

网络型防火墙

网络层防火墙

包过滤防火墙

网络层对数据包进行选择,选择的依据是系统内设置的过滤逻辑,被称为访问控制列表(ACL),通过检查数据流中每个数据的源地址,目的地址,所用端口号和协议状态等因素,或他们的组合来确定是否允许该数据包通过

优点:对用户来说透明,处理速度快且易于维护

缺点:无法检查应用层数据,如病毒等

应用层防火墙

应用层防火墙/代理服务型防火墙(Proxy Service)

将所有跨越防火墙的网络通信链路分为两段

内外网用户的访问都是通过代理服务器上的“链接”来实现

优点:在应用层对数据进行检查,比较安全

缺点:增加防火墙的负载

现实生产环境中所使用的防火墙一般都是二者结合体

即先检查网络数据,通过之后再送到应用层去检查

===================================================================================

netfilter网络过滤

Netfilter组件

内核空间,集成在linux内核中

官网文档:https://netfilter.org/documentation/

扩展各种网络服务的结构化底层框架

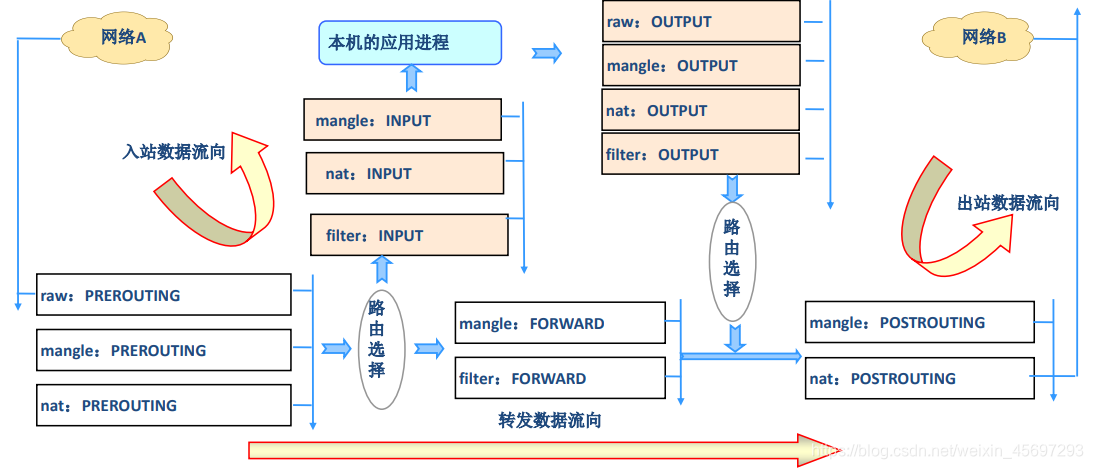

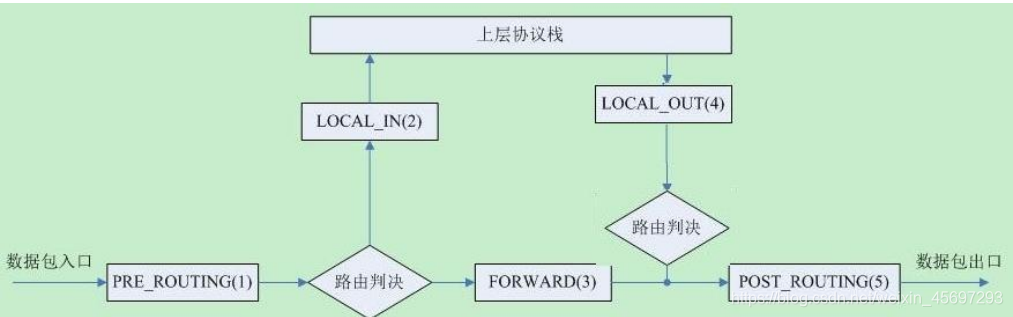

内核中选取五个位置放了五个hook(勾子) function(INPUT、OUTPUT、FORWARD转发、PREROUTING域路由、POSTROUTING),而这五个hook function向用户开放,用户可以通过一个命令工具(iptables)向其写入规则

由信息过滤表(table)组成,包含控制IP包处理的规则集(rules),规则被分组放在链(chain)上

三种报文流向:

流入本机:PREROUTING --> INPUT–>用户空间进程

流出本机:用户空间进程 -->OUTPUT–> POSTROUTING

转发:PREROUTING --> FORWARD --> POSTROUTING

一般设置允许和拒绝在input和output上设置,避免误将(转发的报文流向)给屏蔽

- iptables

命令行工具,工作在用户空间

用来编写规则,写好的规则被送往netfilter,告诉内核如何去处理信息包

- firewalld

CentOS 7 引入了新的前端管理工具

管理工具:

firewall-cmd 命令行

firewall-config 图形

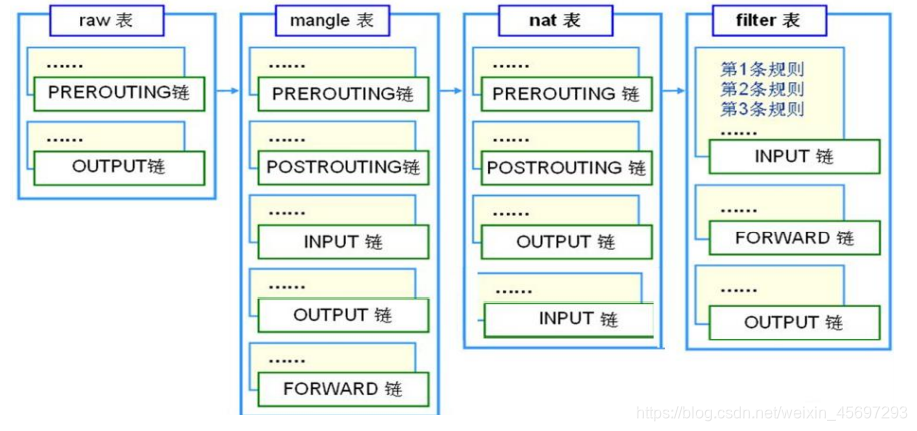

iptables由五个表和五个链以及一些规则组成

五个表table:filter、nat、mangle、raw、security

filter表:过滤规则表,根据预定义的规则过滤符合条件的数据包

nat表:network address translation 地址转换规则表

mangle:修改数据标记位规则表

raw:关闭NAT表上启用的连接跟踪机制,加快封包穿越防火墙速度

security:用于强制访问控制(MAC)网络规则,由Linux安全模块(如SELinux)实现

优先级由高到低的顺序为:security -->raw–>mangle–>nat–>filter

五个内置链chain对应于上面的5个勾子函数

INPUT

OUTPUT

FORWARD

PREROUTING

POSTROUTING

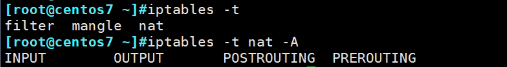

Netfilter表和链对应关系

用table补全就可以查看到

数据包过滤匹配流程(重点)

路由功能发生的时间点

报文进入本机后

• 判断目标主机是否为本机

是:INPUT 流入

否:FORWARD 转发

报文离开本机之前

• 判断由哪个接口送往下一跳

当一个数据包进入网卡时,数据包首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去

如果数据包就是进入本机的,数据包就会沿着图向下移动,到达INPUT链。数据包到达INPUT链后,任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包经过OUTPUT链,然后到达POSTROUTING链输出

如果数据包是要转发出去的,且内核允许转发,数据包就会向右移动,经过FORWARD链,然后到达POSTROUTING链输出

规则rule:根据规则的匹配条件尝试匹配报文,对匹配成功的报文根据规则定义的处理动作作出处理

匹配条件:默认为与条件,同时满足

-

基本匹配:IP,端口,TCP的Flags(SYN,ACK等)

-

扩展匹配:通过复杂高级功能匹配

处理动作:称为target,跳转目标

内建处理动作:

ACCEPT接收,

DROP丢弃(无回应)

REJECT拒绝(有回应)

SNAT,源端口 转换

DNAT目标端口

MASQUERADE,伪装

MARK,打标签

LOG日志

…

自定义处理动作:自定义chain,利用分类管理复杂情形

规则要添加在链上,才生效;添加在自定义上不会自动生效

链chain:

内置链:每个内置链对应于一个钩子函数

自定义链:用于对内置链进行扩展或补充,可实现更灵活的规则组织管理机制;只有Hook钩子调用自定义链时,才生效

iptables规则添加时考量点

要实现哪种功能:判断添加在哪张表上

报文流经的路径:判断添加在哪个链上

报文的流向:判断源和目的

匹配规则:业务需要

实验环境准备:

Centos7:

systemctl stop firewalld.service

systemctl disable firewalld. service

Centos6:

service iptables stop

chkconfig iptables off

还需要卸载虚拟网卡yum info libvirt-daemon

因为有虚拟网卡,可能导致iptables有些规则不能生效

yum remove libvirt-daemon

并且重新动

================================================================================

man 8 iptables

centos7

man iptables-extensions

iptables [-t table] {-A|-C|-D} chain rule-specification

iptables [-t table] -I chain [rulenum] rule-specification

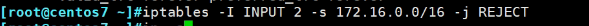

iptables [-t table] -R chain rulenum rule-specification

iptables [-t table] -D chain rulenum

iptables [-t table] -S [chain [rulenum]]

iptables [-t table] {-F|-L|-Z} [chain [rulenum]] [options…]

iptables [-t table] -N chain

iptables [-t table] -X [chain]

iptables [-t table] -P chain target

iptables [-t table] -E old-chain-name new-chain-name

rule-specification = [matches…] [target]

match = -m matchname [per-match-options]

target = -j targetname [per-target-options]

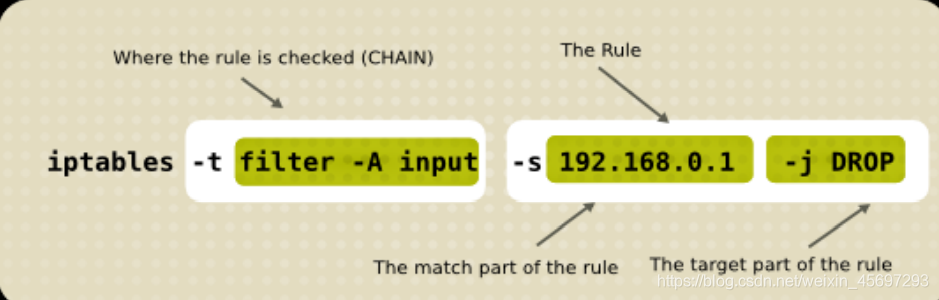

例如:

-t 表名 raw, mangle, nat, [filter]默认

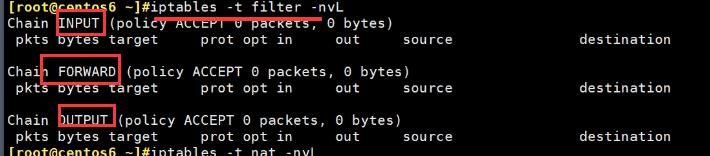

相当于iptables -nvL 就等于iptables -t filter -nvL只是省略了默认的filter表

-A 链添加

-I 插入

-R 替换

-s 条件(原地址)

-j 动作target

-D 删除

主要分为:表和链,规则

这里的input是大写

规则格式:

iptables [-t table] SUBCOMMAND chain [-m matchname [per-match-options]] -j targetname [per-target-options]

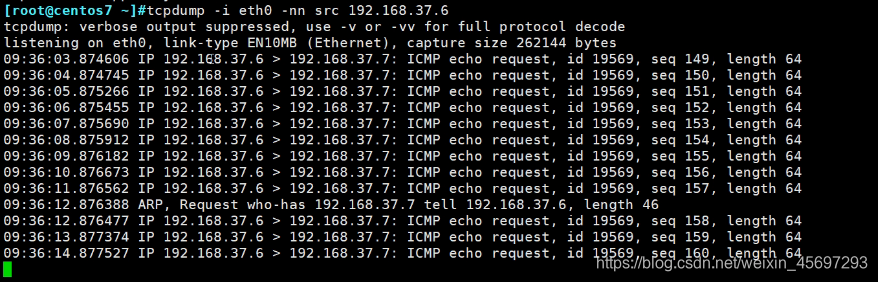

可以利用`tcpdump抓包工具判断自己的iptables的具体过程参考

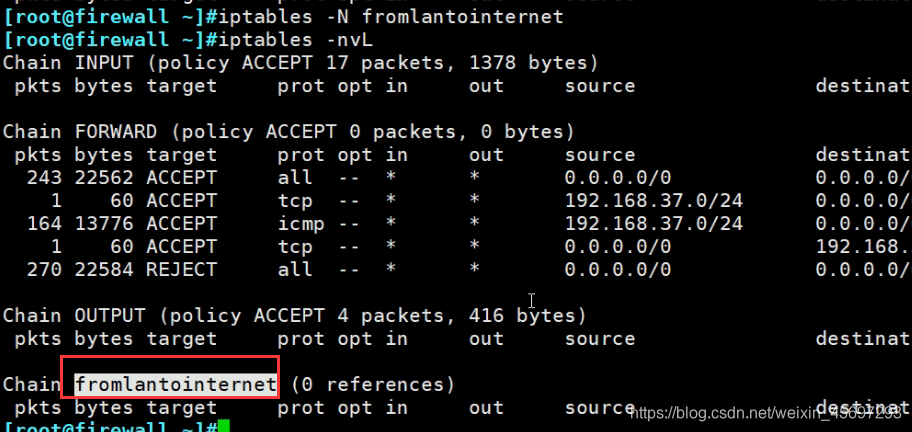

自定义链主要是为了方便管理(比如内访问外,外访问内)

-N:new, 自定义一条新的规则链

-X:delete,删除自定义的空的规则链(先取消关联,清空这个链)

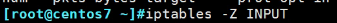

-P:Policy,设置默认策略;对filter表中的链而言,其默认策略有:

ACCEPT:接受

DROP:丢弃

-E:重命名自定义链;引用计数不为0的自定义链不能够被重命名,也不能被删除 iptables -E 原名 新名

定义一个内网访问外网的自定义链

iptables -N fromlantointernet

iptables E fromlantointernet TOINTERNET修改名字

将自定定义的规则关联到forward中

也就是在forward中塞入一个规则

iptables -I FORWORD 2 -j TOINTERNET

删除自定义链

iptables -D FORWARD 2

iptables -F TOINTERNET

iptables -X TOINTERNET

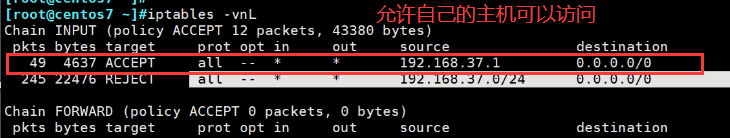

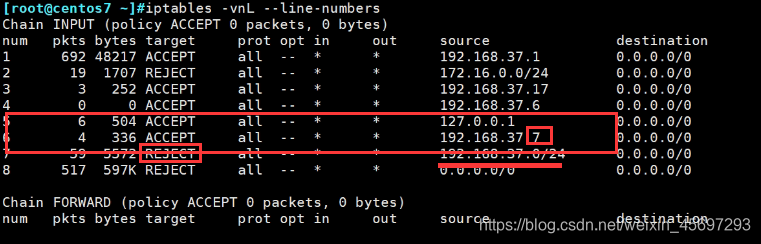

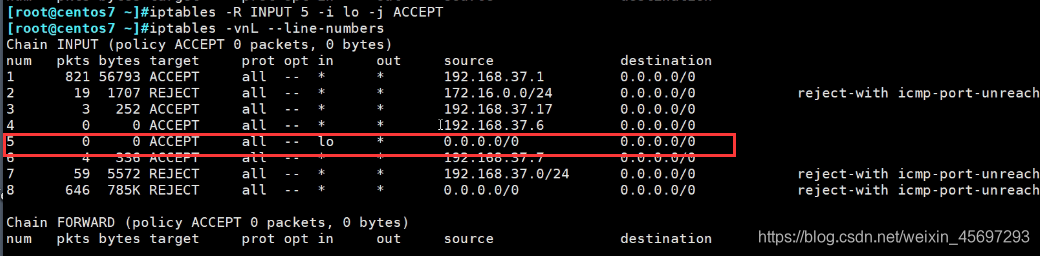

注意定义规则千万不能将自己连接主机 那个网段给拒绝了,(可以将允许自己的网关也就是ip.1可以访问的规则放到第一条,将拒绝本网段的规则放在后面)因为有先后顺序,前面的规则满足,后面的就不会会查看

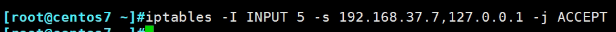

也可以iptables -I INPUT -s ip -j ACCEPT将规则插入到最前面

还有给自己的ip访问权限,不然自己不能ping自己

还有给自己的ip访问权限,不然自己不能ping自己

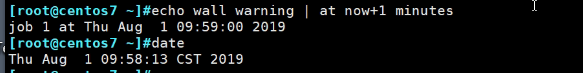

也可以用计划任务,执行修改规则操作(自动还原,不能让自己连不上去)

注意还有OUTPUT链 等规则也类似

2. 查看:

-L:list, 列出指定鏈上的所有规则,本选项须置后

-n:numberic,以数字格式显示地址和端口号(只能加到L的前面)

-v:verbose,详细信息

-vv 更详细

-x:exactly,显示计数器结果的精确值,而非单位转换后的易读值

–line-numbers:显示规则的序号先后顺序

常用组合:

-vnL

-vvnxL --line-numbers

-S selected,以iptables-save 命令格式显示链上规则

3. 规则管理:

-A:append,追加 讲规则追加到后面

-I(大):insert, 插入,要指明插入至的规则编号,默认为第一条

-D:delete,删除

(1) 指明规则序号 iptables -D INPUT 1 删除第一条规则

(2) 指明规则本身

-R:replace,替换指定链上的指定规则编号

-F:flush,清空指定的规则链

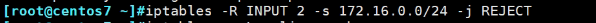

-Z:zero,置零,重新计数

iptables的每条规则都有两个计数器

(1) 匹配到的报文的个数

(2) 匹配到的所有报文的大小之和

chain:PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING

让INPUT表重新计数

==========================================================================

基本:通用的,PARAMETERS

扩展:需加载模块,MATCH EXTENTIONS

无需加载模块,由iptables/netfilter自行提供

-s, --source address[/mask][,…]:

源IP地址或范围

-d, --destination address[/mask][,…]:

目标IP地址或范围

-p, --protocol protocol:指定协议,可使用数字如0(all)

protocol: tcp, udp, icmp, icmpv6, udplite,esp, ah, sctp, mh or“all“

参看:/etc/protocols

-i, --in-interface name:报文流入的接口;只能应用于数据报文流入环节,(走的那个网卡)

只应用于INPUT、FORWARD、PREROUTING链

-o, --out-interface name:报文流出的接口;只能应用于数据报文流出的环节,

只应用于FORWARD、OUTPUT、POSTROUTING链

-P 可以修改默认 表规则(不建议)

比如将INPUT表的默认规则ACCEPT 改为DROP

iptables -P INPUT DROP

1.全拒绝,指定特殊的可以访问

iptables -A INPUT -j REJECT

2.全允许,指定特殊的拒绝

指定从回环网卡进来的数据报文可以访问

iptables -I INPUT 5 -i lo -j ACCEPT

定义:可以从这个网段流出到-d ip

iptables -I OUTPUT 1 -d 192.168.245.0/24 -j ACCEPT

==============================================================================

需要加载扩展模块(/usr/lib64/xtables/*.so),方可生效

查看帮助 man iptables-extensions

(1)隐式扩展:在使用-p选项指明了特定的协议时,无需再用-m选项指明扩展模块的扩展机制,不需要手动加载扩展模块

会影响httpd,curl,mysql等

–source-port, --sport port[:port]:匹配报文源端口,可为端口范围

–destination-port,–dport port[:port]:匹配报文目标端口,可为范围

–tcp-flags mask comp

mask 需检查的标志位列表,用,分隔

例如 SYN,ACK,FIN,RST

comp 在mask列表中必须为1的标志位列表,无指定则必须为0,用,分隔

[!] 选项 表示取反 (除了)

示例:

–tcp-flags SYN,ACK,FIN,RST SYN 表示要检查的标志位为

SYN,ACK,FIN,RST四个,其中SYN必须为1,余下的必须为0(第一次握手)

–tcp-flags SYN,ACK,FIN,RST SYN,ACK 第二次握手SYN和ACK为1

–tcp-flags ALL ALL 全为1(不存在)

–tcp_flags ALL NONE 全为0(不存在)‘

--syn:用于匹配第一次握手

相当于:--tcp-flags SYN,ACK,FIN,RST SYN

例如:

先允许自己和windows可以访问

iptables -A INPUT -s 192.168.245.1,172.0.0.1 -j ACCEPT

然后拒绝所有

iptables -A INPUT -j REJECT

让这个只能访问我的httpd服务和mysql(但是ping不通自己)

iptables -I INPUT 3 -s 192.168.245.128 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT 4 -s 192.168.245.128 -p tcp --dport 3306 -j ACCEPT

检查三次握手,第一次SYN=1

iptables -I INPUT 5 -s 192.168.245.128 -p tcp --syn -j REJECT

等价于

iptables -I INPUT 5 -s 192.168.245.128 -p tcp --tcp-falgs SYN,ACK,RSA,FIN SYN -j REJECT

–source-port, --sport port[:port]:匹配报文的源端口或端口范围

–destination-port,–dport port[:port]:匹配报文的目标端口或端口范围

影响ping

–icmp-type {type[/code]|typename}

type/code

0/0 echo-reply icmp应答

8/0 echo-request icmp请求

例如:实现我能ping别人,别人不能ping我(逻辑:自己ping本身就可以发送出去,但如果自己决绝所有INPUT请求,那么只能利用icmp的,应答报文0,接收就可以)

iptables -I INPUT 5 -p icmp --icmp-type 0 -j ACCEPT

(2)显式扩展:必须使用-m选项指明要调用的扩展模块的扩展机制,要手动加载扩展模块

[-m matchname [per-match-options]]

处理动作:

-j targetname [per-target-options]

简单:ACCEPT,DROP

扩展:REJECT:–reject-with:icmp-port-unreachable默认

RETURN:返回调用链

REDIRECT:端口重定向

LOG:记录日志,dmesg

MARK:做防火墙标记

DNAT:目标地址转换

SNAT:源地址转换

MASQUERADE:地址伪装

…

自定义链:

显式扩展:必须显式地指明使用的扩展模块进行的扩展

使用帮助:

CentOS 6: man iptables

CentOS 7: man iptables-extensions

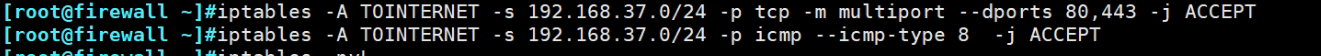

以离散方式定义多端口匹配,最多指定15个端口

端口范围用 : 冒号

不连续的用 ,逗号

–source-ports,–sports port[,port|,port:port]…

指定多个源端口

–destination-ports,–dports port[,port|,port:port]…

指定多个目标端口

–ports port[,port|,port:port]…多个源或目标端口

允许所有人能访问我的smb服务(端口号139,445)

iptables -I INPUT 5 -p tcp -dport 139 -j ACCEPT

iptables -I INPUT 5 -p tcp -dport 445 -j ACCEPT

或者

iptables -I INPUT 5 -p tcp -m multiport --dports 139,445 -j ACCEPT

示例:

iptables -A INPUT -s 172.16.0.0/16 -d 172.16.100.10 -p tcp -m multiport --dport 20:22,80 -j ACCEPT

指明连续的(但一般不是整个网络)ip地址范围

–src-range from[-to] 源IP地址范围

–dst-range from[-to] 目标IP地址范围

示例:

iptables -A INPUT -d 172.16.1.100 -p tcp --dport 80 -m iprange --src-range 172.16.1.5-172.16.1.10 -j DROP

指明源MAC地址

适用于:PREROUTING, FORWARD,INPUT chains

类似于交换机----(就是根据mac来连接的)

也可以在交换机上配置这种策略,更安全

–mac-source XX:XX:XX:XX:XX:XX

目标mac肯定是自己,所以没有必要定义

示例:

这样只会根据mac判断,而不会因为ip被盗而出现不安全的问题

这也有 先后次序

iptables -A INPUT -s 172.16.0.100 -m mac --mac-source 00:50:56:12:34:56 -j ACCEPT

iptables -A INPUT -s 172.16.0.100 -j REJECT

对报文中的应用层数据做字符串模式匹配检测

–algo {bm|kmp} 字符串匹配检测算法

bm:Boyer-Moore 优一点

kmp:Knuth-Pratt-Morris

–from offset 开始偏移(大概是从哪个位置开始)

–to offset 结束偏移

–string pattern 要检测的字符串模式

–hex-string pattern要检测字符串模式,16进制格式

示例:

注意如果是加密的,就屏蔽不了

拒绝任何人访问有 google的网站(不给他响应,所以为OUTPUT)

iptables -A OUTPUT -p tcp --sport 80 -m string --algo bm --string “google” -j REJECT

根据将报文到达的时间与指定的时间范围进行匹配

–datestart YYYY[-MM[-DD[Thh[:mm[:ss]]]]] 日期

–datestop YYYY[-MM[-DD[Thh[:mm[:ss]]]]]

–timestart hh:mm[:ss] 时间(每天)

–timestop hh:mm[:ss]

–monthdays day[,day…] 每个月的几号

–weekdays day[,day…] 星期几,1 – 7 分别表示星期一到星期日

–kerneltz:内核时区,不建议使用,CentOS7系统默认为UTC时间

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Linux运维工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年Linux运维全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

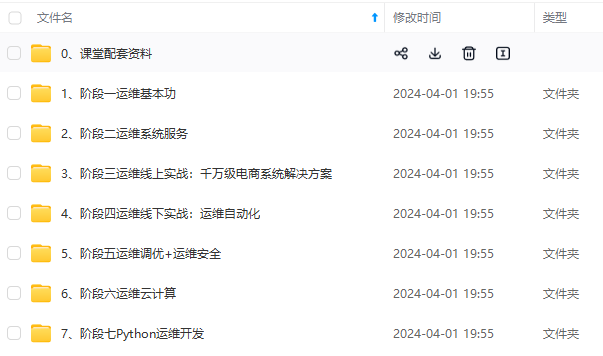

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Linux运维知识点,真正体系化!

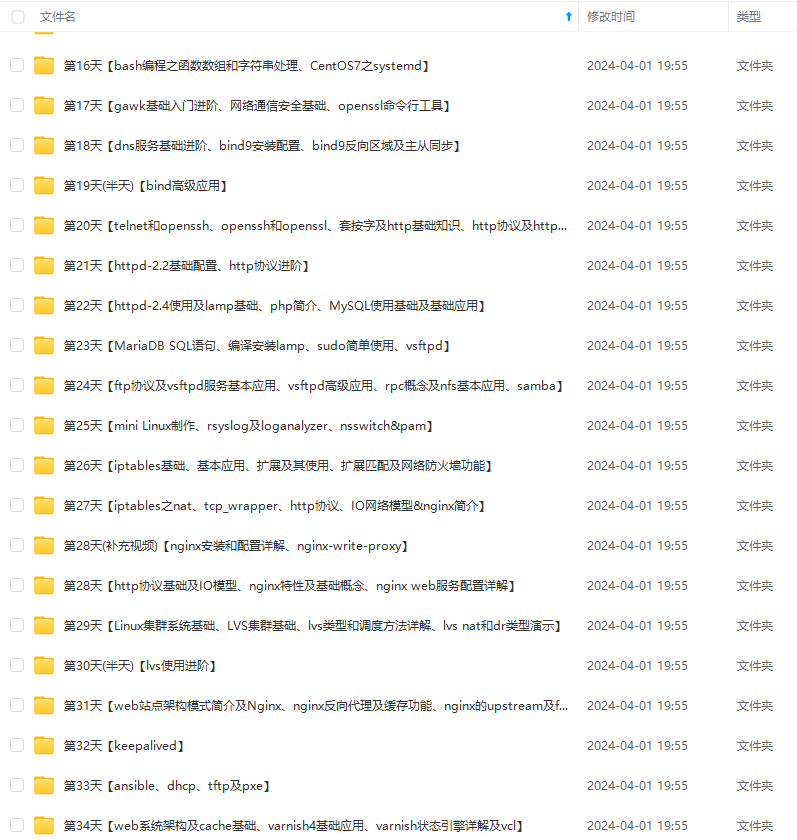

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip1024b (备注Linux运维获取)

为了做好运维面试路上的助攻手,特整理了上百道 【运维技术栈面试题集锦】 ,让你面试不慌心不跳,高薪offer怀里抱!

这次整理的面试题,小到shell、MySQL,大到K8s等云原生技术栈,不仅适合运维新人入行面试需要,还适用于想提升进阶跳槽加薪的运维朋友。

本份面试集锦涵盖了

- 174 道运维工程师面试题

- 128道k8s面试题

- 108道shell脚本面试题

- 200道Linux面试题

- 51道docker面试题

- 35道Jenkis面试题

- 78道MongoDB面试题

- 17道ansible面试题

- 60道dubbo面试题

- 53道kafka面试

- 18道mysql面试题

- 40道nginx面试题

- 77道redis面试题

- 28道zookeeper

总计 1000+ 道面试题, 内容 又全含金量又高

- 174道运维工程师面试题

1、什么是运维?

2、在工作中,运维人员经常需要跟运营人员打交道,请问运营人员是做什么工作的?

3、现在给你三百台服务器,你怎么对他们进行管理?

4、简述raid0 raid1raid5二种工作模式的工作原理及特点

5、LVS、Nginx、HAproxy有什么区别?工作中你怎么选择?

6、Squid、Varinsh和Nginx有什么区别,工作中你怎么选择?

7、Tomcat和Resin有什么区别,工作中你怎么选择?

8、什么是中间件?什么是jdk?

9、讲述一下Tomcat8005、8009、8080三个端口的含义?

10、什么叫CDN?

11、什么叫网站灰度发布?

12、简述DNS进行域名解析的过程?

13、RabbitMQ是什么东西?

14、讲一下Keepalived的工作原理?

15、讲述一下LVS三种模式的工作过程?

16、mysql的innodb如何定位锁问题,mysql如何减少主从复制延迟?

17、如何重置mysql root密码?

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Linux运维知识点,真正体系化!**

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip1024b (备注Linux运维获取)

[外链图片转存中…(img-Omqyz8zz-1712933547135)]

为了做好运维面试路上的助攻手,特整理了上百道 【运维技术栈面试题集锦】 ,让你面试不慌心不跳,高薪offer怀里抱!

这次整理的面试题,小到shell、MySQL,大到K8s等云原生技术栈,不仅适合运维新人入行面试需要,还适用于想提升进阶跳槽加薪的运维朋友。

[外链图片转存中…(img-cR8kITcI-1712933547136)]

本份面试集锦涵盖了

- 174 道运维工程师面试题

- 128道k8s面试题

- 108道shell脚本面试题

- 200道Linux面试题

- 51道docker面试题

- 35道Jenkis面试题

- 78道MongoDB面试题

- 17道ansible面试题

- 60道dubbo面试题

- 53道kafka面试

- 18道mysql面试题

- 40道nginx面试题

- 77道redis面试题

- 28道zookeeper

总计 1000+ 道面试题, 内容 又全含金量又高

- 174道运维工程师面试题

1、什么是运维?

2、在工作中,运维人员经常需要跟运营人员打交道,请问运营人员是做什么工作的?

3、现在给你三百台服务器,你怎么对他们进行管理?

4、简述raid0 raid1raid5二种工作模式的工作原理及特点

5、LVS、Nginx、HAproxy有什么区别?工作中你怎么选择?

6、Squid、Varinsh和Nginx有什么区别,工作中你怎么选择?

7、Tomcat和Resin有什么区别,工作中你怎么选择?

8、什么是中间件?什么是jdk?

9、讲述一下Tomcat8005、8009、8080三个端口的含义?

10、什么叫CDN?

11、什么叫网站灰度发布?

12、简述DNS进行域名解析的过程?

13、RabbitMQ是什么东西?

14、讲一下Keepalived的工作原理?

15、讲述一下LVS三种模式的工作过程?

16、mysql的innodb如何定位锁问题,mysql如何减少主从复制延迟?

17、如何重置mysql root密码?

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-R064gzU0-1712933547136)]

1293

1293

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?