前言

目录扫描在渗透测试中是不可或缺的一环,其中的重要性不言而喻。

这里推荐几款个人使用觉得的还不错的扫描工具

扫描工具

1.7kbscan-WebPathBrute

项目地址:

https://github.com/7kbstorm/7kbscan-WebPathBrute

自身功能用起来还是十分不错(支持自定义user-aget、可以设置线程、自定义字典等等)

2.dirsearch

项目地址:

https://github.com/maurosoria/dirsearch

要求:python 3.7或更高版本

下载好源码后先用python3下的pip.exe安装源码里的requirements.txt

*使用方法也很简单*

-u 指定网址

-e 指定网站语言

-w 指定字典

-r 递归目录(跑出目录后,继续跑目录下面的目录)可以选3 最大

-random-agents 使用随机UA

-x 排除响应码状态 403,404等

-i 只显示指定响应码 403,404等

-l url列表

-t 线程数(默认10)

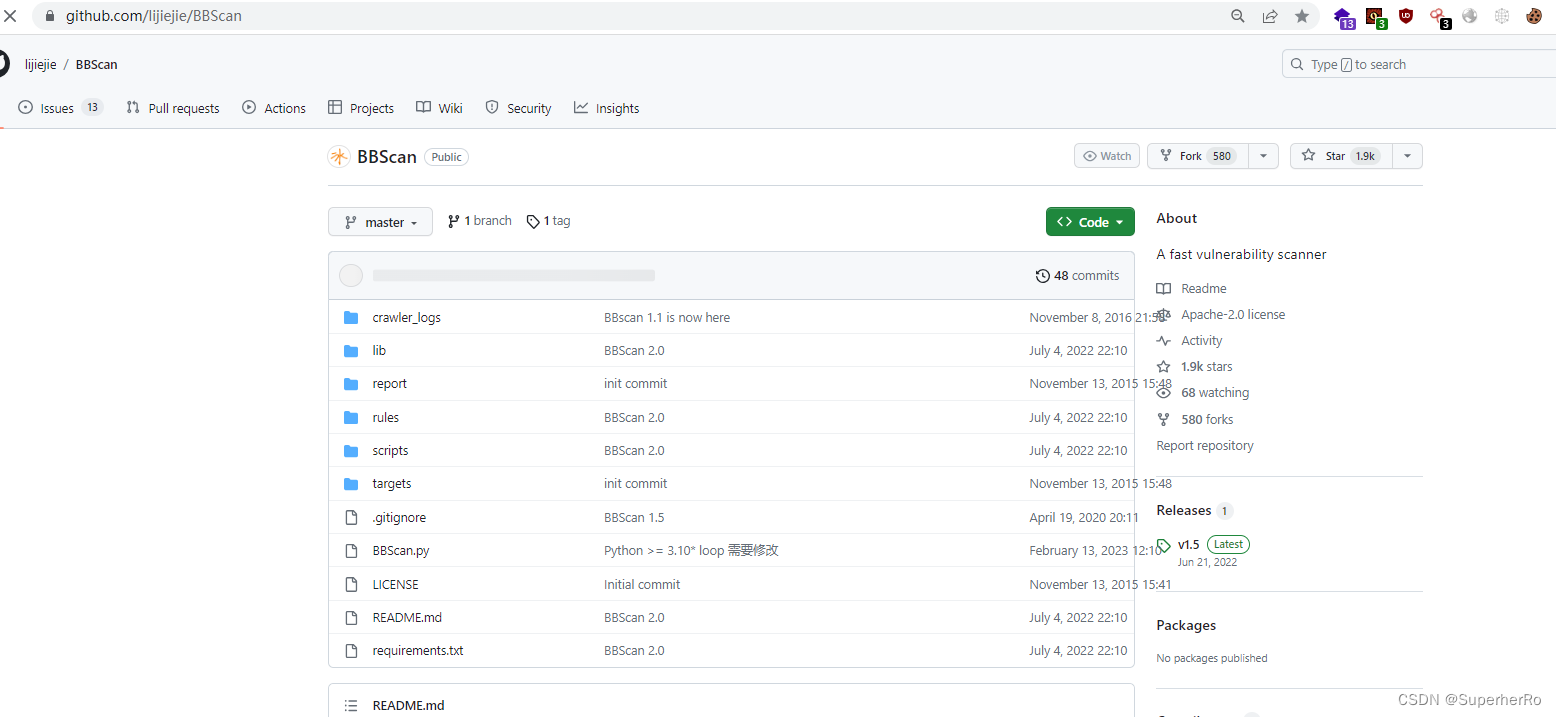

3.BBScan

项目地址:

https://github.com/lijiejie/BBScan

BBScan 是一个高并发、轻量级的信息泄露扫描工具。

它可以在短时间内完成数十万目标的扫描,帮助渗透工程师从大量无标签的主机中,定位到可能存在弱点的目标,进行下一步半自动化测试,或者是开启重量级扫描器。 它可以作为一个轻量级插件,集成到自动化扫描系统中。

安装 Install

Require python3.6+

pip3 install -r requirements.txt

使用

扫描单个目标

python3 BBScan.py --host 127.0.0.1或www.xx.com

扫描多个目标

python3 BBScan.py -f xx.txt

更多参数请使用命令

python3 BBScan.py -h

4.ihoneyBakFileScan_Modify

项目地址:

https://github.com/VMsec/ihoneyBakFileScan_Modify

网站备份文件泄露可能造成的危害:

- 网站存在备份文件:网站存在备份文件,例如数据库备份文件、网站源码备份文件等,攻击者利用该信息可以更容易得到网站权限,导致网站被黑。

- 敏感文件泄露是高危漏洞之一,敏感文件包括数据库配置信息,网站后台路径,物理路径泄露等,此漏洞可以帮助攻击者进一步攻击,敞开系统的大门。

- 由于目标备份文件较大(xxx.G),可能存在更多敏感数据泄露

- 该备份文件被下载后,可以被用来做代码审计,进而造成更大的危害

- 该信息泄露会暴露服务器的敏感信息,使攻击者能够通过泄露的信息进行进一步入侵。

依赖环境

python3 -m pip install -r requirements.txt

使用方式

参数:

-h --help 查看工具使用帮助

-f --url-file 批量时指定存放url的文件,每行url需要指定http://或者https://,否则默认使用http://

-t --thread 指定线程数,建议100

-u --url 单个url扫描时指定url

-d --dict-file 自定义扫描字典

-o --output-file 结果写入的文件名

-p --proxy 代理服务,例:socks5://127.0.0.1:1080

使用:

批量url扫描 python3 ihoneyBakFileScan_Modify.py -t 100 -f url.txt -o result.txt

单个url扫描 python3 ihoneyBakFileScan_Modify.py -u https://www.baidu.com/ -o result.txt

python3 ihoneyBakFileScan_Modify.py -u www.baidu.com -o result.txt

python3 ihoneyBakFileScan_Modify.py -u www.baidu.com -d dict.txt -o result.txt

1211

1211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?