目录

简介

所用工具

XSS的类型

反射型XSS/不持久型XSS

存储型XSS/持久型XSS

基于DOM的XSS

常用Payload与工具

XSS扫描工具

Payloads

script标签类

结合js的html标签

伪协议

绕过

危害

防御

简介

跨站脚本攻击(全称Cross Site Scripting,为和CSS(层叠样式表)区分,简称为XSS)是指恶意攻击者在Web页面中插入恶意javascript代码(也可能包含html代码),当用户浏览网页之时,嵌入其中Web里面的javascript代码会被执行,从而达到恶意攻击用户的目的。XSS是攻击客户端,最终受害者是用户,当然,网站管理员也是用户之一。

XSS漏洞通常是通过php的输出函数将javascript代码输出到html页面中,通过用户本地浏览器执行的,所以xss漏洞关键就是寻找参数未过滤的输出函数。

php中常见的输出函数有:

echoprintfprintprint_rsprintfdievar-dumpvar_export

所用工具

Google出品:开源Web App漏洞测试环境:Firing Range

XSS的类型

反射型XSS/不持久型XSS

选择的是echo函数,不加过滤,直接输出

input.php

<?php

$input = $_GET['input'];

echo 'output:<br>'.$input;

?>

显示

可以看到我们的输入直接被输出。 那么,如果我们的参数是JavaScript代码呢?

<script>alert('xss attack by lady_killer9')</script>

js代码执行

也就是说js能够做到的事情,都可在这里插入去实现,比如跳转到钓鱼网站。

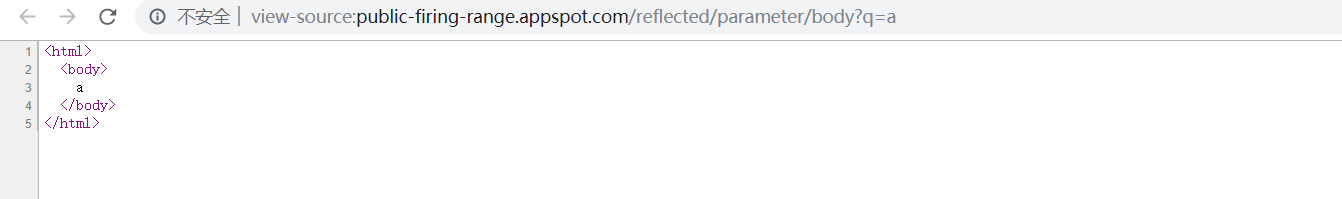

Firing Range的Html Body存在的反射型XSS

反射性XSS攻击之html Body

脚本插入

下面是在dvwa中的展示

插入js代码

提交

查看网页源代码

存储型XSS/持久型XSS

和反射型XSS的即时响应相比,存储型XSS则需要先把代码保存到数据库或文件中,下次读取时仍然会显示出来,利用的问题依然是没有对用户的输入进行过滤。使用靶机pikachu的存储型xss。

<script>alert(document.cookie)</script>

XSS注入

注入成功

注入后留言列表

基于DOM的XSS

基于文档对象模型(Document Object Model,DOM)的一种漏洞。客户端的脚本可以通过DOM动态地修改页面内容,它不依赖于提交数据到服务器,而是从客户端获得DOM中的数据在本地执行,如果DOM中的数据没有经过严格确认,就会产生DOM型XSS漏洞。

没了解过DOM的可以看一看HTML DOM教程

HTML DOM就像数据结构中的树,有根节点,叶子节点等,通过document对象进行写入。

F12查看源代码

使用F12查看,发现是把id为text的输入框的内容显示出来。单引号闭合即可,而且F12的时候就直接看见了。

提示给的是

'onclick="alert('lady_killer9')">

我使用的是

'onclick='alert('lady_killer9')

注入成功

常用Payload与工具

XSS扫描工具

工具不在于多,学一个就可以了,我学习的是第一个网络安全-XSStrike中文手册(自学笔记)

Payloads

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1055

1055

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?