PolarD&N靶场链接:PolarD&N (polarctf.com)

签到喵

查看题目信息

一个txt文件和一个python文件

下载题目文件

打开Ttxt文件,得到一段文字

小明养了一只可爱的猫咪并给它起名叫小美,有一天小美突然站立了起来,并说出以下这段喵语:

~呜喵喵喵喵呜啊喵啊~呜喵呜呜~呜啊~啊喵啊呜喵呜~~~喵~呜呜呜~~喵喵喵呜呜呜~呜呜喵呜呜啊喵呜啊啊喵啊呜~喵啊啊~喵~呜呜呜呜啊喵喵喵呜啊喵啊喵呜喵呜呜~喵喵喵啊喵啊呜喵呜喵~~喵~呜呜喵啊喵喵喵喵呜啊喵喵呜呜喵呜呜啊喵呜呜啊喵啊呜喵呜~喵~喵~呜呜呜喵喵喵喵喵呜呜喵喵呜呜喵呜呜~喵啊啊啊喵啊呜喵喵啊啊~喵~呜呜喵~喵喵喵喵呜呜喵喵啊呜喵呜呜~呜啊呜啊喵啊呜~喵啊啊~喵~呜呜喵啊~喵喵喵呜呜啊呜啊呜喵呜呜啊呜啊啊啊喵啊呜~啊呜喵~喵~呜喵呜~~喵喵喵呜呜啊~啊呜喵呜呜~呜啊呜啊喵啊呜~啊喵喵~喵~呜喵啊喵喵喵喵喵呜呜~喵~呜喵呜呜~喵啊~啊喵啊呜~喵啊喵~喵~呜呜呜喵呜喵喵喵呜啊喵啊喵呜喵呜呜啊呜~呜啊喵啊呜喵呜呜呜~喵~呜喵呜啊喵喵喵喵呜呜呜呜啊呜喵呜呜~喵喵喵啊喵啊呜~啊喵啊啊

小明感到十分诧异,他觉得这是小美在告诉他什么隐藏的信息,请你帮助小明翻译小美说了什么,并根据生成文件得到答案他说的是喵语,人怎么可能听懂喵语呢,上科技:兽音译者(喵呜版) – 兽音在线解密 (acy.moe)

得到一段src:

http://weixin.qq.com/r/lC3I0KrEAPd-re6z93iG

再看python文件中的代码:

import qrcode

import base64

message = '6K+35Y+R6YCB4oCc5a6d5a6d5oOz6KaBZmxhZ+KAnQ=='

print(base64.b64decode(message).decode())

qr = qrcode.QRCode(

version=1,

error_correction=qrcode.constants.ERROR_CORRECT_H,

box_size=10,

border=4,

)

qr.add_data('')#放入小美说的话

qr.make(fit=True)

img = qr.make_image(fill='black',back_color='white')

img.save('qrcode.png')可以注意到13行:qr.add_data('')#放入小美说的话,放入小美说的话运行脚本,就可以得到一个二维码,和一段文字:请发送“宝宝想要flag”

扫描二维码,关注公众号发送“宝宝想要flag”即可得到flag

A 宽宽 S 00 E

查看题目信息

一个非常具有提示性的题目名和一个txt文件

下载题目文件

文件中是一段关于SQL注入基本的操作流程,就没别的东西了

(一)判断是否存在注入 and 1=1、and 1=2等等 (二)判断字段数 order by 2 (三)判断显错位 union select 1,2 (四)判断库名 and 1=2 union select 1,database() (五)判断表名 and 1=2 union select 1,table_name from information_schema.tables where table_schema =’maoshe’ (六)判断列名 and 1=2 union select 1,column_name from information_schema.columns where table_name =’admin’ limit 2,1 (七)寻找具体数据 and 1=2 union select 1,password from admin只有一段文字的话我们首先要想到0宽字符,查看这段文字里是否有0宽字符

也比较简单,将文本放在linux系统中打开就可看到有没有0宽字符

这里按到是有的,继续上科技:Offdev.net - Zero-width space steganography javascript demo(有些网站是需要勾选0宽字符的种类的,就是文本中<002b><002d>这种,这个网站是不需要的)得到一段AES编码(根据题目名:A 宽宽 S 00 E 猜得)

解密时发现光有编码解不开,还需要秘钥,还要猜,把aes、00等题目有用的信息都猜了一下,最后输入sql解出来一段base64编码

解密得到flag:

flag{b337e84de8752b27eda3a12363109e80}是uu吗

查看题目信息

得到一个wav文件、一个txt文件和一个具有提示的题目名

初步推断这道题目是一个音频隐写题,password.txt文件应该就是解开这个音频的密码

下载题目文件

打开txt文件,得到一串字符:

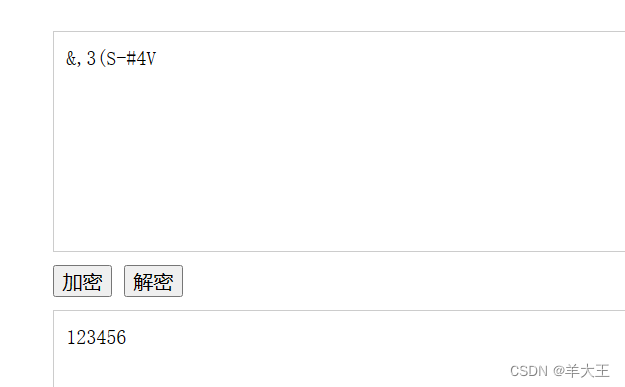

&,3(S-#4V根据题目的提示,可以行到这是Uuencode编码:Uuencode编码(加密);Uuencode解码(解密)|文字加密和解密工具 (qqxiuzi.cn)

我先用Audacity打开这个音频文件,发现没有类似摩斯密码的波幅,更加肯定了这是个加密的音频隐写,这就需要用到steghide工具

steghide extract -sf noon-close-to-you.wav -xf out.txt

又得到一段Uuencode编码:

>9FQA9WLV-S$S-S@Y-#8P,C,V-#@W-S@S,C0V.#E]解码得到flag:

flag{671378946023648778324689}机密

查看题目信息

有一个rar文件

下载题目文件

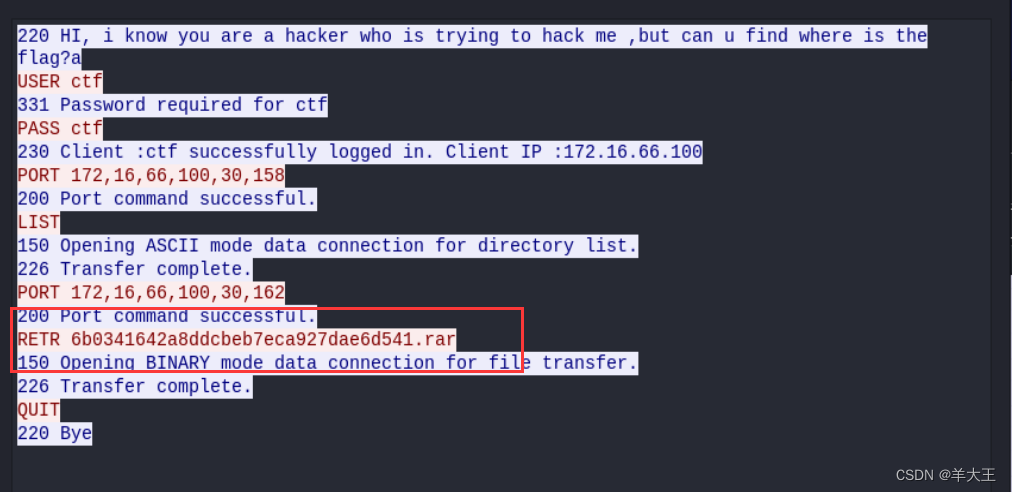

提取rar文件得到一个pcapng的文件

放到wireshark中追踪数据流看一下

tcp.stream eq 0

右键点击12-->选择追踪流-->TCP流

可以看到这个文件中藏着一个rar文件

用binwalk分离一下

binwalk -e 305df1f78bef4ccfd2a3bd0fe4a6c0d7.pcapng分离出一个rar文件,打开需要密码

没发现关于密码的提示,直接爆破试一下,得到密码:1903

打开文件后就得到了flag:

flag{d72e5a671aa50fa5f400e5d10eedeaa5}EZ签到

查看题目信息

有两个压缩文件,和一个看起来很EZ签到但好像并没那么EZ签到的题目名

下载题目文件

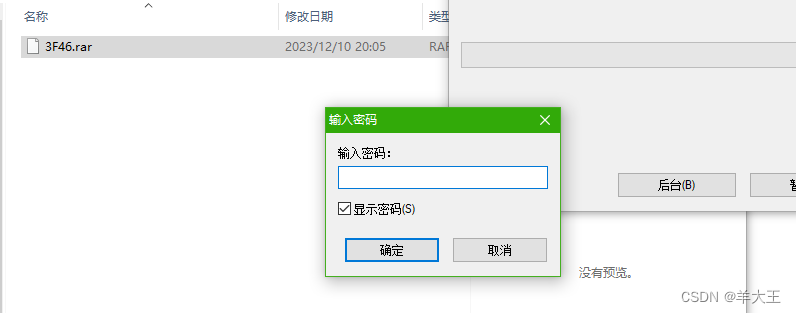

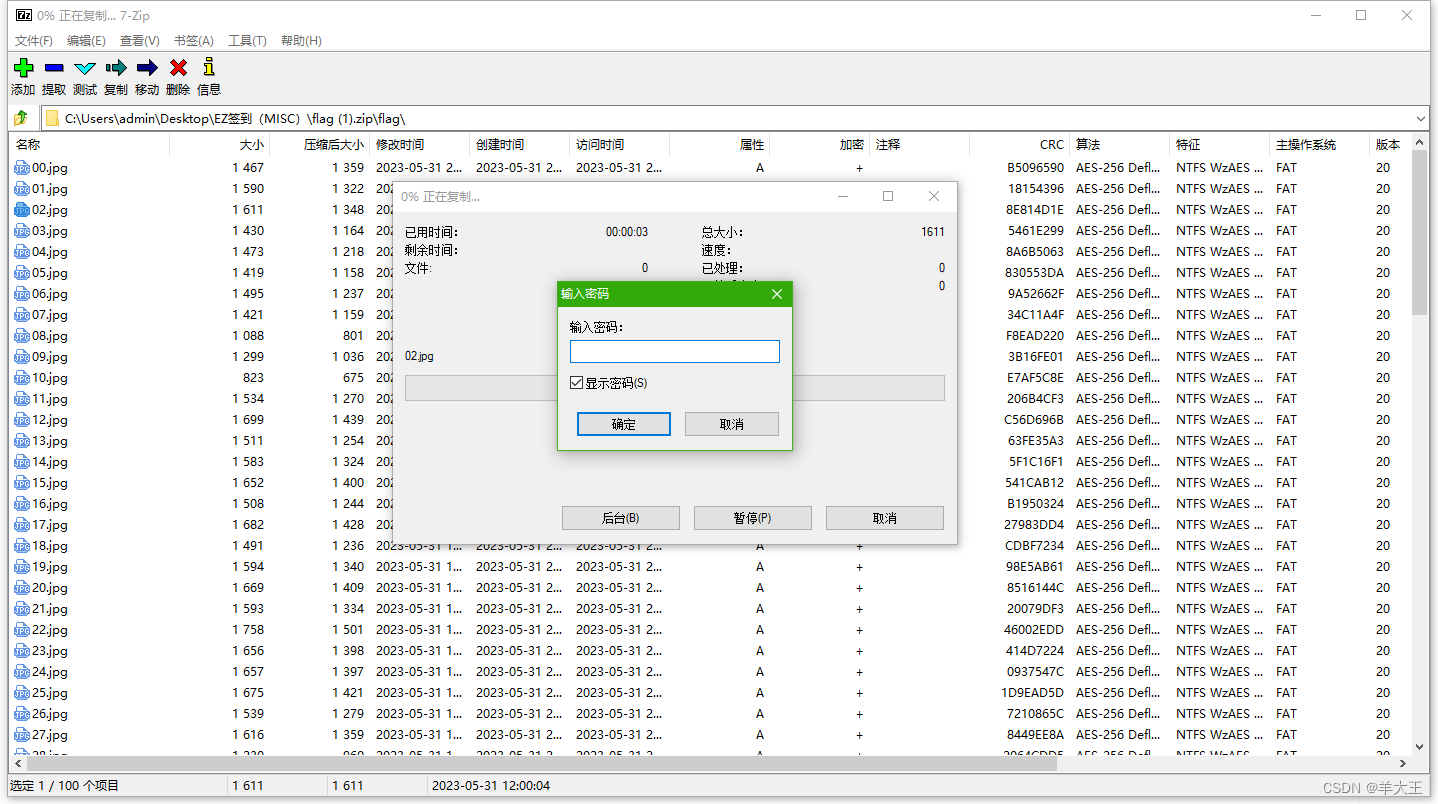

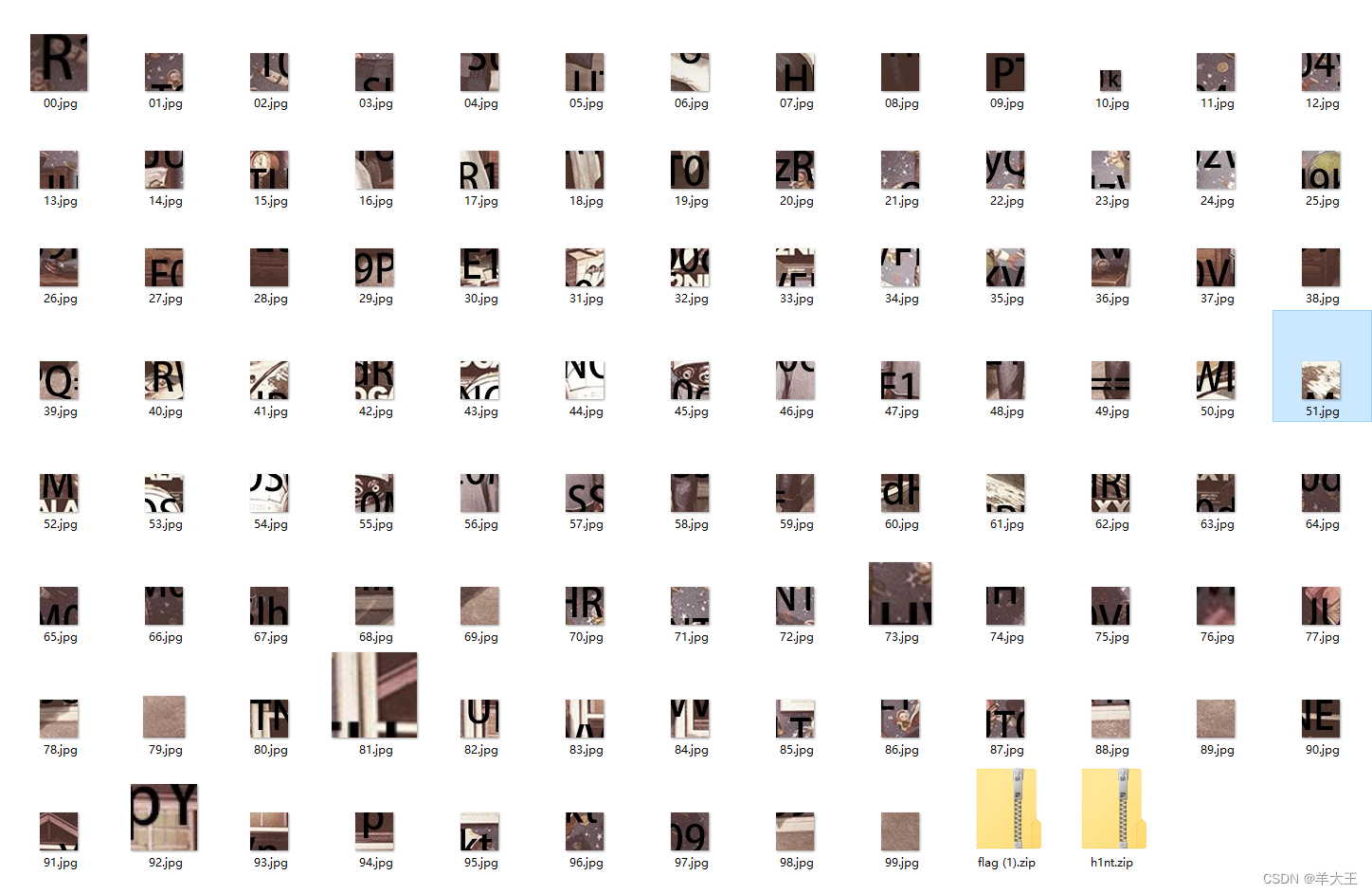

我们先看flag.zip文件,里面有100张jpg文件且都带密码

那就先看h1nt.zip文件吧,结果这个文件要密码

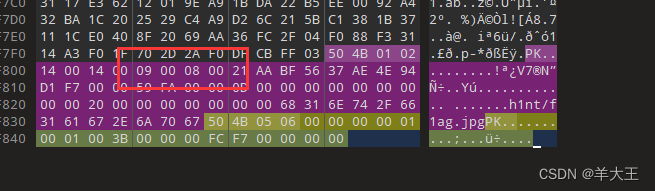

先看一下是不是伪加密,放到010Editor看一下,09 00 伪加密

将09 00 改为 00 00 保存得到一张漂亮的小猫的图片,后面还有一双鞋子,应该是aj(这些信息没啥用)

看到图片的话第一想法就是图片隐写,结果试了一圈也没找到信息,赛后看了WP才知道是用F5-steganography这个程序,将图片放在F5-steganography-master目录下cmd运行,然后这个程序是需要密码的,这里我们只能盲猜,根据题目信息,猜出密码是:qiandao(我没猜出来,我看WP知道的,嘿嘿),下面是运行指令:

java -cp . Extract f1ag.jpg -p qiandao运行成功后他会将图片隐藏的信息放在out.txt文件

得到密码:

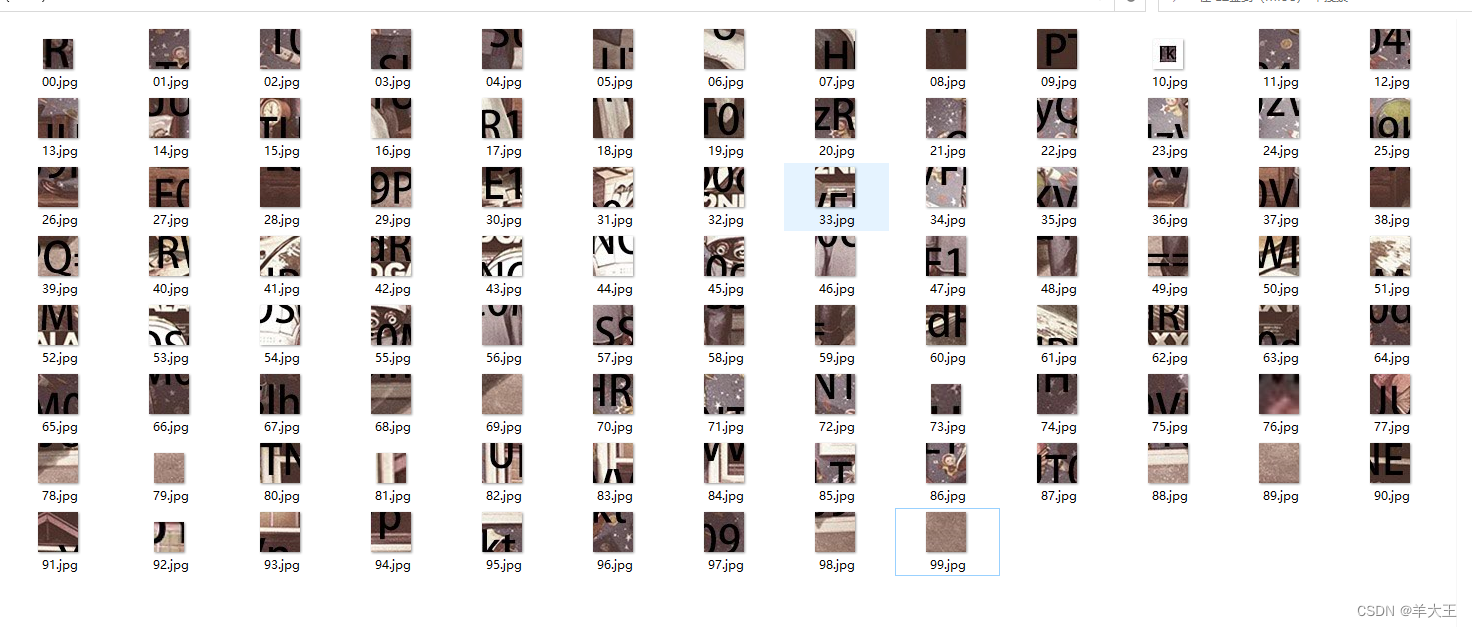

nizhenbuhuiyiweizheshiqiandaoba用得到的口令打开flag.zip文件,得到100张被拆开的图片,而且有的图片像素还不同

我们需要先将他们的像素设为统一值,这样后面才好片拼接,这里40×40的像素占大部分。用ps全部改成40×40的像素。

修改统一大小后用imageMagick将他们拼在一起

magick montage *.jpg -tile 10x10 -geometry +0+0 flag.jpg

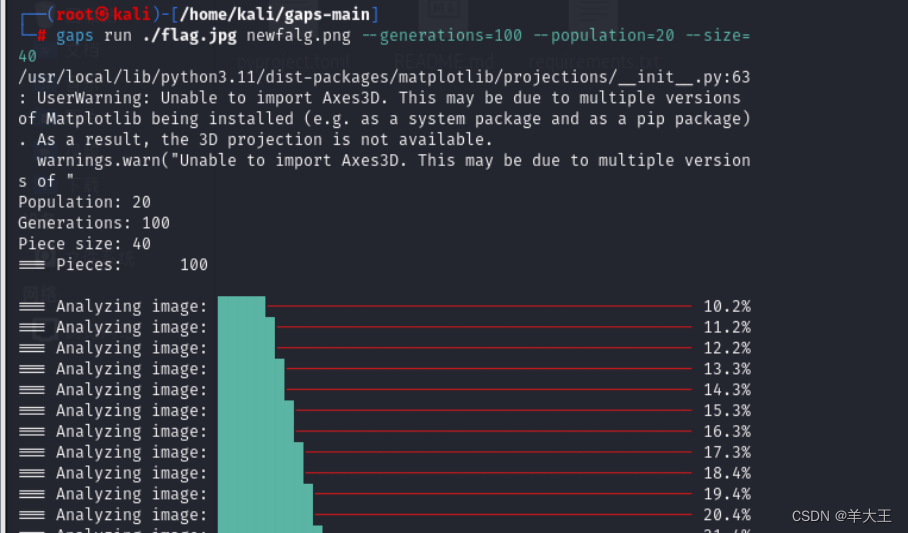

再用gaps将拼图复原

gaps run ./flag.jpg newfalg.png --generations=100 --population=20 --size=40

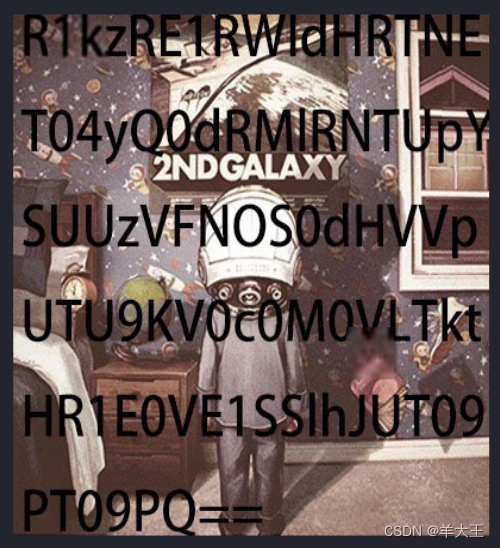

得到一段base64编码(这里我想吐槽一下,他这个I(i的大写)和l(L的小写),可以说没区别好吗。ps:手工微笑):

R1kzRE1RWldHRTNET04yQ0dRMlRNTUpYSUUzVFNOS0dHVVpUTU9KV0c0M0VLTktHR1E0VE1SSlhJUT09PT09PQ==

解码得到一段base32编码:

GY3DMQZWGE3DON2CGQ2TMMJXIE3TSNKGGUZTMOJWG43EKNKGGQ4TMRJXIQ======解码得到一段base16编码:

666C61677B45617A795F5369676E5F496E7D解码得到flag:

flag{Eazy_Sign_In}社会主义大法好

查看题目信息

一个让我想起了小时候比较火的一个邪教功法的题目名,一个rar文件和一个jpg文件

下载题目文件

打开rar文件需要密码

那就先看jpg文件,修改jpg文件为jpg.jpg 打开后是一段话

详细信息里面个假的flag

关于图片隐写的地方没有发现有用的信息,那就只能回到这段文本里面,文本里有值得注意的就是两个年份1945和2014,其中1945就是压缩包的密码,打开后得到一段社会主义核心价值观编码:

平等平等和谐文明自由公正法治和谐公正自由自由法治平等公正公正诚信民主平等爱国和谐民主和谐爱国公正爱国平等爱国平等自由自由平等公正自由公正诚信和谐公正民主自由爱国公正友善公正自由诚信民主和谐敬业平等法治公正民主和谐富强自由诚信富强法治平等自由诚信富强法治平等和谐自由平等平等自由民主法治富强公正友善平等自由诚信和谐法治诚信富强自由诚信和谐公正平等和谐公正和谐敬业法治爱国平等爱国公正法治和谐爱国法治敬业自由文明自由友善平等和谐富强自由公正法治法治和谐平等法治民主和谐自由自由爱国法治自由平等民主和谐平等文明友善平等法治民主自由诚信民主和谐公正自由文明自由和谐自由文明富强友善自由文明友善平等平等法治公正诚信民主自由爱国平等民主自由自由公正敬业自由敬业法治爱国公正友善平等法治和谐和谐友善法治解码得到一段Rabbit编码:

U2FsdGVkX18hXTEdmaHlK9Wa0JuJu4UApkMzMe69xXg8yBK0Fw5q4HtQ5+qK6BCB

+WkHQDiIxks=

解密失败,需要秘钥

试一下l另一个年份2014,解密成功,得到flag:

flag{Hold_high_the_banner_of _socialism}这就是 polarD&N2023东季个人挑战赛MISC的全部题目了。

本人也是刚开始学习CTF不久,若是文章中有错误的地方欢迎大佬们指正。

159

159

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?