配置SELinux以提高系统安全性

- 启用SELinux:编辑 /etc/selinux/config 文件,确保 SELINUX 设置为 enforcing 或 permissive,然后重新启动系统以应用更改。示例:

SELINUX=enforcing

- 设置SELinux策略:使用 semanage 命令为特定文件或目录设置 SELinux 策略。例如,要为 /web 目录设置 httpd_sys_content_t 类型的策略,可以执行以下命令:

sudo semanage fcontext -a -t httpd_sys_content_t “/web(/.*)?”

sudo restorecon -Rv /web

- 查看SELinux状态和日志:使用 sestatus 命令来检查 SELinux 的当前状态。示例:

sestatus

此外,可以使用 ausearch 命令和查看 /var/log/audit/audit.log 文件来了解 SELinux 事件和警告。例如,可以执行以下命令查看最近的SELinux事件:

sudo ausearch -m avc -ts recent

监控和日志记录

配置并使用日志记录工具

选择合适的日志记录工具

选择适合您系统的日志记录工具,如rsyslog、syslog-ng等,并根据需求进行配置。

配置日志记录

- 确定要记录的日志类型,包括系统日志、安全日志、应用程序日志等。

- 配置日志记录级别和目标存储位置,确保记录足够详细的信息以便后续分析。

日志分析和存储

- 实施对日志的实时分析和存储,可以考虑使用ELK(Elasticsearch、Logstash和Kibana)等工具来进行集中式日志管理和分析。

- 设立合理的存储策略,确保日志数据能够长期保存并满足合规性要求。

实施监控和警报机制

- 建立监控系统,对关键日志事件设置实时警报机制,及时发现异常情况。

- 确保对重要日志进行定期审查,并采取相应的响应措施。

设置入侵检测系统(IDS)和入侵防御系统(IPS)

选择合适的IDS/IPS系统

选择适合您网络环境和需求的IDS/IPS产品或解决方案,例如Snort、Suricata、或商业化的IDS/IPS产品。

部署和配置

- 部署IDS传感器或IPS设备,确保其能够监测和防御整个网络的流量。

- 配置IDS/IPS规则,以识别和应对特定类型的攻击和异常行为。

实施实时监控

- 实施对IDS/IPS系统的实时监控,确保其正常运行并能够有效地检测和阻止潜在的攻击。

- 针对IDS/IPS产生的警报进行及时处理和响应。

更新和优化规则

- 定期更新IDS/IPS规则库,以捕获最新的威胁和攻击模式。

- 根据实际情况对规则进行优化和定制,以减少误报和提高检测效率。

数据加密和备份

当涉及到数据加密和备份时,可以考虑从以下两个方面开始:

设置数据加密

- 使用GNU Privacy Guard(GPG)进行文件加密:

加密文件:使用以下命令对文件进行加密,并指定接收者的公钥:

gpg --encrypt --recipient recipient@example.com file.txt

- 解密文件:使用以下命令对已加密的文件进行解密:

gpg --decrypt file.txt.gpg

- 使用OpenSSL进行加密:

对文件进行加密:使用以下命令对文件进行加密,生成加密后的文件:

openssl enc -aes-256-cbc -salt -in file.txt -out file.txt.enc

解密文件:使用以下命令对已加密的文件进行解密:

openssl enc -d -aes-256-cbc -in file.txt.enc -out file.txt

定期进行数据备份

- 使用rsync进行本地备份:

基本备份命令:例如,将 /var/www 目录备份到 /backup 目录下可以使用以下命令:

rsync -a /var/www /backup

定时自动备份:通过设置cron作业,可以定期执行备份命令。编辑 crontab 文件并添加定时备份任务:

0 2 * * * rsync -a /var/www /backup

- 使用tar进行归档备份:

创建归档文件:使用以下命令创建整个目录的归档文件:

tar -cvzf backup.tar.gz /directory/to/backup

定期备份:同样可以使用cron作业来实现定期备份。

应急响应计划

从组织和管理上,为了有效应对一些安全事件造成的影响,制定必要的应急响应计划和改进计划也是十分必要的:

制定应急响应计划

确定团队和责任

- 确定应急响应团队成员,包括他们的职责和联系方式。

- 为每个团队成员指定明确的责任和权限范围。

风险评估和潜在威胁

- 分析可能的安全威胁和风险,以便针对性地制定应对措施。

- 定期审查和更新风险评估,以保持对当前和新兴威胁的了解。

应急响应流程

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

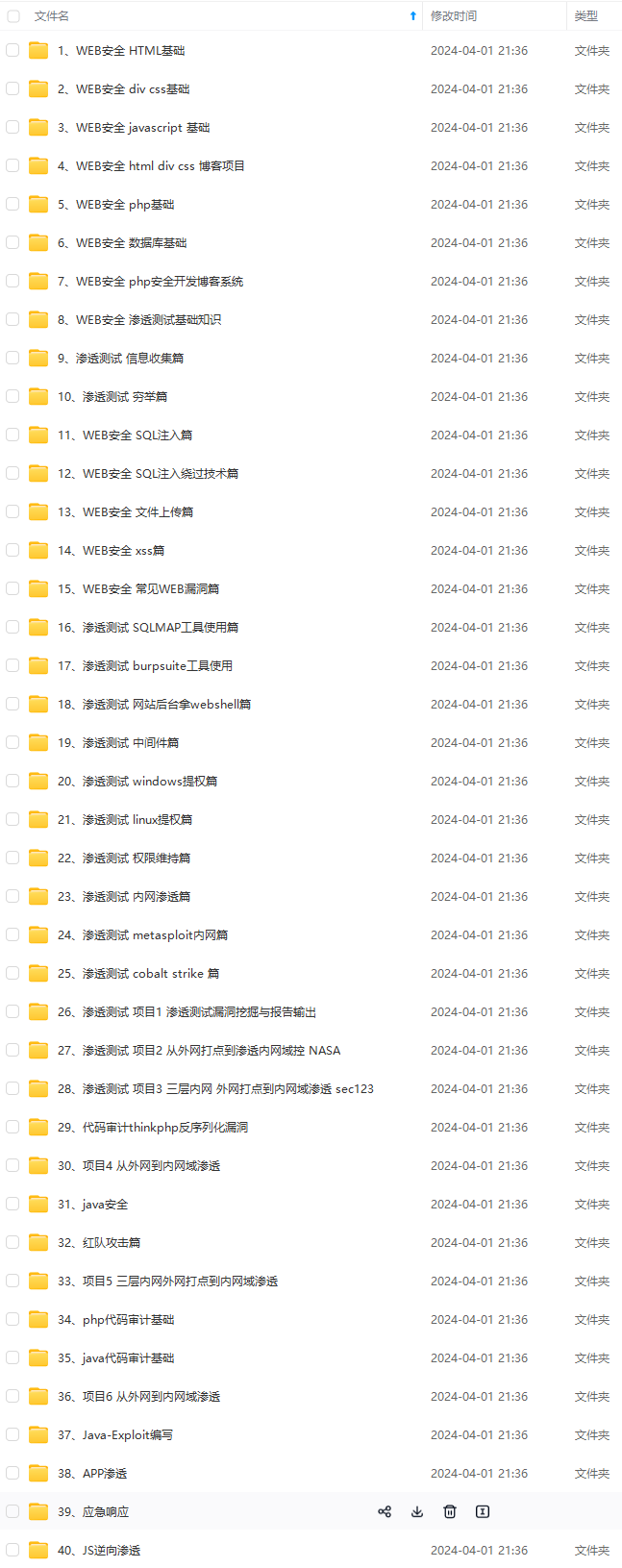

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

片描述](https://img-blog.csdnimg.cn/7a04c5d629f1415a9e35662316578e07.png#pic_center)

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-1j0bozsQ-1712627686498)]

1283

1283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?