目录

(三)域横向移动-SPN&Kerberos-请求a破解s重写

(一)域横向移动-RDP-明文

1.1 介绍

远程桌面服务支持明文及HASH连接 远程桌面服务支持明文及散列连接

- 条件:对方开启RDP服务远程桌面,端口3389

- 利用:对方开启rdp服务远程桌面将上线的控制机进行信息打点

1.2 信息打点

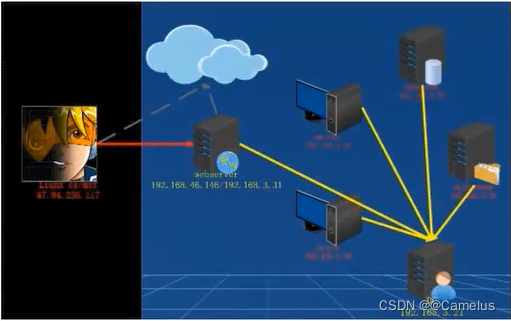

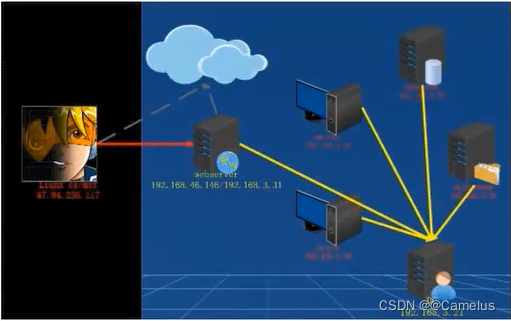

cs内置端口扫描3389 CS内置端口扫描3389

目录

(三)域横向移动-SPN&Kerberos-请求a破解s重写

远程桌面服务支持明文及HASH连接 远程桌面服务支持明文及散列连接

- 条件:对方开启RDP服务远程桌面,端口3389

- 利用:对方开启rdp服务远程桌面将上线的控制机进行信息打点

cs内置端口扫描3389 CS内置端口扫描3389

659

659

1367

1367

560

560

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?