📚 今日学习目标:三大渗透测试框架

👦 创作者:码农玛卡巴卡

🎉 个人主页: 码农玛卡巴卡的个人主页

文章内容整合自网络,如有侵权请联系删除

在渗透测试中,有三个非常经典的渗透测试框架:metasploit、empire、cobalt Strike ,今天就分别对着三大框架做一个简单的了解。

一、metasploit

metasploit 全称是The Metasploit Framework,又称MSF,是Kali 内置的一款渗透测试框架,也是全球最受欢迎的渗透测试工具之一。

MSF允许使用者开发自己的漏洞脚本,从而进行测试,它还可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,提供真正的安全风险情报等。

分为专业版和免费版

MSF框架由多个模块组成,各个模块之间的功能如下:

1、auxiliary(辅助模块)该模块不会直接在测试者和目标主机之间建立访问,他们只会负责执行扫描、嗅探、指纹识别等相关功能以辅助渗透测试

2、Exploit(漏洞利用模块)包括针对系统中的漏洞而设计的各种POC验证程序,用于破坏系统安全性的攻击代码

3、Payload(攻击模块)用于在目标系统上运行任意命令或者执行特定代码,在metasploit中可以自由地选择、传送和植入

4、Post(后期渗透模块)主要用于在取得目标系统远程控制权后,进行一系列地后渗透攻击动作,如获取敏感信息、实施跳板攻击等。

Encoders(编码工具模块)负责免杀

渗透攻击步骤:

1、扫描目标系统,寻找可用漏洞

2、选择并配置一个漏洞利用模块3、选择并配置一个攻击载荷模块

4、选择一个编码技术,用来绕过杀软5、攻击渗透

二、empire

Empire是针对Windows平台的,使用PowerShell脚本作为攻击载荷的渗透测试攻击框架,其内置了很多不同渗透场景的利用模块(内网信息收集、提权、横向移动、权限维持等),主要用于后渗透中。

官网:http://www.powershellempire.com

Empire安装很简单,其使用方法与MSF相似,先设置监听,生成木马,然后监听反弹代理。输入Lieteners进入监听页面,uselistener设置监听模式。

共有7种模式

dbx

http

http_foreign

http_hop

http_mapi

http_com

meterpreter

三、Cobalt Strike

Cobalt Strike是一款基于Java的渗透测试神器,常被业界人称为CS神器,是入门红蓝攻防的必学工具之一。

自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

Cobalt Strike模块的功能选项,如下图

New Connection:打开一个新的”Connect”窗口。在当前窗口中新建一个连接,即可同时连接不同的团队服务器( 便于团队之间的协作)。

●Preferences:偏好设置,首选项,用于设置Cobalt Strike主界面、控制台、TeamServer 连接记录、报告的样式。

●Visualization:将主机以不同的权限展示出来(主要以输出结果的形式展示)。

●VPN Interfaces:设置VPN接口。

●Listeners:创建监听器。

●Script Manager:查看和加载CNA脚本。

●Close:关闭当前与TeamServer的连接。

View 模块的功能选项,如下图。

●Applications:显示被控机器的应用信息。

●Credentials:通过HashDump或mimikatz获取的密码或者散列值都储存在这里。

●Downloads:从被控机器中下载的文件。

●Event Log:主机上线记录,以及与团队协作相关的聊天记录和操作记录。

●Keystrokes:键盘记录。

●Proxy Pivots:代理模块。

●Screenshots:屏幕截图模块。

●Script Console:控制台,在这里可以加载各种脚本。

●Targets:显示目标。

●Web Log:Web 访问日志。

Attacks-Package 模块

●HTML Application:基于HTML应用的Payload模块,通过HTML调用其他语言的应用组件进行攻击测试,提供了可执行文件、PowerShell、 VBA三种方法。

●MS Office Macro:生成基于Office病毒的Payload 模块。

●Payload Generator:Payload 生成器,可以生成基于C、C#、COM Scriptlet、 Java、 Perl、 PowerShell、Python、 Ruby、 VBA等的Payload。

●USB/CD AutoPlay:用于生成利用自动播放功能运行的后门文件。

●Windows Dropper:捆绑器,能够对文档进行捆绑并执行Payload。

●Windows Executable:可以生成32位或64位的EXE和基于服务的EXE、DLL等后门程序。在32位的Windows操作系统中无法执行64位的Payload, 而且对于后渗透测试的相关模块,使用32位和64位的Payload会产生不同的影响,因此在使用时应谨慎选择。

●Windows Executable (S):用于生成一个Windows 可执行文件,其中包含Beacon的完整Payload,不需要阶段性的请求。与Windows Executable模块相比,该模块额外提供了代理设置,以便在较为苛刻的环境中进行渗透测试。

●Stageless Payload注入内存。

Attacks-Web Drive-by 模块

●Manage:管理器,用于对TeamServer上已经开启的Web服务进行管理,包括 Listener 及 Web Delivery模块。

●Clone Site:用于克隆指定网站的样式。

●Host File:用于将指定文件加载到Web目录中,支持修改Mime Type。

●Script Web Delivery:基于Web的攻击测试脚本,自动生成可执行的Payload。

Signed Applet Attack:使用Java自签名的程序进行钓鱼攻击测试。如果用户有Applet 运行权限,就会执行其中的恶意代码。

●Smart Applet Attack:自动检测Java的版本并进行跨平台和跨浏览器的攻击测试。该模块使用嵌入式漏洞来禁用Java的安全沙盒。可利用此漏洞的Java版本为1.6.0_45以下及1.7.0 _21以下。

●System Profiler:客户端检测工具,可以用来获取一些系统信息,例如系统版本、浏览器版本、Flash版本等。

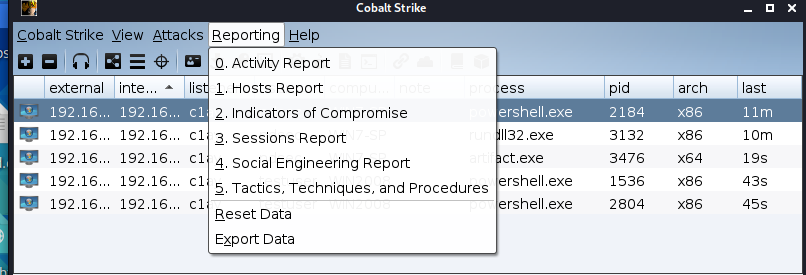

Reporting模块

该模块可以配合Cobalt Strike的操作记录、结果等,直接生成相关报告,如下图。

●activity report 活动报告生成。

●Hosts report 主机报告。

●Indicators opromisef com 目标报告。

●Sessions report 会话报告。

●Social engineering report 社会工程学报告。

●Reset Data 重置数据。

●Export data 数据出口。

本文简单介绍了三大渗透测试框架,如果你对渗透测试感兴趣,不妨学习这三大框架,后期还会更新更多干货知识,敬请期待。

891

891

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?