7.2 端口扫描

端口扫描是检查远程主机的TCP或UDP端口的过程,旨在检测目标上运行的服务和可能存在的攻击面。端口扫描并不是传统用户活动,并且可能被视为非法。因此,在未经目标网络拥有者的直接书面许可的情况下,不应在实验室以外的地方进行端口扫描。

由于某些扫描可能产生的流量量大,以及它们的侵入性,盲目运行端口扫描可能对目标系统或客户网络产生不利影响,如服务器和网络链路过载或触发入侵检测系统。

使用适当的端口扫描方法可以显著提高我们作为渗透测试人员的效率,同时也伴随许多风险。我们可以仅对目标网络进行端口80和443的扫描,而不是运行完整的端口扫描。通过Web服务器列表,我们可以在后台运行完整的端口扫描,同时进行其他枚举工作。完成端口扫描后,我们可以进一步缩小扫描范围,以便后续扫描探测更多信息。

7.2.1 TCP/UDP扫描

我们将以使用Netcat进行简单的TCP和UDP端口扫描开始我们对端口扫描的学习。需要注意的是,Netcat并不是一个端口扫描器。由于它存在于许多系统中,我们可以重新利用它的一些功能来模拟基本的端口扫描。

7.2.1.1 TCP扫描

简单的TCP端口扫描技术通常被称为CONNECT扫描,它依赖于TCP的三次握手机制。该机制使两个尝试通信的主机在传输任何数据之前协商网络TCP套接字的连接参数。简单来说,一个主机向目标端口的服务器发送一个TCP SYN数据包。如果目标端口是打开的,服务器会回复一个SYN-ACK数据包,然后客户端主机发送一个ACK数据包来完成握手。

如果握手成功完成,端口被认为是打开的。我们将对3388-3390端口运行一个TCP的Netcat端口扫描。-w选项指定连接超时时间(以秒为单位),-z用于指定零I/O模式,即不发送任何数据,用于扫描:

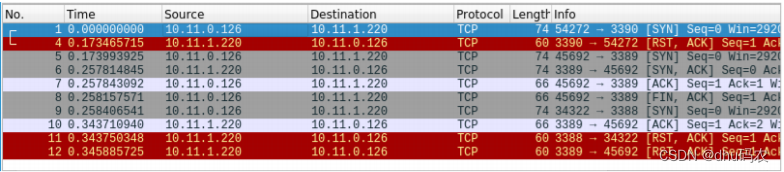

根据这个输出,我们可以看到端口3389是开放的,而在端口3388和3390上的连接超时了。下面的截图显示了这次扫描的Wireshark抓包结果:

Netcat分别在第1行、第5行和第9行向端口3390、3389和3388发送了几个TCP SYN数据包。由于某些原因,在Wireshark中显示为无序。请注意,服务器从端口3389在第6行发送了一个TCP SYN-ACK数据包,表示该端口是开放的。其他端口没有回复类似的SYN-ACK数据包,因此我们可以推断它们是关闭的。最后,在第8行,Netcat通过发送一个FIN-ACK数据包关闭了这个连接。

7.2.1.2 UDP扫描

由于UDP是无连接的,并且无三次握手,使用Netcat对不同目标上的端口160-162运行UDP的端口扫描。这可以通过使用nc选项-u来完成,该选项表示进行UDP扫描:

![]()

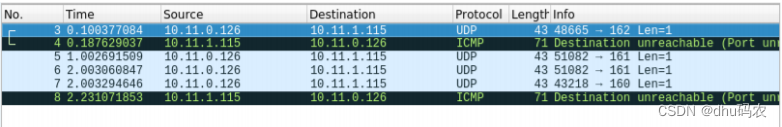

从Wireshark的捕获结果中,我们可以看到UDP扫描使用了与TCP扫描不同的机制:

如图,一个空的UDP数据包被发送到一个特定的端口(数据包3、5、6和7)。如果目标UDP端口是开放的,该数据包将被传递到应用层,并且接收到的响应将取决于应用程序如何响应空数据包。在这个例子中,应用程序不发送任何响应。然而,如果目标UDP端口是关闭的,目标应该会回复一个ICMP端口不可达消息(如数据包4和8所示),该消息由目标机器的UDP/IP堆栈发送。

大多数UDP扫描器倾向于使用标准的“ICMP端口不可达”消息来推断目标端口的状态。然而,当目标端口被防火墙过滤时,这种方法可能不可靠。在这种情况下,扫描器将报告目标端口为开放,因为没有收到ICMP消息。

UDP扫描可能存在几个问题。首先,UDP扫描通常不可靠,因为防火墙和路由器可能会丢弃ICMP数据包。这可能导致误报显示端口为开放。其次,许多端口扫描器并不扫描所有可用的端口,通常只扫描预先设置的列表,开放的UDP端口可能被忽略。使用特定协议的UDP端口扫描器可能有助于获得更准确的结果。最后,渗透测试人员经常忘记扫描开放的UDP端口,而是将重点放在TCP端口上。虽然UDP扫描可能不可靠,但在开放的UDP端口后面潜藏着许多攻击向量。

7.2.2 使用Nmap进行端口扫描

Nmap(由Gordon Lyon编写)是最受欢迎、功能多样且强大的端口扫描器之一。它已开发了十多年,并且具有许多超出端口扫描的功能。

7.2.2.1 监控流量

默认的Nmap TCP扫描将扫描给定ip上最常用的1000个端口。在我们开始运行扫描之前,检查一下这种类型的扫描发送的流量量。我们将使用iptables监视发送到目标主机的流量量的同时,扫描一个靶机。

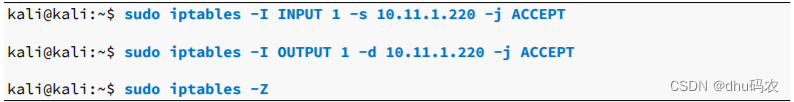

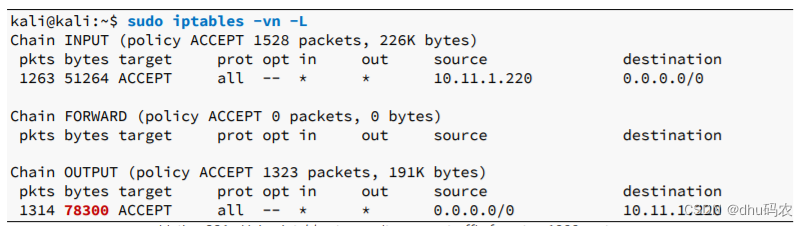

首先,我们使用-I选项将一个新规则插入到给定链中,该链包括输入(入站)和输出(出站)链,然后是规则编号。我们将使用-s指定源IP地址,-d指定目标IP地址,并使用-j来接受流量。最后,我们将使用-Z选项将所有链中的数据包和字节计数器清零。

现在让我们运行这些命令:

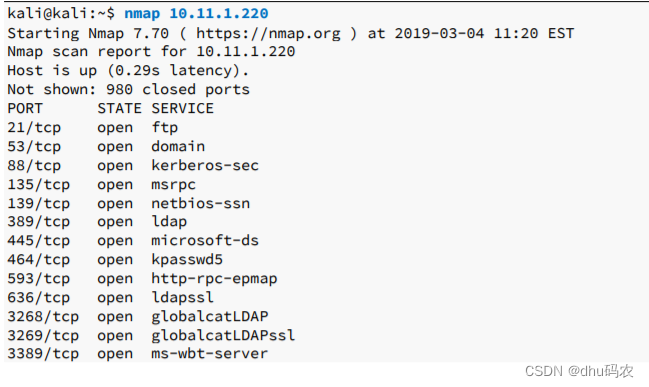

现在让我们使用nmap生成一些流量:

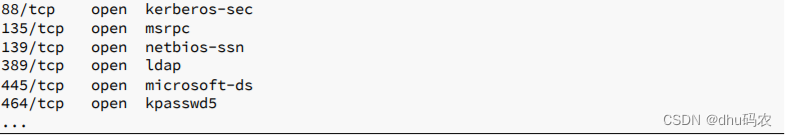

扫描完成显示了一些开放的端口。

现在让我们查看一些iptables统计数据,以了解我们的扫描生成了多少流量。

我们将使用-v选项为输出添加一些详细信息,-n选项启用数字输出,并使用-L选项列出所有链中存在的规则:

根据这个输出,这个默认的1000个端口扫描生成了大约78 KB的流量。

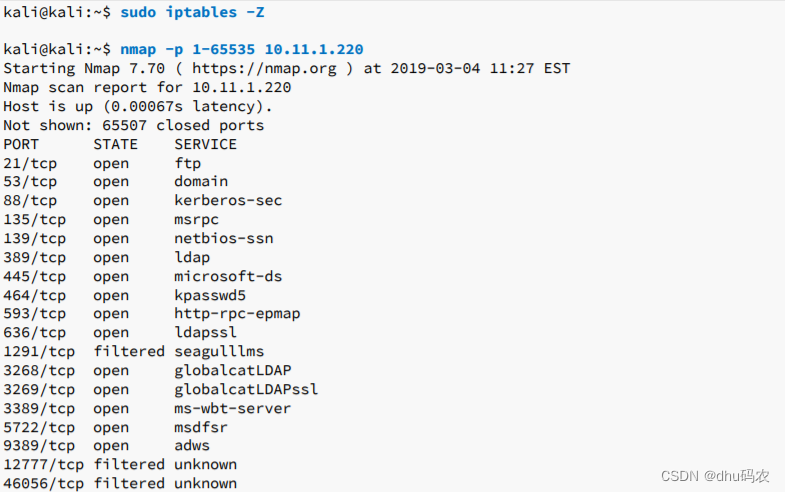

让我们再次使用iptables -Z将所有链中的数据包和字节计数器清零,并使用-p选项指定所有TCP端口运行

类似的本地端口扫描明确地探测了所有的65535个端口,生成约4MB的流量,这是一个较高的数量。然而,这次完整的端口扫描发现了默认TCP扫描未找到的新端口。

以上结果表明,对一个C类网络(254个主机)进行完整的Nmap扫描将导致发送超过1000MB的流量到网络中。在理想情况下,对目标机器进行完整的TCP和UDP端口扫描将提供最准确的信息。然而,上面的例子说明了需要平衡流量带宽与发现额外开放的端口和服务的需求。这在较大的网络(如A类或B类网络)中尤为重要。

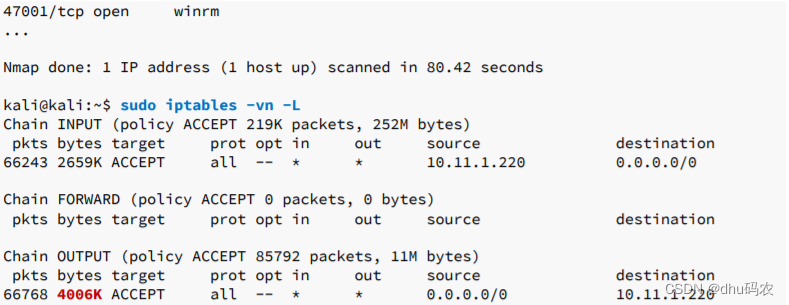

7.2.2.2 隐蔽/SYN扫描

Nmap首选的扫描技术是SYN扫描。使用SYN扫描有许多好处,当在nmap命令中没有指定扫描模式并且用户具有套接字权限时,它是默认的扫描方法。

SYN扫描是一种TCP端口扫描方法,它向目标机器的各个端口发送SYN数据包,但不完成TCP握手。如果TCP端口是开放的,目标机器会发送一个SYN-ACK回复,告知我们该端口是开放的。此时,端口扫描程序不再发送最后的ACK以完成三次握手。

由于三次握手未完成,信息不会传递到应用层,因此不会出现在任何应用程序日志中。SYN扫描也更快且更高效,因为发送和接收的数据包数量较少。

7.2.2.3 TCP连接扫描

当运行nmap的用户没有套接字权限时,Nmap将默认使用之前描述的TCP连接扫描技术。然而,由于Nmap必须等待连接完成后,API才会返回连接的状态,因此连接扫描比SYN扫描需要更长的时间来完成。

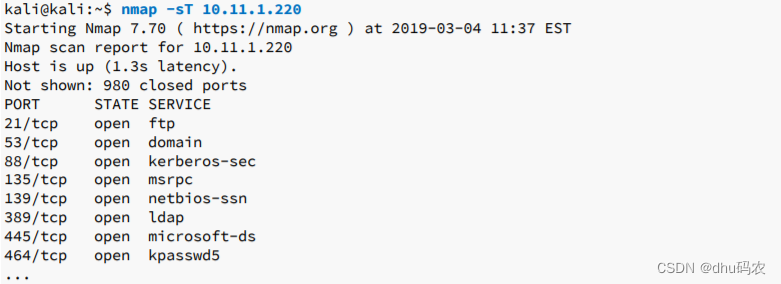

在某些情况下,可能需要使用nmap执行特定的连接扫描,例如在通过某些代理进行扫描时。我们使用-sT选项启动连接扫描:

7.2.2.4 UDP扫描

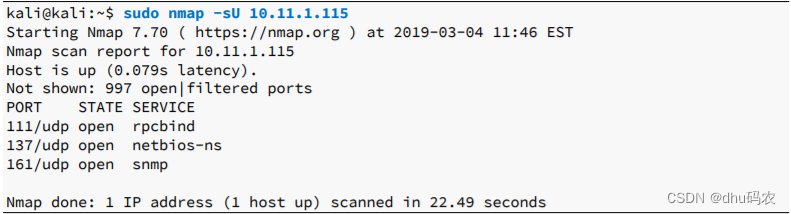

在进行UDP扫描时,Nmap将使用两种方法来确定一个端口是开放还是关闭。对于大多数端口,它将使用先前描述的“ICMP port unreachable”方法,通过向给定端口发送一个空数据包。然而,对于常见的端口,比如SNMP使用的端口161,它将发送一个特定协议的SNMP数据包,试图从绑定到该端口的应用程序获取响应。要执行UDP扫描,使用-sU选项,并且需要管理员权限以访问raw sockets。

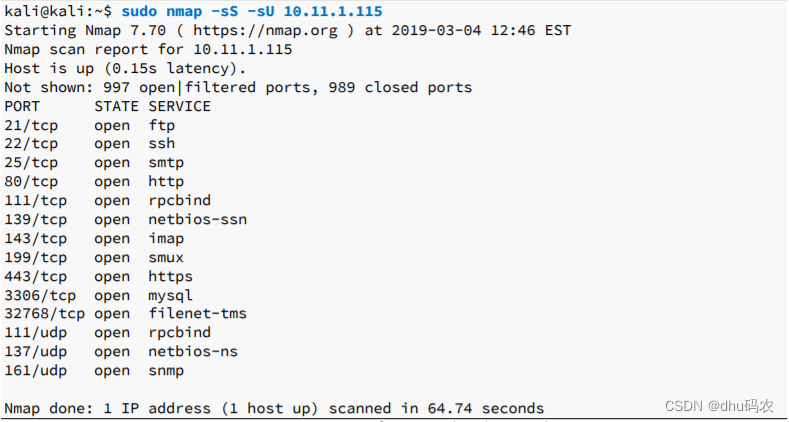

UDP扫描(-sU)也可以与TCP SYN扫描(-sS)选项结合使用,以构建更完整的目标画像。

7.2.2.5 网络扫描

为了处理大量的主机,或者为了尽量节省网络流量,我们可以从广泛的扫描开始,然后对感兴趣的主机使用更具体的扫描。

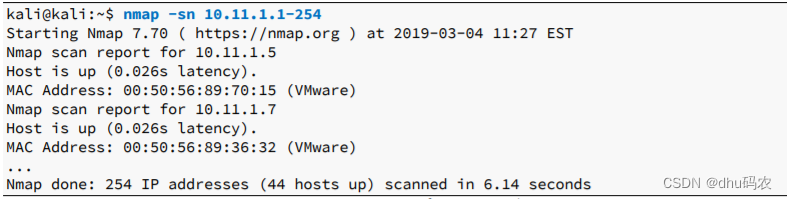

当使用Nmap进行网络扫描时,-sn选项进行主机发现时不仅仅是发送ICMP请求(也就是ping)。除了ICMP请求之外,还使用了几种其他的探测方法,如TCP SYN数据包到443端口,TCP ACK数据包到80端口,以及ICMP时间戳请求来验证主机是否可用。

7.2.2.6 操作系统指纹识别

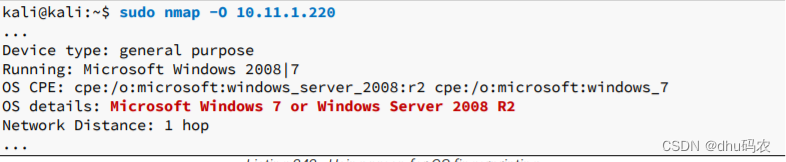

Nmap具有一个内置的功能,称为操作系统指纹识别,可以通过使用-O选项来启用。该功能通过检查返回的数据包来猜测目标的操作系统。因为操作系统通常对TCP/IP协议栈有不同的反应(例如不同的默认TTL值和TCP窗口大小),Nmap可以识别这些细微的差异。Nmap将检查从目标机器接收到的流量,并尝试将指纹与已知列表进行匹配。

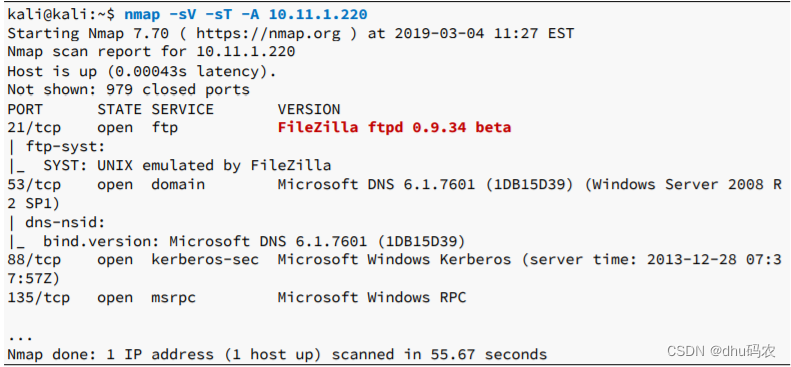

7.2.2.7 Banner Grabbing/服务枚举

我们还可以通过检查service banners(-sV)和运行各种操作系统服务枚举脚本(-A)来识别运行在特定端口上的服务。

请记住,banners可以被系统管理员修改。因此,这些banners可以被有意地设置为虚假的服务名称,以误导潜在的攻击者。

Banner grabbing对使用的流量量以及扫描速度有显著影响。所有要注意在使用nmap时所使用的选项以及它们对我们扫描的影响。

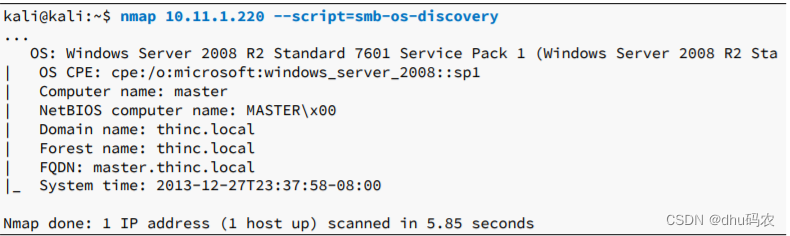

7.2.2.8 Nmap脚本引擎(NSE)

我们可以使用Nmap脚本引擎(NSE)来启动用户创建的脚本,以自动化各种扫描任务。这些脚本包括DNS枚举、暴力破解攻击,甚至漏洞识别。NSE脚本位于/usr/share/nmap/scripts目录下。

例如,smb-os-discovery脚本尝试连接到目标系统上的SMB服务,并确定其操作系统。

要查看有关脚本的更多信息,我们可以使用--script-help选项,它会显示脚本的描述以及一个URL,我们可以在其中找到更详细的信息,例如脚本的参数和使用

3559

3559

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?