一、windows安全基础

1、常用命令

查看系统版本 ver

查看主机名 hostname

查看网络配置 ipconfig /all

查看用户 net user

查看开放端口 netstat -ano

打开注册表 regedit

打开事件查看器 eventvwr.msc

打开系统服务 services.msc

打开组策略编辑器 gpedit.msc

打开本地安全策略 secpol.msc

打开本地用户和组 lusrmgr.msc

打开任务管理器 taskmgr

2、账户安全

黑客在入侵一台主机之后,一般要想办法给自己留个后门,而给自己加一个管理员组的账户则是常用的手法。由于带“$”的用户容易被发现,于是一些人就在账户的显示名称上下功夫,建立一个看起来和系统账户类似的名字来迷惑管理员,如admin、sysadmin、root等。另外一种方法就是把普通用户的用户账户提升到管理员族中,例如把guest账户加入到管理员组中。所以如果我们发现管理员组中多了一个没见过的账户或者普通用户组的账户以及带$的账户,那我们就应该以是到电脑可能被入侵了。

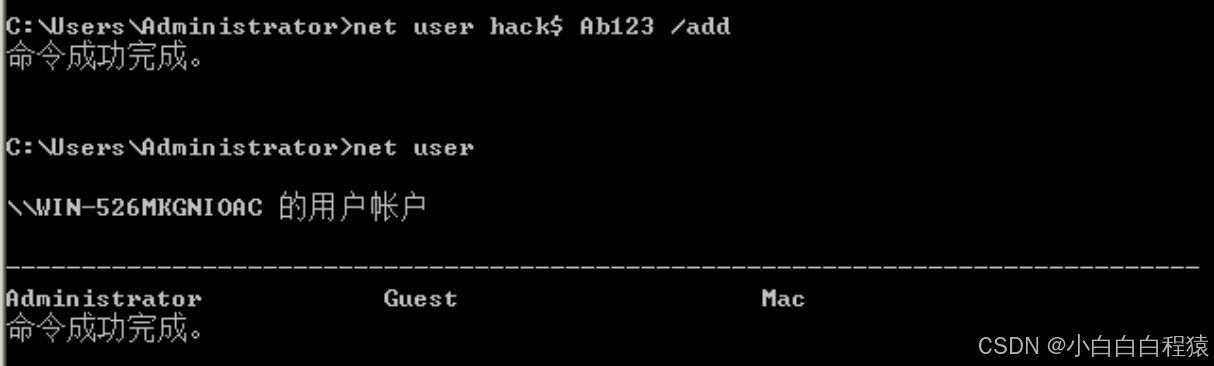

实验演示:创建隐藏账户(带$的账户)

在建立用户账户时,如果在用户名后面加上$符号就可以建立一个简单的隐藏账户,例如“hack$”。此时通过net user命令是无法看到这个账户的,但是在图形界面的“本地用户和组”中可以看到。

将账户加入到administrators组中

展开注册表[HKEY_LOCAL_MACHINE\SAM\SAM],默认情况下这个项里没有内容,这是因为用户对它没有权限,在这个项右键菜单里,为administrator用户赋予完全控制权限,之后重启注册表。

在[SAM\Domains\Account\Users\Names]显示了系统当前存在的所有账户,选中hack$,其右侧有一个名为“默认”,类型为“0x3ea”就是此用户的SID结尾(使用的是16进制表示),对应Users里面的值,都存放了此账户的信息。将这两项分别导出成扩展名为.reg的注册表。

通过命令删除hack$账户,再次刷新注册表,此时上述两个项都没了

在将刚才导出的两个注册表文件重新导入,此时注册表里就有了hack$账户的信息,但无论在命令行还是图形界面都无法看到这个账户,这个账户就被彻底隐藏了,使用隐藏账户可以登录系统。

打开本地安全策略组secpol.msc,启用以下策略,即可使用隐藏账户进行登录

但缺点是仍然会产生用户配置文件,下面在对这个账户做进一步处理,使之完全隐藏。

找到administrator用户的SID(RID)的值“1f4”,其右侧有一个名为f的键值,这个键值中就存放了用户的SID,将下面的键值的数据全部复制,并黏贴到hack$的f中,也就是将administrator用户的SID复制给了hack$,这样在操作系统内部,实际上就把hack$当作是administrator,hack$成为了administrator的影子用户,与其使用同一个用户配置文件,hack$也就被彻底隐藏了

3、本地安全策略(secpol.msc)

4、口令安全

在实际应用中弱口令层出不穷,可以利用hydra(九头蛇)在线暴力破解内网windows登录密码,也可用PwDump提取windows中的SAM文件,利用彩虹表破解该SAM文件进行离线破解弱口令,从塞实现离线破解,防止爆破对正常业务产生影响或使账户锁定。

二、windows安全配置规范

1、系统服务(services.msc)

查看一项服务的属性(常规、登录、恢复、依存关系)

命令行方式开启和关闭服务 net start/stop servername

net start 查看已经开启的服务

、

、

建议将以下服务停止,并将启动方式修改为手动

Automatic Updates(不适用自动更新可以关闭)

Background Intelligent Transfer Service (不适用自动更新可以关闭)

DHCP Client

Messenger

Remote Registry

Print Spooler

Server(不适用文件共享可以关闭)

Simple TCP/IP Service

Simple Mail Transport Protocol(SMTP)

SNMP Service

Tack Schedule

TCP/IP NetBIOS Helper

注册表与服务的关联

在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Service下每一服务项目子项都有一个start数值,记录服务项目驱动程式该在何时启动。

2、进程安全

端口和进程的对应关系

3、日志审核(eventvwr.msc)

4、审核策略(secpol.msc)

5、文件权限的控制(前提条件是NTFS分区)

D盘分区转换命令 convert D:/fs:ntfs ,操作不可逆,只能将FAT或FAT32系统转换为NTFS系统,不能将NTFS系统转换成FAT或FAT32系统,如果必须转换,需要重新格式化磁盘。

ACL访问控制列表,文件权限的细分

Windows文件权限的优先顺序,直接设置的拒接>直接设置的允许>继承的拒绝>继承的允许

移动、复制的文件或文件夹继承新位置的权限。

三、Windows入侵调查

1、及早的发现系统异常

系统启动

- 系统日志记录

- 系统运行时间

- 网络连接时间

系统资源

- 进程占用大量CPU时间

- 进程小号大量物理内存

- 磁盘空间减少

网络流量异常

- 发送或接受大量SYN数据

- 发送或接受大量ICMP数据

- 其他流量(如BT协议流量,FTP协议流量)

安全产品

- 入侵检测

- 防火墙

- 其他

其他途径

- 其他管理员的询问

- 残缺日志

2、windows查看遗留痕迹

IE临时文件:访问过的网页

访问地址记录:记录访问过的网址和本地地址、按日期排列

使用文档记录:打开过的文档

cookie记录:访问过的网址、使用过的账户

回收站:根目录下隐藏的Recycler目录、用户删除的文件在以其自身SID为基础命名的子目录中

计划任务:使用at命令查看

注册表:

在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList 查看曾经存在的账户

在HKEY_LOCAL_MACHINE|SOFTWARE\Microsoft\Windows\CurrentVersiion\Uninstall查看曾经安装过的软件

检查交换文件:

HKLM\System\CurrentControl\Session Management\ClearPageFileAtShutdown,检查\winnt\profile\目录,如果账号存以该账号命名的子目录不存在,则该账号还没有登陆过系统。如果用户目录存在二该账号不在用户列表中,则说明用户ID曾经存在而且已被删除。

3、查看日志分析入侵情况

系统日志、应用日志、安全性日志、Web日志、FTP日志、数据库日志

windows登陆类型(2交互式登录、3网络、5服务、7解锁、8网络明文、10远程交互)

4、恢复系统以及应用

复查确认后门清理完毕

判断系统是否存在漏洞,修补漏洞并加固系统

启动所有应用,测试是否正常运行

四、windows应急响应

1、查找系统后门

使用Autoruns可列举常见的启动条目,在启动条目中,因为大部分恶意程序自身不会含有过多的描述,因此通过检查Publisher(发布者)和Description(描述)两条项目可排除一些较简单的后门程序和恶意代码

2、按行为查找后门

后门程序除正常访问一些敏感文件、注册表项的行为外,还可能会出现创造模块等异常行为,这些额外创造出来的文件会辅助恶意程序的主进程工作,防止主进程被用户或杀毒软件中断,因此,可通过监测工具来查看恶意程序的行为,如Filemon、Regmon。

3、按隐藏技术查找后门

工具lceSword冰刃,可查看系统中是否存在隐藏进程,若存在,则该进程会被自动标注为红色,类似的SSDT工具

4、全面分析日志

账号的审计信息:若系统配置了审计,则会在事件查看器的安全性日志中查看到某些非管理账号的登录、文件访问等行为

用户目录:

1、用户的桌面可能放有一些临时文件或下载的文件

2、用户的网络访问情况,cookie文件中可能会记录一些敏感信息用户上网的历史记录

Google Chrome 浏览器为例

历史记录:保存在

C:\Users\用户名\AppData\Local\Google\Chrome\User Data\Default文件夹下的History文件中,该文件是一个 SQLite 数据库文件,可以使用相应的工具打开查看。缓存文件:位于

C:\Users\用户名\AppData\Local\Google\Chrome\User Data\Default\Cache文件夹中。Cookies:同样在

C:\Users\用户名\AppData\Local\Google\Chrome\User Data\Default文件夹下,文件名为Cookies,也是 SQLite 数据库文件。

4、上网时产生的临时文件,不但会存储网页页面内容,还可能以临时文件的方式存储在一些下载的文件

Chrome 浏览器为例,在

C:\Users\用户名\AppData\Local\Google\Chrome\User Data\Default\Cache文件夹中,Chrome 会将网页的临时数据,包括图片、脚本、样式表等资源以及一些正在下载或下载过程中的临时文件存储在此。

5、一些程序安装、解压缩等操作可能会在该目录产生临时文件

C:\Users\用户名\AppData\Local\Temp

6、用户最近访问过那些文件或文件夹

C:\Users\用户名\Recent文件夹中会保存用户最近访问的文件和文件夹的快捷方式,但该文件夹默认是隐藏的。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?